投稿 WAFとは?サイバー攻撃を防ぐ仕組みやメリットをわかりやすく解説 は ITreview Labo に最初に表示されました。

]]>近年、SQLインジェクションやXSS等の攻撃増加に伴い、多くの企業がWAFを導入する一方、設定や運用には専門知識が必要であり、誤った設定をすると正規の通信までブロックしてしまうリスクがあります。

本記事では、WAFの基本的な仕組みや種類、メリット・デメリット、選定時のポイントまで徹底解説していきます。

この記事を読むことで、自社に最適なWAFを選定するための知識が身につくため、セキュリティ対策を強化したい企業担当者には必見の内容です!

WAFとは?

WAF(Web Application Firewall)とは、Webアプリケーションを保護するためのファイアウォールのことです。

一般的なファイアウォールはネットワークレベルでの通信を制御しますが、WAFはWebアプリケーションの脆弱性を悪用する攻撃(SQLインジェクションやXSSなど)を防ぐことに特化しています。

具体的には、HTTP/HTTPS通信を解析し、シグネチャ(不正な通信、不正な攻撃パターンをまとめた定義ファイル)とのマッチングを実行。不正なリクエストを検知してブロックすることで、Webアプリケーションをサイバー攻撃から保護します。

WAFとファイアウォールの違い

WAFとファイアウォールの最大の違いは防御する対象です。ファイアウォールはネットワーク層の通信を制御し、不正アクセスを遮断します。

例えば、ファイアウォールは特定のIPアドレスやポートをブロックできますが、攻撃コードを含むリクエストの内容までは検知しません。そのため、許可された通信経路を通じたWebアプリケーションへの攻撃は防げない場合があります。

WAFは、HTTP/HTTPS通信を詳細に分析し、不正なリクエストを検知してブロックします。そのため、ファイアウォールとWAFを組み合わせることで、より強固なWebセキュリティを実現可能です。

WAFとIPS/IDSの違い

WAFとIPS/IDSの最大の違いは解析対象にあります。IPS/IDSがネットワーク全体の通信を監視するのに対し、WAFはWebアプリケーションの通信内容に特化して解析するのが特徴です。

例えば、IPS/IDSはパケットのヘッダー情報や既知の攻撃パターンをもとに異常を検知します。しかし、Webアプリケーションの特定の脆弱性を狙った攻撃には対応が難しいケースもあります。

そのため、WAFとIPS/IDSを組み合わせることで、アプリケーション層とネットワーク層の両方を防御でき、より強固な多層防御のセキュリティ環境を構築できるでしょう。

なぜWAFが必要なのか?

- Webアプリケーションへの脆弱性対策

- サイバー攻撃の高度化と多様化への対応

- 法規制や新しいセキュリティ基準への対応

Webアプリケーションへの脆弱性対策

Webアプリケーションは、SQLインジェクションやXSSといったアプリケーション層の脆弱性を狙った攻撃に対して弱い側面が見受けられます。

これらの攻撃は、従来のネットワークセキュリティ対策では検知・防御が困難です。そのため、Webアプリケーションに特化したWAFを導入することで、脆弱性を悪用する攻撃の遮断が期待できます。

例えば、WAFはHTTPリクエストを解析し、不審なパターンを自動検知することで、アプリケーションの脆弱性が修正される前でも攻撃のリスクを軽減できます。

サイバー攻撃の高度化と多様化への対応

近年のサイバー攻撃はより巧妙化し、従来のセキュリティ対策では防ぎきれないケースが増えています。

標的型攻撃やゼロデイ攻撃、AIを活用した自動化攻撃など、新たな手法が次々と登場しており、従来のファイアウォールやIPS/IDSでは検知が困難です。

WAFは、リアルタイムでの脅威情報更新と最新の攻撃パターンへの対応に加え、AIや機械学習を活用した高度なWAFを導入することで、未知の攻撃に対する耐性を強化できます。

法規制や新しいセキュリティ基準への対応

企業がWebアプリケーションを運用する上で、個人情報保護やデータ管理に関する法規制への対応は不可欠です。

WAFを導入することで、Webアプリケーションに対する攻撃を未然に防ぎ、法規制に準拠したセキュリティ基準を満たせます。

特に、クレジットカード情報を取り扱う事業者は、PCI DSS(クレジットカード業界のセキュリティ基準)への準拠が求められており、WAFの導入は必須の対策とされています。

WAFの仕組み

- ブラックリスト方式

- ホワイトリスト方式

ブラックリスト方式

ブラックリスト方式とは、既知の攻撃パターンや悪意のあるIPアドレスをブロックする方式です。あらかじめ登録された攻撃のシグネチャを元に不正なリクエストを検出し、Webサーバへのアクセスを防御します。

この方式のメリットは、既知の攻撃を即座に遮断できる点です。例えば、SQLインジェクションやクロスサイトスクリプティング(XSS)などの一般的な攻撃手法に対して、定義済みのルールに基づき自動的に防御できます。

一方、デメリットとして新たな攻撃手法への対応が難しい点が挙げられます。未知の攻撃パターンやカスタマイズされた攻撃には対応できず、定期的なルール更新が不可欠です。

ホワイトリスト方式

ホワイトリスト方式とは、許可されたリクエストのみを通過させる方式です。正常なアクセスのパターンを事前に定義し、それ以外のリクエストはすべて遮断します。

この方式のメリットは、未知の攻撃に対しても高い防御性能を持つ点です。許可されたリクエスト以外は排除されるため、ゼロデイ攻撃(未知の脆弱性を狙った攻撃)にも対応できます。

一方で、デメリットは導入や運用に手間がかかる点です。通常の業務に必要なアクセスパターンを詳細に定義することが求められ、新しい機能やサービスを追加する際には、都度ルール変更が必須となります。

WAFが防御できる攻撃と効果

- SQLインジェクション

- クロスサイトスクリプティング(XSS)

- クロスサイトリクエストフォージェリ(CSRF)

- ディレクトリトラバーサル

- その他の攻撃手法(DoS、リモートコード実行など)

SQLインジェクション

SQLインジェクションは、アプリケーションの脆弱性を悪用し、不正なSQLクエリを実行させる攻撃手法です。

WAFは、入力値のフィルタリングや不正なクエリパターンの検出により、SQLインジェクションを防御します。

SQLインジェクション対策としては、プリペアドステートメントの使用や入力値のバリデーションも重要です。特に、サーバーサイドでの適切なエスケープ処理や、ユーザー入力値のホワイトリスト化は有効な対策となります。

クロスサイトスクリプティング(XSS)

クロスサイトスクリプティング(XSS)とは、悪意のあるスクリプトをウェブページに埋め込み、利用者のブラウザ上で実行させる攻撃手法です。

WAFは、スクリプトタグ(<script>)やイベントハンドラ(onload, onclick)を含む不正な入力を検出し、ブロックすることでXSS攻撃を防御します。

XSS対策としては、サーバー側での適切なエスケープ処理や、Content Security Policy(CSP)の設定が重要です。特に、ユーザーが入力できるデータを制限し、信頼できないデータの出力時にはエンコード処理を行うことが効果的です。

クロスサイトリクエストフォージェリ(CSRF)

クロスサイトリクエストフォージェリ(CSRF)とは、被害者の認証情報を悪用し、不正なリクエストを送信させる攻撃手法です。

WAFは、リファラーチェックや異常なリクエストパターンの分析を行い、不正なCSRF攻撃を防御します。また、CSRFトークンの有無を確認する機能を備えたWAFもあり、正規のリクエストと攻撃リクエストを区別することが可能です。

CSRF対策としては、トークンベースの認証(CSRFトークン)やSameSite属性を活用したCookie制限が有効です。特に、重要な操作を行うフォームには、ワンタイムトークンを付与し、外部からの不正なリクエストを防ぐことが推奨されます。

ディレクトリトラバーサル

ディレクトリトラバーサルとは、サーバー上の機密ファイルに不正アクセスするための攻撃手法です。

WAFは、不正なパス操作を検出し、攻撃をブロックすることでディレクトリトラバーサルを防御します。

ディレクトリトラバーサル対策としては、アプリケーション側での入力値の正規化やアクセス制御の適用が重要です。特に、ユーザー入力を直接ファイルパスとして使用しないようにすることや、サーバーの適切な権限設定を行うことが推奨されます。

その他の攻撃手法(DoS、リモートコード実行など)

DoS攻撃は、大量のリクエストを送信することでサーバーのリソースを圧迫し、正常なユーザーのアクセスを妨げる手法です。

WAFは、異常なトラフィックの検知やレートリミット機能を活用し、DoS攻撃の影響を最小限に抑えます。さらに、IPアドレスのブラックリスト化やボット対策機能を組み合わせることで、自動化された攻撃を効果的に防御できます。

リモートコード実行(RCE)は、攻撃者がサーバー上で任意のコードを実行し、不正操作を行う危険な攻撃手法です。WAFは、不正なコードパターンの検出や入力データのフィルタリングを行い、脆弱性を悪用した攻撃を未然に防ぎます。

WAFの種類と特徴

- オンプレミス型WAF

- クラウド型WAF

- パブリッククラウド提供のWAF

オンプレミス型WAF

オンプレミス型WAFは、自社のデータセンターやサーバーに設置して運用するWAFです。

専用のハードウェアやソフトウェアを導入し、企業のネットワーク環境に応じた高度なセキュリティ設定が可能です。

オンプレミス型WAFの特徴

- カスタマイズ性が高いため、自社のセキュリティポリシーに最適化できる

- 物理的な機器を設置するため、ネットワーク内で直接トラフィックを監視できる

- 定期的なメンテナンスやアップデートが必要で、運用負担が大きい

オンプレミス型WAFが向いている企業

- 金融機関や官公庁など、高度なセキュリティが求められる企業

- 専任のセキュリティ担当者を配置できる大規模な組織

クラウド型WAF

クラウド型WAFは、インターネット経由で提供されるWAFサービスです。

導入が容易で、迅速にウェブアプリケーションを保護できるため、近年多くの企業が採用しています。

クラウド型WAFの特徴

- 導入が簡単で、ハードウェアの設置が不要

- 運用・管理がプロバイダーに委託できるため、運用コストを削減できる

- 通信遅延が発生する可能性があるため、リアルタイム性が求められるサービスでは注意が必要

クラウド型WAFが向いている企業

- 初めてWAFを導入する企業や中小企業

- 迅速なセキュリティ対策を求める企業

パブリッククラウド提供のWAF

パブリッククラウド提供のWAFは、AWSやAzure、Google Cloudなどのクラウドサービスプロバイダーが提供するWAFです。

クラウド環境に最適化されており、既存のクラウドサービスと連携しやすいのがメリットになります。

パブリッククラウド提供のWAFの特徴

- クラウドインフラと統合されているため、管理が容易

- スケーラビリティが高く、負荷分散にも適している

- 特定のクラウド環境に依存するため、マルチクラウド環境では制約が発生する可能性がある

パブリッククラウド提供のWAFが向いている企業

- AWSやAzure、Google Cloudなどのクラウド環境を活用している企業

- スケーラブルなWAFを求める企業

WAFを導入するメリット

- サイバー攻撃の耐性が強化される

- DDoS攻撃への耐性を向上できる

- システムの脆弱性を補完できる

サイバー攻撃の耐性が強化される

WAFのメリットの1つ目としては「サイバー攻撃の耐性が強化される」というものが挙げられます。

Webアプリケーションは、SQLインジェクションやクロスサイトスクリプティング(XSS)など、多岐にわたるサイバー攻撃の標的となりやすく、一般的なファイアウォールだけでは防御が困難です。

特に、ECサイトや金融サービスのように個人情報を扱うWebアプリケーションでは、情報漏洩を狙った攻撃が後を絶ちません。WAFを導入することで、これらの攻撃をリアルタイムに検出し、自動的に遮断することが可能になります。

DDoS攻撃への耐性を向上できる

WAFのメリットの2つ目としては「DDoS攻撃への耐性を向上できる」というものが挙げられます。

DDoS(分散型サービス拒否)攻撃は、大量のリクエストを送りつけることでWebサイトをダウンさせる手法ですが、WAFを活用することでその影響を最小限に抑えられます。

例えば、異常なトラフィックパターンを自動で検知し、特定のIPアドレスやリクエストをブロックすることで、不正なアクセスを抑制できます。さらに、CDN(コンテンツ配信ネットワーク)と組み合わせたクラウド型WAFを導入することで、DDoS攻撃のトラフィックを分散し、サーバーの負荷を軽減することが可能です。

システムの脆弱性を補完できる

WAFのメリットの3つ目としては「システムの脆弱性を補完できる」というものが挙げられます。

Webアプリケーションは、未知のゼロデイ攻撃や、修正が追い付かない脆弱性を抱えるリスクがありますが、WAFはパッチが適用されるまでの間、強力な保護層として機能します。

例えば、WAFはシグネチャベースの検知だけでなく、AIや振る舞い分析を活用した未知の攻撃防御も可能です。これにより、迅速なパッチ適用が困難な状況でも、セキュリティリスクを最小限に抑え、システムを安全に保てます。

WAF導入によるデメリット

- 初期導入や運用にはコストが発生する

- 誤検知による業務への影響が発生する

- 高度な設定には専門知識が必要になる

初期導入や運用にはコストが発生する

WAFのデメリットの1つ目としては「初期導入や運用にはコストが発生する」というものが挙げられます。

WAFの導入には、初期費用や月額料金がかかるため、特に中小企業にとっては負担が大きくなる可能性があります。

解決策としては、無料トライアルがあるクラウド型WAFの利用を検討することや、企業規模に応じた料金プランを選択することが有効です。

誤検知による業務への影響が発生する

WAFのデメリットの2つ目としては「誤検知による業務への影響が発生する」というものが挙げられます。

過剰なセキュリティ設定は、正常なリクエストを誤って遮断し、業務システムの稼働を妨げる可能性があります。

解決策としては、ログを定期的に分析し、誤検知が発生しやすいルールを適宜チューニングすることが重要です。

高度な設定には専門知識が必要になる

WAFのデメリットの3つ目としては「高度な設定には専門知識が必要になる」というものが挙げられます。

オンプレミス型WAFでは、最適なセキュリティポリシーの設定から継続的な運用に至るまで、専門的なIT知識を有する担当者の配置が必要になります。

解決策としては、運用管理が容易なマネージド型WAFの導入や、外部のセキュリティ専門家によるサポートサービスの利用が有効です。

WAFの選び方と比較のポイント

- ➀:導入形態(クラウド型/オンプレミス型)を確認する

- ➁:防御性能や対応可能な攻撃の種類を確認する

- ③:運用のしやすさや管理の機能を確認する

➀:導入形態(クラウド型/オンプレミス型)を確認する

WAFを選ぶ際のポイントの1つ目は「導入形態(クラウド型/オンプレミス型)を確認する」ことです。

クラウド型は導入・運用が容易なためセキュリティ担当者不在の企業に、オンプレミス型は高度なカスタマイズ性で高度なセキュリティを求める企業に適しています。

それぞれのメリットを比較し、自社のニーズに合ったWAFを選びましょう。

➁:防御性能や対応可能な攻撃の種類を確認する

WAFを選ぶ際のポイントの2つ目は「防御性能や対応可能な攻撃の種類を確認する」ことです。

Webサイトは日々さまざまなサイバー攻撃の標的になっており、SQLインジェクション・クロスサイトスクリプティング(XSS)・DDoS攻撃など、さまざまな脅威に対する防御機能が求められます。

また、AIや機械学習を活用するWAFは、未知の攻撃にも自動で対応しセキュリティを強化します。そのため、自社のセキュリティ要件に応じて、防御可能な攻撃を事前に確認し、最適なWAFを選定しましょう。

③:運用のしやすさや管理の機能を確認する

WAFを選ぶ際のポイントの3つ目は「運用のしやすさや管理の機能を確認する」ことです。

WAFの運用には設定変更・ログ監視・ポリシー更新などの作業が必要となるため、管理のしやすさは重要です。特に、直感的に操作できる管理画面や、設定の自動更新機能があるかどうかを確認しましょう。

クラウド型WAFはシンプルな管理画面で運用負担が少ないのに対し、オンプレミス型は細かい設定が可能ですが専門知識が必要です。自社の運用体制を考慮し、選定することが重要になります。

まとめ

本記事では、WAFの概要をわかりやすく解説し、種類や導入によるメリット・デメリットについて徹底解説しました。

近年、サイバー攻撃の高度化が進む中、企業にとってWAFの導入は欠かせないセキュリティ対策となっています。特に、クラウド型WAFやAIを活用した次世代型ソリューションの台頭により、今後も市場の成長が見込まれています。

今後もITreviewでは、WAFサービスのレビュー収集に加えて、新しいWAFサービスも続々と掲載予定となっております。掲載をご希望のベンダー様は、ぜひ一度お気軽にお問い合わせください。

投稿 WAFとは?サイバー攻撃を防ぐ仕組みやメリットをわかりやすく解説 は ITreview Labo に最初に表示されました。

]]>投稿 セキュリティログとは?今さら聞けないログの保管が必要な理由 は ITreview Labo に最初に表示されました。

]]>なかでもセキュリティログは、不正アクセスやデータ漏洩などのインシデントの検出・対応に不可欠であるため、SaaSを導入するときには、ログ管理機能を備えたサービスを選ぶことが重要です。

本記事では、なぜセキュリティログを保管しているSaaSの選択が重要なのか、その理由と具体的なメリットや損害の大きさなどについて、わかりやすく解説していきます。

「世界一わかりやすい情報セキュリティ」連載記事はコチラから!

第1回:【SaaS利用者必見】話題の”セキュリティ評価”の重要性と対策方法を紹介!

第2回:【多要素認証とは?】パスワードのみの危険性とSaaSに必要な理由を解説!

第3回:知っていますか?IDSやWAFなどSaaS導入で確認すべきサイバー攻撃対策を解説!

セキュリティログとは?

セキュリティログとは、ソフトウェアで何が起きているのかを詳細に表示するものです。主に、アクセスログ・操作ログ・アプリケーションログ・エラーログなどの種類があります。

これらのログを適切に管理することで、不正アクセスやシステム障害の早期発見、インシデント発生時の原因解析や影響範囲の特定が可能となり、セキュリティ対策の強化につながります。

セキュリティログの種類

アクセスログ

アクセスログとは、ウェブサーバーやアプリケーションが受け取るリクエストの記録です。訪問者がアクセスした日時、IPアドレス、アクセスしたページのURL、ブラウザの種類などの情報が含まれます。

アクセスログを分析することで、ウェブサイトやサービスの利用状況を把握し、セキュリティ監視やトラフィックの分析、ユーザー体験の改善などに役立てることができます。アクセスログは、デジタルサービス運用における重要なデータのひとつです。

操作ログ

操作ログとは、システムやアプリケーション内でユーザーが行った具体的な操作の記録です。ファイルの開閉記録、データの入力や変更、設定の更新など、ユーザーが行ったアクション全般が含まれます。

操作ログを分析することで、システムの利用状況の把握、不正アクセスやエラーの原因究明、作業の追跡が可能となり、セキュリティ強化や業務効率の向上などに役立てることができます。操作ログは、システム管理における貴重な情報源のひとつです。

アプリケーションログ/エラーログ

アプリケーションログ/エラーログとは、アプリケーションの実行中に生成される記録です。エラーメッセージ、ユーザーの操作、システムの状態変更など、アプリケーションに関連する情報が含まれます。

アプリケーションログ/エラーログを分析することで、アプリケーションの問題点を特定し、パフォーマンスの最適化やユーザー体験の改善に役立てることができます。アプリケーションログは、開発者や管理者にとって重要なデバッグツールとなります。

セキュリティログの必要性と損害事例

セキュリティログはインシデントの迅速な検出に不可欠なものです。セキュリティログを取得していない場合、攻撃経路が調査できないため、根本的な解決が難しく、回復不能な損害をもたらすことがあります。ここからは実際に発生したサイバー攻撃の事例を紹介していきます。

半田病院の損害事例

徳島県にある町立半田病院では、ランサムウエア(身代金要求型ウイルス)による攻撃を受けたことによって、電子カルテなどの病院内のデータが暗号化され、利用不能になりました。これにより、2か月間にわたって新規患者の受け入れが止まり、災害級の被害を発生させました。

ログの保管が行われていなかったため、調査と対応が遅れ、長時間の診療停止につながりました。復旧と新たなシステムの構築、2か月間の診療停止により、2億円超の被害が発生したといわれています。

▶ 参考:https://logmi.jp/business/articles/329519

名古屋港の損害事例

名古屋港のコンテナターミナルでは、システムがランサムウェア(身代金要求型ウイルス)による攻撃を受け、約3日間におよび、コンテナの搬出入業務が停止するという事態に陥りました。これにより、港湾業務が多大な損失を被っただけでなく、国内の物流にも影響を及ぼしました。

また、名古屋港では、過去3日分のバックアップしか保持していなかったこともあり、ログを含めたバックアップデータをオフライン環境に保持しておくことも、定期的に実施していく必要があるでしょう。

▶ 参考:https://xtech.nikkei.com/atcl/nxt/column/18/01157/112900099

セキュリティログが保管されているSaaSを入れる価値

本記事では、なぜセキュリティログを保管しているSaaSの選択が重要なのか、その理由と具体的なメリットや損害の大きさなどについて、わかりやすく解説していきます。

セキュリティログが保管されているSaaSを利用することにより、不正アクセスやデータ漏洩などのセキュリティインシデントの早期発見が可能となり、迅速な対応が実現します。

さらに、コンプライアンス要件の遵守や、法的な証拠としての役割を果たすこともあり、ビジネスの信頼性と安全性を高めるうえでも非常に重要な役割を担っているのです。

投稿 セキュリティログとは?今さら聞けないログの保管が必要な理由 は ITreview Labo に最初に表示されました。

]]>投稿 知っていますか?IDSやWAFなどSaaS導入で確認すべきサイバー攻撃対策を解説! は ITreview Labo に最初に表示されました。

]]>そのため、情報システム部門やセキュリティ部門の担当者にとっては、サイバー攻撃への対策は、必須業務の一環として避けては通れないものとなってきています。

本記事では、SaaS導入時に確認すべきサイバー攻撃の対策方法について、いまさら聞けないサイバー攻撃の基本概要から具体的な対策方法までを解説していきます!

「世界一わかりやすい情報セキュリティ」連載記事はコチラから!

第1回:【SaaS利用者必見】話題の”セキュリティ評価”の重要性と対策方法を紹介!

第2回:【多要素認証とは?】パスワードのみの危険性とSaaSに必要な理由を解説!

サイバー攻撃とは?

サイバー攻撃とは、インターネットやその他のネットワークを介して、個人や組織のコンピューターシステムやネットワーク、またはデータに対して、意図的に害を及ぼす行為のことを指します。

これには、不正アクセスや情報の盗み出し、ウイルスやマルウェアの拡散、データの破壊や改ざん、DoS攻撃やDDoS攻撃などのサービス妨害など、さまざまな手法があります。

サイバー攻撃は、個人のプライバシーの侵害、経済的損失、企業や組織の信頼低下など、甚大な影響を及ぼす可能性があるため、セキュリティ対策の強化が非常に重要になっています。

とくに、SaaSの導入にあたっては、導入予定のSaaS提供会社がサイバー攻撃への対策を実施しているのか、自社のセキュリティ基準に則った事前チェックが必要不可欠です。

サイバー攻撃対策が重要な理由

①:サイバー攻撃の数が増加している

サイバー攻撃対策が重要な理由の1つ目としては「サイバー攻撃の数が増加している」というものが挙げられます。

日本におけるサイバー攻撃の件数は、年々増加している傾向にあり、日本国家より正式に許可を得て統計をとっているNICT(情報通信研究機構)の調査報告によると、日本におけるサイバー攻撃の件数は10年間で約50倍にも増加しているということで、セキュリティ対策の重要性が高まっています。

このように、日々増加しているサイバー攻撃に対処していくためにも、多要素認証の導入はもちろんのこと、ソフトウェアやOSの定期的な更新を実施したり、USBメモリの利用や持ち出しに制限を設けたりなど、企業や会社全体としても継続的なセキュリティ対策を講じていく必要があるでしょう。

| 年 | パケット 数 |

IPアドレス 数 |

IPあたりの パケット数 |

|---|---|---|---|

| 2013 | 約128.8億 | 209,174 | 63,682 |

| 2014 | 約241.0億 | 212,878 | 115,335 |

| 2015 | 約631.6億 | 270,973 | 245,540 |

| 2016 | 約1,440億 | 274,872 | 527,888 |

| 2017 | 約1,559億 | 253,086 | 578,750 |

| 2018 | 約2,169億 | 273,292 | 806,877 |

| 2019 | 約3,756億 | 309,769 | 1,231,331 |

| 2020 | 約5,705億 | 307,985 | 1,849,817 |

| 2021 | 約5,180億 | 289,946 | 1,747,685 |

| 2022 | 約5,226億 | 288,042 | 1,833,012 |

②:個人情報の保護が厳格化している

サイバー攻撃対策が重要な理由の2つ目としては「個人情報の保護が厳格化している」というものが挙げられます。

サイバー攻撃による損害は、単に財務的な損失に留まらず、企業の信頼性の低下や顧客情報の漏洩による法的責任など、甚大な影響を及ぼすことがあります。

とくに、SaaSを利用する企業にとっては、ビジネスの継続性や顧客の信頼を守るためにも、サイバー攻撃への対策は欠かせないものであるといえるでしょう。

※参考:志布志市ふるさと納税サイトでクレカ情報漏えいか 脆弱性突かれ不正プログラムを設置される

サイバー攻撃の代表的な対策方法

①:DDoS攻撃の対策

サイバー攻撃のなかでも、まず優先的に対処しなければならないのが「DDoS攻撃の対策」です。

DDoS(Distributed Denial of Service)攻撃とは、複数のコンピュータを利用してターゲットのサーバーに大量のアクセスを行い、サービスを停止させる攻撃手法のことです。

このDDoS攻撃の対策には、大きく分けて「予防・検出・対応」の3つの段階があり、それぞれのフェーズごとに対策を講じる必要があります。

DDoS攻撃の予防

DDoS攻撃の予防には、トラフィックの分散を図るCDN(Content Delivery Network)や、不正なトラフィックをフィルタリングするWAF(Web Application Firewall)を導入する方法があります。

DDoS攻撃の検出

DDoS攻撃の検出には、トラフィックの異常な増加を即座に識別したり、ネットワーク内部の不審な活動や攻撃の兆候を検知するIDS(Intrusion Detection System)を導入する方法があります。

DDoS攻撃の対応

DDoS攻撃の対応には、攻撃を検出したときに自動的にクリーンアップするクラウドベースのDDoS対策サービスが効果的です。例えば、AWS ShieldやCloudflareなどが広く利用されています。

②:ファイアウォールを用いた対策

サイバー攻撃の代表的な対策方法の2つ目としては「ファイアウォールを用いた対策」が挙げられます。

ファイアウォール(FireWall)とは、ネットワークとインターネットの間に設置される、入出力するトラフィックを監視する仕組みのことです。

ファイアウォールを使用することで、許可された通信のみを通過させることができるため、ネットワーク内部のセキュリティを確保することができます。

具体的な製品としては、Cisco ASAやPalo Alto Networksなどのファイアウォールがあり、これらは企業のネットワークを守るために広く利用されています。

③:IDS / IPSを用いた対策

サイバー攻撃の代表的な対策方法の3つ目としては「IDS / IPSを用いた対策」が挙げられます。

IDS(Intrusion Detection System)またはIPS(Intrusion Prevention System)とは、ネットワーク内の不審な活動や攻撃の兆候を検知し、侵入を防御するシステムのことです。

IDS(侵入検知システム)は、ネットワーク内の不正な活動や攻撃の兆候を検知し、警告を発するシステムであり、主に監視と警告に特化しています。

一方のIPS(侵入防御システム)は、IDSの機能に加えて、検知した攻撃を自動的に防ぐ機能を持っており、侵入されてしまった後の防御に特化しています。

種類としては、ネットワークベースとホストベースがあり、IDSはネットワークトラフィックを監視し、IPSは特定のコンピュータのシステムコールやファイルアクセスを監視します。

具体的な製品としては、CiscoのFirepowerやPalo Alto NetworksのPanoramaなどがあり、これらは組織のネットワークを不正アクセスから保護するために広く使用されています。

④:WAFを用いた対策

サイバー攻撃の代表的な対策方法の4つ目としては「WAFを用いた対策」が挙げられます。

WAF(Web Application Firewall)とは、ウェブアプリケーションをサイバー攻撃から保護するためのセキュリティシステムのことです。

WAFは、ネットワークの入口でトラフィックを監視し、不正なリクエストを検出して遮断することで、ウェブアプリケーションを保護する役割を果たします。

具体的な製品としては、CloudflareのWAFやAWS WAFなどがあり、これらのサービスは、設定の容易さや柔軟なルール設定が可能なため、多くの企業で採用されています。

ファイアウォールには2種類ある?ステートフルとステートレスの違い

ステートフル(Stateful)ファイアウォール

ステートフルとは「通信の状態を記憶する処理方式」を指します。特にセキュリティ分野では、ステートフルファイアウォールがこの概念を利用しています。ステートフルファイアウォールは、通信セッションの開始から終了までの「状態」を追跡し、その情報を基にパケットが許可された通信かどうかを判断します。例えば、外部からの応答ではなく、内部からのリクエストにもとづく応答のみを許可するなど、より精密な通信制御が可能になります。

ステートレス(Stateless)ファイアウォール

ステートレスとは「通信の状態を記憶しない処理方式」を指します。ステートレスファイアウォールは、各パケットを個別に評価し、その時点での情報のみを基に通過を許可するかどうかを判断します。これは、通信の履歴やセッションの状態を考慮せず、パケットのヘッダ情報(送信元・宛先アドレス、ポート番号など)だけで判断するため、処理が高速であるという利点がありますが、ステートフルファイアウォールに比べると、セキュリティレベルは低くなりがちです。

ステートフルとステートレスの比較・使い分け

| 項目 | ステートフル | ステートレス |

|---|---|---|

| 通信の状態 | 記憶する | 記憶しない |

| 必要なリソース | 多い | 少ない |

| セキュリティの強度 | 高い | 低い |

ステートフルとステートレスの違いは、通信の状態をどのように扱うかにあります。

ステートフルは、通信のコンテキストを理解し、より高度なセキュリティ対策が可能な反面、相応のリソースが必要になります。

一方のステートレスは、処理が高速かつシンプルな反面、ステートフルよりもセキュリティのレベルは低くなる傾向にあります。

ファイアウォールを使用する場合には、環境や求められるセキュリティレベルに応じて、適切な方式を選択することが重要です。

サイバー攻撃対策を実施することによる価値

本記事では、SaaS導入時に確認すべきサイバー攻撃の対策方法について、いまさら聞けないサイバー攻撃の基本概要から具体的な対策方法までを解説していきました。

サイバー攻撃対策を実施することで得られる、最も直接的なメリットは、言うまでもなくセキュリティの向上にあります。しかし、それだけではありません。

企業の信頼性の維持、法規制への対応、ビジネスの継続性の確保など、企業価値を総合的に高める効果が期待できます。従業員や顧客の情報を守ることは、社会的責任の一環として重要なのです。

投稿 知っていますか?IDSやWAFなどSaaS導入で確認すべきサイバー攻撃対策を解説! は ITreview Labo に最初に表示されました。

]]>投稿 【多要素認証とは?】パスワードのみの危険性とSaaSに必要な理由を解説! は ITreview Labo に最初に表示されました。

]]>MFAとも表記される多要素認証ですが、銀行のATMでも使用されている本人確認の方法でもあり、身近な存在として浸透しています。

本記事では、いまさら聞けない多要素認証の基礎基本や仕組みについて、認証方式の特徴から二段階認証との違いまで徹底解説していきます。

また、SaaSの導入における多要素認証の必要性についても解説しているため、これから導入する方などはぜひ参考として役立ててください。

“世界一わかりやすい情報セキュリティ”連載記事はコチラから!

▶ 第1回:【SaaS利用者必見】話題の”セキュリティ評価”の重要性と対策方法を紹介!

多要素認証とは?

多要素認証(MFA:Multi-Factor Authentication)とは、セキュリティにおける本人確認方法の一つです。

本人だけが保有する要素(知識情報・所持情報・生体情報)のうち、2つ以上の情報を組み合わせて認証する認証方式のことを指します。

- 知識情報:本人だけが知っている情報

- 所持情報:本人だけが持っているモノ

- 生体情報:本人だけの身体的な特徴

従来までの本人確認の方法としては、主にユーザーIDやパスワードなどの知識情報を使用した認証が一般的な方法とされてきました。

しかし、パスワードの流出や紛失といった管理の難しさから、それら以外を使った多要素認証(二要素認証)の重要性が高まっています。

知識情報(本人だけが知っている情報)

知識情報とは、本人だけが知っている情報を利用して本人確認を行うための要素を指します。パスワードやPINコードなどが知識情報に該当します。

複雑な設定や物理的な専用端末が不要であり、多くのシーンで取り入れやすい方式であるため、クラウドサービスではスタンダードな認証情報となっています。

多くのユーザーにとって扱いやすい認証要素である反面、そのぶん流出や悪用などのリスクも高く、パスワードの管理には注意しておく必要があります。

所持情報(本人だけが持っているモノ)

所持情報とは、本人だけが持っているモノを利用して本人確認を行うための要素を指します。スマートフォンやICカードなどが所持情報に該当します。

仮想MFAデバイスなどから本人確認を行う方式であり、モノを持ってさえいれば本人確認ができるため、こちらもスタンダードな認証情報となっています。

こちらも便利な反面、モノを紛失してしまうと、たとえ本人であっても認証が困難になってしまうため、盗難や紛失のリスクには気をつける必要があります。

生体情報(本人だけの身体的な特徴)

生体情報とは、本人だけの身体的な特徴を利用して本人確認を行うための要素を指します。顔認識や指紋、声紋や虹彩などが生体情報に該当します。

スマートフォンのロック解除やオフィスエントランスなどにおいて、顔認証や指紋認証が利用されているケースも多いため、身近に感じる人も多いでしょう。

生体情報は複製が難しく、知識情報のように忘れることもなければ、所持情報のように紛失のリスクもないため、昨今需要が高まっている認証要素の一つです。

二要素認証と二段階認証の違い

| 二要素認証 | 二段階認証 |

|---|---|

| 本人確認に使う要素のうち 2つ以上の要素で認証する |

本人確認に使う要素のうち 1つの要素で2回認証する |

| パスワード認証(知識情報) × 指紋認証(生体情報) |

パスワード認証(知識情報) × 暗証番号認証(知識情報) |

| 安全性が高い 認証の”種類”を増やすことでセキュリティを強くする |

安全性が低い 認証の”回数”を増やすことでセキュリティを強くする |

二段階認証とは、認証の回数を増やすことでセキュリティを強くする対策方法です。

二段階認証は、いったん知識情報が流出してしまった場合、認証の回数を増やしたところで簡単に不正アクセスが可能になってしまうため、安全性が低い認証方式であるといえます。

一方の二要素認証とは、認証の種類を増やすことでセキュリティを強くする対策方法です。

二要素認証は、たとえ片方の認証情報が流出してしまったとしても、もう片方の認証情報が揃わなければアクセスすることはできないため、二段階認証よりも安全性が高い認証方式であるといえます。

多要素認証が重要視される背景

パスワードの限界

多要素認証が重要視される理由の1つ目としては「パスワードの限界」というものが挙げられます。

例えば、皆さんも一度は自分の名前や生年月日などを組み合わせてパスワードを設定した経験があるかもしれませんが、そのような方法で設定している利用者も多く、とくにSNSなどから個人の情報を収集しやすくなった現代においては、セキュリティリスクの高い手法であるといえます。

また、ウイルスバスターなどのセキュリティソフトを提供しているトレンドマイクロ社の実施した調査報告によると、およそ8割以上の利用者が複数のサービス間で同じパスワードを使いまわしているということで、パスワードの設定によるセキュリティ強度の担保には大きな課題があるといえます。

▶ 出典:『パスワードの利用実態調査 2023』

https://www.trendmicro.com/ja_jp/about/press-release/2023/pr-20230831-01.html

サイバー攻撃の増加

多要素認証が重要視される理由の2つ目としては「サイバー攻撃の増加」というものが挙げられます。

日本におけるサイバー攻撃の件数は、年々増加している傾向にあり、日本国家より正式に許可を得て統計をとっているNICT(情報通信研究機構)の調査報告によると、日本におけるサイバー攻撃の件数は10年間で約50倍にも増加しているということで、セキュリティ対策の重要性が高まっています。

このように、日々増加しているサイバー攻撃に対処していくためにも、多要素認証の導入はもちろんのこと、ソフトウェアやOSの定期的な更新を実施したり、USBメモリの利用や持ち出しに制限を設けたりなど、企業や会社全体としても継続的なセキュリティ対策を講じていく必要があるでしょう。

| 年 | パケット 数 |

IPアドレス 数 |

IPあたりの パケット数 |

|---|---|---|---|

| 2013 | 約128.8億 | 209,174 | 63,682 |

| 2014 | 約241.0億 | 212,878 | 115,335 |

| 2015 | 約631.6億 | 270,973 | 245,540 |

| 2016 | 約1,440億 | 274,872 | 527,888 |

| 2017 | 約1,559億 | 253,086 | 578,750 |

| 2018 | 約2,169億 | 273,292 | 806,877 |

| 2019 | 約3,756億 | 309,769 | 1,231,331 |

| 2020 | 約5,705億 | 307,985 | 1,849,817 |

| 2021 | 約5,180億 | 289,946 | 1,747,685 |

| 2022 | 約5,226億 | 288,042 | 1,833,012 |

▶ 出典:『NICTER観測レポート 2022』

https://www.nict.go.jp/press/2023/02/14-1.html

多要素認証をクラウドサービスで使うべき理由

企業では顧客の個人情報を扱っている

多要素認証(二要素認証)を使うべき理由の1つ目は「企業では顧客の個人情報を扱っている」というものが挙げられます。

SaaSが普及していくなか、zoomやslackといったコミュニケーションツールの内容が漏れてしまうと、大切な顧客情報や従業員の個人情報などが外部に流出してしまいます。

また、Google WorkspaceやMicrosoft 365、githubのようなソースコードを管理するツールなどの情報が外部に流出してしまうと、企業や事業そのものに甚大な影響を及ぼしてしまいます。

ログインに必要な情報は予測しやすい

多要素認証(二要素認証)を使うべき理由の2つ目は「ログインに必要な情報は予測しやすい」というものが挙げられます。

通常のパスワード認証では、ユーザーIDとパスワードを一致させることで本人確認を実施するものであり、そのユーザーIDの多くは社用のメールアドレスが使用されています。

しかし、社用のメールアドレスは名刺やSNSに記載されていることも多く、わからない場合でも「名前+ドメイン」といった規則性があるため、簡単に入手することができてしまいます。

多要素認証が利用できるSaaSを導入しよう!

本記事では、いまさら聞けない多要素認証の基礎基本や仕組みについて、認証方式の特徴から二段階認証との違いまで徹底解説していきました。

従来までのパスワードによる本人確認方法は、解読のしやすさや漏えいのしやすさといった観点から、大きな脆弱性を抱えていることがわかりました。

そのため、SaaSやクラウドサービスを導入する場合には、多要素認証が実装されたサービスを導入することで、大切なデータを保護することが重要です。

“世界一わかりやすい情報セキュリティ”連載記事はコチラから!

▶ 第1回:【SaaS利用者必見】話題の”セキュリティ評価”の重要性と対策方法を紹介!

投稿 【多要素認証とは?】パスワードのみの危険性とSaaSに必要な理由を解説! は ITreview Labo に最初に表示されました。

]]>投稿 【SaaS利用者必見】話題の”セキュリティ評価”の重要性と対策方法を紹介! は ITreview Labo に最初に表示されました。

]]>「SaaSのセキュリティ対策を推進していきたい」

システム構築が不要かつ低コストで早期導入することができるSaaSやクラウドサービスの数々ですが、近ごろでは、SaaSサービスにおけるセキュリティの問題が指摘されるようにもなってきました。

SaaSのセキュリティ評価を軽視して導入を決定してしまった場合、最悪「顧客情報の漏えい」や「外部からの不正アクセス」など、致命的なインシデントを引き起こしてしまう原因となってしまいます。

この連載では、SaaSの導入時におけるセキュリティ評価の重要性と具体的な評価の方法について、全10回の記事連載に渡って初心者の方でもわかりやすいように徹底解説していきます。

“世界一わかりやすい情報セキュリティ“連載記事はコチラから!

▶ 第2回:【多要素認証とは?】パスワードのみの危険性とSaaSに必要な理由を解説!

SaaS選定におけるセキュリティ評価の重要性

SaaSやクラウドサービスを選定するときには、対象サービスのセキュリティが十分か否か、担当者による事前の評価が必要不可欠です。

なぜなら、導入前のセキュリティ評価を怠ってしまうと、アカウントの乗っ取りという問題や情報流出という問題が発生してしまうからです。

例えば、先日の報道でもあったように、岡山大学病院では、フィッシング詐欺による情報流出というトラブルがあったことで、管理体制への批判を呼んでしまいました。

また、トヨタコネクティッド株式会社では、クラウドサービスの誤設定というトラブルが発生したということで、SaaSをめぐるトラブルは決して珍しいものとはいえません。

このようなことから、SaaSやクラウドサービスの導入では、コストや機能による比較はもちろんのこと、セキュリティ項目による評価や比較についても事前に実施しておくべきです。

▶ 出典元:https://www.okayama-u.ac.jp/user/hospital/news/detail284.html

▶ 出典元:https://company.toyotaconnected.co.jp/news/press/2023/0512/

約4割の企業がセキュリティ評価を実施していない

以下のデータは、アイティクラウド独自のアンケート調査による『企業におけるSaaSセキュリティ評価の実態』について、それぞれの回答結果をグラフとしてまとめたものです。

自社固有のチェックシートで事前評価を実施している

最も少なかった回答が「自社固有のチェックシートで事前評価を実施している」というもので、全体の約28%という結果でした。

自社でセキュリティシートを持っている企業の場合、自社で重視すべきセキュリティ項目に沿ったチェック内容となっているため、クラウドサービスのリスクの把握だけではなく、自社の基準に沿ったセキュリティ評価を実現できているといえます。

クラウド関係のガイドラインで事前評価を実施している

次に少なかった回答が「クラウド関係のガイドラインで事前評価を実施している」というもので、全体の約29%という結果でした。

各種ガイドラインに沿った評価は実施できているものの、クラウドサービスは導入の目的により、利用する範囲やサービスの特性が異なることなども多いため、自社で重視するべき評価基準を設けておくことは非常に重要な対策であるといえます。

そもそもセキュリティにおける事前評価を実施していない

最も多かった回答は「そもそもセキュリティにおける事前評価を実施していない」というもので、全体の約37%という結果でした。

セキュリティ評価の重要性を認識していない、もしくは大事なプロセスだと認識してはいるものの、セキュリティの専門家がいないことや、サービスの導入数が少ないことなど、さまざまな事情から事前評価を実施できていないという意見が多く見られました。

SaaSにおけるセキュリティ評価の対策方法4選

①:Pマークをはじめとする外部認証の有無を確認する

SaaSにおけるセキュリティ評価の対策方法の1つ目としては「Pマークをはじめとする外部認証の有無を確認する」という方法が挙げられます。

Pマークをはじめとする外部認証の有無は、SaaSベンダーが一定のセキュリティ基準を満たしているかを把握することができるため、信頼性の高いサービス選定に役立ちます。

また、これらの認証を持つサービスは、定期的な監査を受けているため、セキュリティ対策が常に更新されているという意味でも、Pマークなどの外部認証の有無は事前に確認するのがおすすめです。

②:各種ガイドラインを参考にしたチェックシートを作成する

SaaSにおけるセキュリティ評価の対策方法の2つ目としては「各種ガイドラインを参考にしたチェックシートを作成する」という方法が挙げられます。

総務省や経済産業省、IPA(情報処理推進機構)やNIST(アメリカ国立標準技術研究所)などが提供するガイドラインを参考にセキュリティチェックシートを作成する方法が有効です。

自社に必要なセキュリティ機能を理解することで、ニーズに合わせたセキュリティ項目のカスタマイズが可能になるため、より効果的なセキュリティ管理を実現することができるようになります。

▶ 参考:https://www.soumu.go.jp/menu_news/s-news/01cyber01_02000001_00149.html

③:自社の基準に沿ったセキュリティチェックシートを作成する

SaaSにおけるセキュリティ評価の対策方法の3つ目としては「自社の基準に沿ったセキュリティチェックシートを作成する」という方法が挙げられます。

このプロセスでは、企業のビジネスモデルや法規制の遵守、過去に自社や同業他社で発生したインシデントの事例をもとに、より具体的かつ特定の要件を考慮に入れる必要があります。

自社の基準に沿ったセキュリティチェックシートは、具体的なリスク評価と効果的なリスク対策の計画に大きな効果を発揮するため、業界や業種を問わず事前に作成しておくことのがおすすめです。

④:必要機能の把握に役立つセキュリティ評価サービスを導入する

SaaSにおけるセキュリティ評価の対策方法の4つ目としては「必要機能の把握に役立つセキュリティ評価サービスを導入する」という方法が挙げられます。

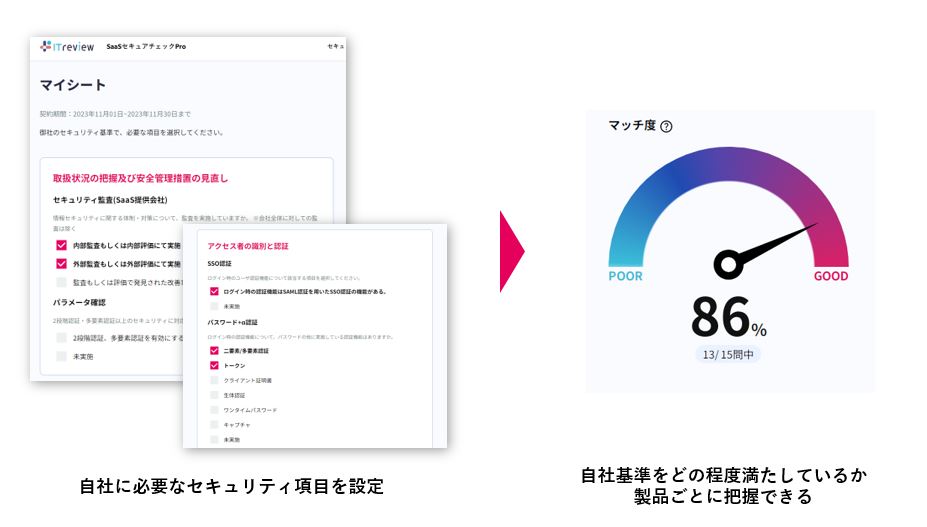

例えば、ITreviewの提供する「SaaSセキュアチェック」の場合、各SaaSベンダーが実施しているセキュリティ対策が掲載されており、簡単にセキュリティ評価を実施することが可能です。

また、ITreview固有のセキュリティ評価結果を確認することができるため、セキュリティの専門家や担当者が不在の企業でも安全なサービス選定を実現できるようになります。

12月1日より『SaaSセキュアチェックサービス』の提供が開始

ITreviewでは、2019年10月にBtoBに特化した口コミプラットフォームとしてサービスのローンチを行い、以降『IT選びに、革新と確信を』をモットーに、企業がテクノロジーを活用するうえで“信頼できる声”や“確かな情報”の集まる場を創出し続けてきました。

そして、2023年12月1日『確かな情報』の一つとして『セキュリティ評価情報』を取り上げ、新サービス『ITreview SaaSセキュアチェック』をローンチする運びとなりました。

本サービスの導入によって、SaaSのリスクを事前に把握するだけではなく、自社が評価すべきセキュリティ対策に対して、最適なクラウドサービスかどうかを検討することができるようになります。

自社の運用や体制、クラウドサービスを導入する目的などに合わせて適切なリスク評価を設定することができるため、自社の基準に沿ったベストなクラウドサービス選定を実現することができます。

また、約8,000のクラウドサービスを掲載するITreviewの強みを生かした「プラットフォーム型セキュリティ情報」の提供により、クラウド製品のセキュリティ情報を調べる・探す手間を軽減し、比較検討時のスピードUPを支援します。

まとめ

本記事では、SaaSの導入におけるセキュリティ評価の重要性を解説することに加えて、適切なセキュリティ評価の方法や事前にできる対策方法などについて、わかりやすく解説していきました。

低コストかつスピード導入が可能なことから導入が加速しているSaaSですが、手軽さの反面、アカウントの乗っ取りや情報流出などのリスクがあることから、セキュリティ評価は不可欠といえます。

大半の業務がSaaSに置き換わりつつあるなか、コストや機能と同様に、セキュリティ評価を確実に実施することで、初めて安全かつ適切な運用を実現することが可能です。

アイティクラウドでは、これからセキュリティ評価対策を推進する企業向けサービスとして「ITreview SaaSセキュアチェックPro」を提供しています。SaaSのセキュリティ対策に悩んでいる企業は、ぜひご検討ください。

“世界一わかりやすい情報セキュリティ“連載記事はコチラから!

▶ 第2回:【多要素認証とは?】パスワードのみの危険性とSaaSに必要な理由を解説!

投稿 【SaaS利用者必見】話題の”セキュリティ評価”の重要性と対策方法を紹介! は ITreview Labo に最初に表示されました。

]]>投稿 乗っ取りや不正アクセスの対策に!WAFでできるセキュリティ対策 は ITreview Labo に最初に表示されました。

]]>この記事では、WAFというセキュリティツールについて解説します。どのような機能を持ち、サイバー攻撃をどう防ぐのか、Webサイト運営者なら誰もが導入すべきWAFについて、この機会に知っておきましょう。

WAF(ウェブ・アプリケーション・ファイアウォール)とは?

「ファイアウォール」というセキュリティ対策をご存知の方は多いでしょう。インターネット黎明期から存在する古典的なセキュリティ対策であり、WindowsやMacなどのパソコンにも標準搭載しているので、ビジネスパーソンなら誰もがその存在は知っていることでしょう。

WAFとは、ファイアウォールの一種です。ただし一般的なファイアウォールがネットワークを通じたパソコンへのサイバー攻撃を防ぐのに対し、WAFはWebサイトに対するさまざまな脅威に対応しています。

また、厳密にいえば「WebサーバーやWebアプリケーションに対するセキュリティ対策」であり、後述する仕組みによってWebサイトを保護できます。

WAFが不正アクセスを防止する仕組み

WAFは一般的に「シグネチャベースのセキュリティ対策」を実施しています。シグネチャというのは、WAFを提供するセキュリティベンダーが管理している、攻撃パターンをまとめたファイルのようなものです。

WAFを設置しているWebサイトでは、Webサイバーに対するアクセスはWAF経由で実行されます。WAFは1つひとつのアクセスをチェックし、それがシグネチャに該当するか否かを精査しているのです。

これにより、広く知られているサイバー攻撃はもちろん、セキュリティベンダーが把握している最新のサイバー攻撃にも対応できます。

なお、こうしたシグネチャベースのセキュリティ対策は「ブラックリスト方式」と呼ばれています。それに対し、WAFで許可したアクセスだけを通過させるのが「ホワイトリスト方式」のセキュリティ対策です。

昨今のWAFはブラックリスト方式とホワイトリスト方式、両方のセキュリティ対策を備えているものが多く、Webサイトの運用目的などによって適宜使用するのがポイントになっています。

情報漏洩に効果的なWAFの機能

WAFにはWebサイトへの不正アクセスや情報漏洩を防ぐためにさまざまな機能が搭載されています。では、主な機能を確認していきましょう。

| シグネチャ更新機能 | セキュリティベンダーが提供するシグネチャファイルを定期的に更新するための機能 |

| ソフトウェア更新機能 | WAFそのものの脆弱性をなくすためにソフトウェアを更新する機能 |

| アドレス指定機能 | 特定のURLやIPアドレスを指定し、アクセスを排除または許可する機能 |

| モニタリング機能 | 不正アクセスを検知した際に、当該アクセスを記録する機能 |

| レポート機能 | Webサイトに対するサイバー攻撃の件数や種類などをレポートとして出力する機能 |

| SSL暗号化通信機能 | Webサイトのセキュリティを強化するために通信を暗号化する機能 |

上記のような機能を使い、WAFではさまざまなサイバー攻撃を防止できます。

<WAFが対応しているサイバー攻撃>

- SQLインジェクション

- OSコマンドインジェクション

- その他インジェクション系の攻撃

- クロスサイトスクリプティング

- クロスサイトリクエストフォージェリ

- パスワードリスト攻撃

- ディレクトリインデックシング

- パストラバーサル

- ドライブバイダウンロード

- Etc.

このように、Webサイトに対するさまざまなサイバー攻撃は、WAFで防ぐことができます。

WAF導入を検討すべき企業やサービスの特徴

WAF導入を検討すべき企業とは、次のような特徴に該当する企業です。

- Webサイトを運営しているが特にセキュリティ対策は実施していない

- レンタルサーバーが提供している無料のWAF機能を使っている

- セキュリティ対策の重要性は承知だがコストがネックになっている

- 難しい運用なくセキュリティ対策を実施したいと考えている

これらの特徴に1つでも該当する場合は、WAF導入を検討しましょう。

Webサイトに対するサイバー攻撃は想像以上に多いものです。JPCERTコーディネーションセンターが四半期ごとに発表しているレポートによると、2022年1~3月の四半期に発生した「Webサイト改ざん件数」は、約1.7倍も増加しています。

出典:JPCERT/CC インシデント報告対応レポート 2022年1月1日~2022年3月31日、および2021年1月1日~2022年3月31日

Webサイトに対する情報漏洩の脅威は、日常的に潜んでいるものと考えるのが妥当です。また、セキュリティ対策が比較的甘い中小企業のWebサイトに侵入し、そこから取引先の中堅・大企業のシステムに侵入するといったサイバー攻撃(サプライチェーン攻撃)も過去に発生しています。

Webサイトに対するセキュリティが完了してない企業は、この機会にWAF導入をぜひご検討ください。

WAFで不正アクセスを効率良く防止しましょう

WAF導入により得られるのはWebサイトのセキュリティ対策だけではなく、「Webサイト運営における安心感」というメリットもあります。手間のかかるセキュリティ対策に対して、ゼロから構築する必要がないため、新しいサイトやビジネスを立ち上げる際にも同じように導入することができるはずです。

まずは、自社のWebサイトセキュリティの現状と、サイバー攻撃について知るところから始めてみてください。

投稿 乗っ取りや不正アクセスの対策に!WAFでできるセキュリティ対策 は ITreview Labo に最初に表示されました。

]]>投稿 WAFとファイアウォールの違いは?対策できる攻撃や防御の対象を確認 は ITreview Labo に最初に表示されました。

]]>そんなファイアウォールとWAFですが、2つの違いについて理解しているでしょうか。違いが分からない方や2つの違いについて理解が曖昧な方も多いでしょう。そこで、本記事では、ファイアウォールとWAFの違いについて解説するとともに、専用ツールを導入する3つのメリットについてもご紹介します。

ファイアウォールとWAFの違い

ファイアウォールとWAFは、どちらもセキュリティを向上させる機能であることは同じです。2つの機能の大きな違いは、「防御する対象」と「防御できる攻撃の種類」です。

防御する対象はネットワークか、アプリケーションか

ファイアウォールの防御対象は、ネットワーク層です。ネットワーク層は、インターネット層と呼ばれることもあり、第3層に位置します。IPアドレスの割り当てや外部とのネットワーク通信を担う役割があります。ファイアウォールとは、日本語で「防火壁」と呼ばれており、その名が表すように外部と内部の間に入り、外部ネットワークの攻撃から内部ネットワークを守る役割を果たします。

一方、WAFの防御対象は、アプリケーション層です。アプリケーション層は、第7層に位置しており、ユーザーが利用するアプリケーションの通信に関することが設定されています。具体的に、アプリケーション層は、ユーザーとコンピュータをつなぐ役割を担っており、「HTTP」や「SMPS」といったプロトコルを提供しています。アプリケーション層のおかげで私たちは普段、Webサイトの閲覧やメールの送受信が可能です。WAFの正式名称は、「Web Application Firewall」であり、その名の通りWebアプリケーションを外部の脅威から守るための機能です。

対策できる攻撃の違いをチェック

ファイアウォールは、外部ネットワークからの不正アクセスや攻撃を防御可能です。通常ファイアウォールは、外部ネットワークと内部ネットワークの間に設置されます。そのため、外部からの不審なアクセスを検知した際には、その通信をブロックし、ユーザーに不信なアクセスを受信したことを伝えます。

一方、WAFは、Webアプリケーションを攻撃する外部脅威を防御可能です。具体的にWAFで防御できる攻撃には、「クロスサイトスプリング攻撃」「SQLインジェクション攻撃」「DDoD攻撃」「辞書攻撃」「バッファオーバーフロー攻撃」などがあります。どの攻撃もアプリケーションの脆弱性を狙った、データの改ざんや不正アクセスを目的とした攻撃です。

このように、ファイアウォールとWAFは、防御対象や防御できる攻撃の種類に違いがあるため、どちらか1機能を導入するだけでは不十分と言えるでしょう。

WAFのメリット1:多様なサイバー攻撃からWebアプリケーションを防御できる

警察庁が発表したデータによると、令和3年に発生したサーバー犯罪は12,209件でした。前年の令和2年の発生率が9,875件であったことから、ここ1年で2,000件以上サイバー犯罪が増加したことが分かります。

参考:令和3年におけるサイバー空間をめぐる脅威の情勢等について|警察庁

サイバー攻撃には、ランサムウェアやマルウェア感染、SQLインジェクションと多種多様な攻撃が存在しますが、WAFツールなどの専用ツールを導入することで、攻撃を防御できます。インターネットが急速に発達している現代において、今後益々サーバー攻撃の種類が多様化し、被害件数も増加していくことが予想されます。そのため、早めの専用ツール導入をオススメします。

WAFのメリット2:不正なアクセスをすぐに検知可能

サイバー攻撃やセキュリティ攻撃の被害を最小限に抑えるためには、不正アクセスや攻撃をいち早く発見することが重要です。ファイアウォールシステムやWAFツールには、24時間365日システムを監視し、不審なアクセスを検知した際のアラート機能があるため、外部からの脅威に迅速な対応を可能にします。

自社のWebサイトやサービスがサイバー攻撃を受け、顧客の個人情報が流出した場合、被害の規模が大きく、大きな損失につながってしまいます。そうならないためにも、事前に専用ツールを導入して、対策しましょう。

WAFのメリット3:自社の課題に合った専用ツールが選べる

専用のツールを導入したいと考えている企業でも、企業によって運営しているサイトの規模感も違えば、専用ツールに求める性能も異なるでしょう。近年、様々な種類の専用ツールが開発されており、実に多種多様です。

具体的にWAFツールには、「クラウド型」「アプライアンス型」「ソフトウェア型」の3種類があり、予算が限られている中小企業でも低コストで専用ツールを導入できます。ツールを導入する理由や条件を明確にして、自社に合ったものを選びましょう。

WAFツールを比較してみよう

ファイアウォールとWAFの違いと専用ツールを導入するメリットについて理解できた方は、複数のツールを比較してみましょう。複数ツールを比較することで、それぞれのツールの特徴やメリットをより詳しく理解でき、自社に最適なツールを探し出すことができるでしょう。

WAFツールを比較する際は、「ITreveiw Grid」がオススメです。「ITreveiw Grid」は、複数のWAFツールをマップで比較可能なため、視覚的にツールの違いを理解できます

投稿 WAFとファイアウォールの違いは?対策できる攻撃や防御の対象を確認 は ITreview Labo に最初に表示されました。

]]>投稿 WAFで防げる攻撃をおさらい!目的別WAFツール6選 は ITreview Labo に最初に表示されました。

]]>出典:上場企業の個人情報漏えい・紛失事故は、調査開始以来最多の137件 574万人分(2021年)|東京商工リサーチ

アプリケーションを情報漏洩から守るためには、WAFツールが欠かせません。しかし、自社に合ったWAFツールを選ばないと、アプリケーションを守れないでしょう。そこで本記事では、情報漏洩対策に使えるWAFツールを6つご紹介します。

まずはWAFツールで防げる攻撃をチェック!

アプリケーションを脅威から守ってくれるWAFツールといえども、防げる攻撃と防げない攻撃があります。ここでは、WAFツールで防げる攻撃を紹介します。

SQLインジェクション攻撃

SQLインジェクション攻撃とは、データベースを操作するために構成されたSQLの脆弱性を利用し、データを削除したり改ざんしたりする攻撃です。WAFツールは、SQLインジェクション攻撃のようなアプリケーションの脆弱性を狙った攻撃を防ぐのにうってつけです。

パスワードリスト攻撃

多くの人は、複数のサイトでログインIDとパスワードを使いまわしています。パスワードリスト攻撃とは、その性質を利用した攻撃で、ユーザーがサイトで使用しているログインIDとパスワードを入手し別サイトで不正ログインする攻撃です。パスワードリスト攻撃は、通常ログインと判別が難しいですが、WAFツールを使用すれば、パスワードリスト攻撃対策になります。

クロスサイトスプリング攻撃

クロスサイトスプリング攻撃とは、攻撃対象のWebサイトに悪質なスクリプトを配置しておくことで、ユーザーの個人情報を盗み取る攻撃です。Webアプリケーションの脆弱性を狙った攻撃のため、WAFツールが得意とする分野の攻撃です。

クラウド型のWAFツール

クラウド型のWAFツールには、機器などを購入する必要がない点から価格が安価で、スピーディーに導入できるといったメリットがあります。また、WAFツールのメンテナンスは運営側で行ってくれるため、利用者の負担が少ないのもクラウド型WAFツールの魅力です。クラウド型のWAFツールでおすすめの製品は以下の2つです。

攻撃遮断くん

攻撃遮断くんは、24時間365日Webアプリケーションを情報漏洩やサーバーダウン等から守ります。運用・保守に時間をかける必要がない点から多数の企業で利用されている実績があります。

cloudbric

cloudbric(クラウドブリック)は、様々なサイバー攻撃からWEBアプリケーションを守り、最短3プロセスで導入可能といった手軽さが人気のWAFツールです。日本国内だけで550社以上、7,180サイト以上で利用されている確かな実績もあります。

アプライアンス型のWAFツール

アプライアンス型のWAFツールは、専用の機械を自社に導入して独自に運用するため、柔軟にカスタマイズが可能といったメリットがあります。しかし、導入コストが高額なため、複数のWEBサーバーを運営している企業などにおすすめです。アプライアンス型のWAFツールでおすすめは、下記の2製品です。

FortiWeb

FortiWebは、機械学習を活用して外部からの脅威を検知します。また、検知した不正アクセスは、ビジュアルレポートツールを活用して対処します。

Barracuda Web Application Firewall

Barracuda Web Application Firewallの特徴は、ブロックリストシステムにより、あらゆるサイバー攻撃からアプリケーションを保護してくれる点です。大手企業や金融機関、大学など幅広い業種への導入実績があります。

ソフトウェア型のWAFツール

ソフトウェア型のWAFツールは、ソフトウェアをWebサーバーにダウンロードして利用します。柔軟なカスタマイズが可能であり、アプライアンス型と比較して利用コストが安いのが特徴です。ただし、Webサーバー1台ごとにソフトウェア型WAFツールを導入する必要があるため、サーバーの台数が多い企業では、利用コストが高くなってしまうため注意が必要です。ソフトウェア型のWAFツールでおすすめは、下記の2製品です。

SiteGuard

SiteGuardは、国内で開発されたWAFツールで、業種・業界問わず100万サイト以上で利用されています。サーバー1台から導入が可能なので、大手企業にも中小企業にもおすすめです。

ソフトウェアWAFオペレーションサービス

ソフトウェアWAFオペレーションサービスは、WEBアプリケーションへの攻撃を8割も防御できます。また、脆弱性が見つかった場合も約1カ月で対応可能と脆弱性に早急に対応できる点、WAFツールの導入期間が短く済む点からも人気があります。

WAFツールの種類について理解できたら比較してみよう

WAFツールの種類についてある程度理解が深まったら、複数のWAFツールを比較してみましょう。比較することで、それぞれのWAFツールの特徴がより見えてきます。

WAFツールの比較には、「ITreveiw Grid」の利用がおすすめです。比較表を作成できるため、違いを視覚的に理解できます。また、レビューコメントにより、実際の利用者の声を参考にできるのも魅力です。複数のWAFツールを比較して、自社に合ったWAFツールを導入しましょう。

投稿 WAFで防げる攻撃をおさらい!目的別WAFツール6選 は ITreview Labo に最初に表示されました。

]]>