【2026年】EDRのおすすめ10製品(全48製品)を徹底比較!満足度や機能での絞り込みも

-

比較

PIT-マネージドエンドポイントプロテクションとは、NECキャピタルソリューション株式会社が提供しているEDR製品。レビュー件数は0件のため、現在レビューを募集中です。

詳細を開く -

比較

MVISION EDRとは、Musarubra Japan 株式会社が提供しているEDR製品。レビュー件数は0件のため、現在レビューを募集中です。

詳細を開く -

比較

MSS for EDRは、高度な攻撃による侵入後の活動をリアルタイムに検知し、影響範囲と原因を特定し、迅速に対応できるマネージドセキュリティサービスです。セキュリティの専門家が24時間365日体制でお客様のEDR製品を監視し、アラート解析や影響度判断を行いながらインシデントに対処します。さらに、不審情報に基づく端末の詳細調査やIOCによる全台調査、影響度の大きいインシデントのブロック・隔離も行います。また、グローバル監視センターを備えており、英語対応も可能です。

詳細を開く -

比較

Jamf Proとは、Jamf Japan合同会社が提供しているMDMツール、ゼロトラストセキュリティ、EDR製品。ITreviewでのユーザー満足度評価は4.0となっており、レビューの投稿数は17件となっています。

詳細を開く -

比較

ISM CloudOneは、IT資産管理とセキュリティ対策ができるクラウドサービスです。 2007年にリリース後、全世界55か国、 85,000社以上の企業様にご利用いただいている実績豊富なサービスです。 IT資産管理 ・ クライアント管理ツール SaaS・クラウド分野 で 7年連続シェアNo.1 を獲得しています。 SaaSのためVPN不要で利用でき、オフィスはもちろん、在宅環境や支店・店舗・他拠点・海外拠点など、 様々な環境下にある端末を管理できるため、業種や規模を問わずご利用いただいております。 日々更新されるセキュリティ辞書との自動照合でPCの安全性をダッシュボードで表示し、 脆弱性を含む端末とその理由がひと目で把握できる「自動脆弱性診断機能」が好評です。 またPC操作ログ取得、外部デバイス制御を活用した「情報漏えい対策」や NGAVやWebフィルタリングを活用した「サイバー攻撃対策」など IT資産管理とセキュリティ対策ができるクラウドサービスです。 【 IT資産管理と自動脆弱性診断 】 ・社内で利用されている端末のOSやメモリ、HDD、などのハードウェア情報、ソフトウェア情報の収集、一覧表示 ・Windows更新プログラム、Adobe製品、Java、ウイルス対策ソフト、Webブラウザなどのあるべき姿をまとめた辞書を標準提供 ・OS、アンチウィルスソフト、ソフトウェア等の脆弱性を自動で診断しダッシュボードで表示 ・Windows、Mac、Android、iOSに対応 ・管理台帳機能によるソフトウェアのライセンス種別や形態、インストール状況等の詳細を可視化 ・端末に対するソフトウェアの配布・適用 ・Windowsの更新管理・適用 ・ヘルプデスクとして利用できるリモートコントロール 【情報漏えい対策】 ・PCの動作や操作履歴を収集・保存(Windows、Mac) ・勤怠管理と稼働ログの照合で就業時間の管理が可能 ・禁止操作が発生した場合ユーザーにアラートを通知 ・柔軟な検索設定やアラートログだけを表示することで、無理なく不正な操作を発見することが可能 ・USBメモリや外付けHDD、CD/DVD/BDドライブからの読み込みを制御 【サイバー攻撃対策】 ・PCのセキュリティリスクを自動で可視化 ・パターンファイル化されたマルウェアの検知と駆除を支援 ・新種や亜種を含むマルウェアの検知と駆除 ・他に感染しているPCの有無を確認 ※ 30日間無料トライアル https://ismcloudone.com/trial/" target="_blank">https://ismcloudone.com/trial/

詳細を開く

EDRの基礎知識

- EDRの人気おすすめ製品比較表

- EDRのよくある質問

- 中小企業に最適なEDRツールを教えてください。

- 現在最も人気のあるEDRツールはどれですか?

- コストパフォーマンスの面で高評価を受けているEDRツールはどれですか?

- 大企業向けのEDRツールで最も推奨されているものはどれですか?

- リアルタイムの脅威検出能力と自動対応機能を比較した場合、最適なEDRツールはどれですか?

- なぜEDRが必要とされているのか

- EDRとEPPの違い

- EDR製品のメリット

- エンドポイントの常時監視

- 挙動ベースで脅威を検出

- 事態の悪化を防ぐ素早い対応

- 侵入を前提としたセキュリティ対策

- EDR製品のデメリット

- 導入・運用コストが高くつく可能性がある

- 専門的な知識やスキルが求められる

- 過度なアラートによるオペレーションの負担

- セキュリティ強化が業務の妨げになる場合も

- EDR(Endpoint Detection and Response)の機能

- エンドポイント監視(モニタリング)機能

- 解析・調査機能

- 検知・防御機能

- インシデント対策機能

- EDR(Endpoint Detection and Response)をおすすめするユーザー

- EDR(Endpoint Detection and Response)製品の比較ポイント

- 検知精度と対応力

- 攻撃の可視化と調査支援

- 他ツールとの連携性

- 運用負荷と操作性

- 価格形態・契約形態

- サポート体制と導入支援

- 製品思想と拡張性

- EDR(Endpoint Detection and Response)の選び方

- 目的と要件の明確化

- 対象環境と必要機能の確認

- 製品情報の収集と比較検討

- 実環境での価値検証(PoC/PoV)

- 導入判断と社内合意

- EDR製品と関連のあるソフトウェア

EDRの人気おすすめ製品比較表

| 製品名 | ||||

|---|---|---|---|---|

|

|

|

|

|

| 満足度 | ||||

| レビュー数 |

35件

|

20件

|

106件

|

21件

|

| 従業員規模 |

中堅企業・中小企業のレビューが多い

|

すべての規模のレビューあり

|

すべての規模のレビューあり

|

すべての規模のレビューあり

|

| 製品の特徴 |

KeepEyeは、セキュリティ専任者が不在のお客様でもEDRの運用が実現できるサービスです。 EDR運用のほとんど を弊社が実施することで、「お客様にてセキュリティ専門家を雇用しな...

|

情報が登録されていません

|

Windows を知り尽くしたセキュリティ ツールが1シートあたり月額380円で新登場!中小企業のサイバー セキュリティのために生まれた、Microsoft Defender fo...

|

「最高峰のAIアンチウイルスをカンタンに」 LANSCOPE サイバープロテクション powered by Aurora Protect(以下Aurora Protect)※旧名称...

|

| 価格 |

要お見積もり

|

要お見積もり

|

330円〜

|

要お見積もり

|

| 機能 |

|

|

|

情報が登録されていません

|

| お試し |

-

|

-

|

-

|

-

|

※2026年2月9日時点におけるGrid評価が高い順で表示しています。同評価の場合は、満足度の高い順、レビュー数の多い順で表示しております。

各製品の機能の有無や操作性、サポート品質や料金プランなど、さらに詳しい比較表は「製品比較ページ」から確認することができます。

EDRのよくある質問

EDR(Endpoint Detection and Response)とは、エンドポイント端末(利用者端末)向けのセキュリティ・ソリューションです。

エンドポイントでの監視を強化し、端末内に侵入したランサムウェアや標的型攻撃などのサイバー攻撃を検出することが目的となっています。

エンドポイント端末から収集した動作情報(ファイルやプロセスの挙動/レジストリの変更/ネットワーク通信の情報/その他)の解析や分析などを行い、挙動の異常からマルウェア感染や侵入を検知します。

エンドポイント端末の隔離やシステム停止などを行うことで、重大な社内システムへの影響を防止します。「ウイルス感染を前提としたセキュリティ対策」実現を支援するソリューションとなっています。

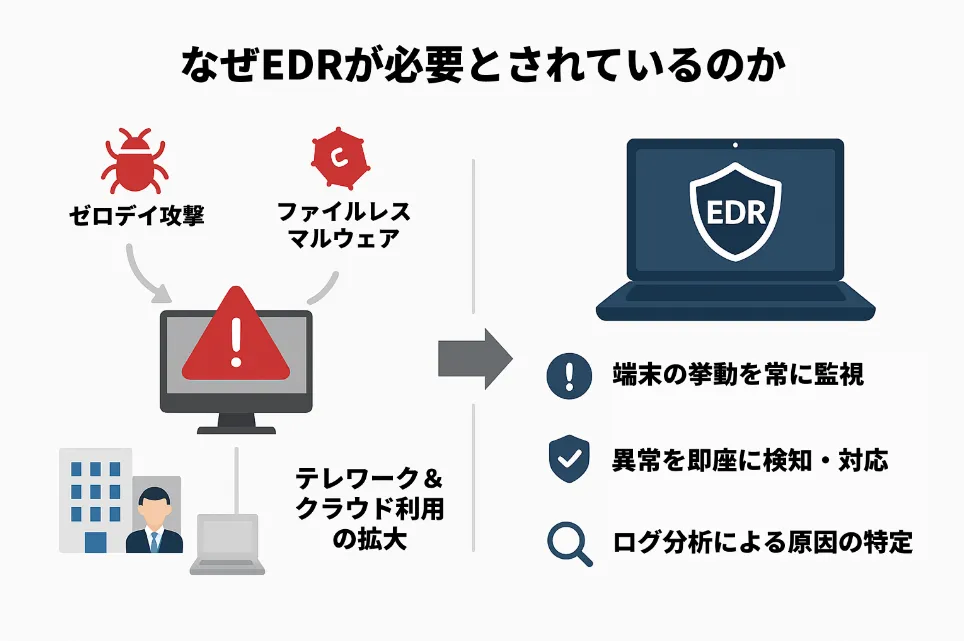

なぜEDRが必要とされているのか

サイバー攻撃は年々手口が巧妙になり、もはや「すべてを防ぐ」という前提だけでは守りきれません。とくにゼロデイ攻撃やファイルレスマルウェアといった新手の攻撃は、従来のウイルス対策では見逃されやすいのが現状です。

加えて、テレワークやクラウド利用の拡大で、社員の端末が社内外に分散しています。かつてのように、ネットワークの内側だけを守っていればよい時代ではなくなったのです。

こうした変化に対応する手段として、EDRが注目されています。端末の挙動を常に見張り、異常があれば即座に検知。必要に応じて端末を自動で遮断し、被害の広がりを抑えます。ログ分析もできるため、原因特定や再発防止にも有効です。

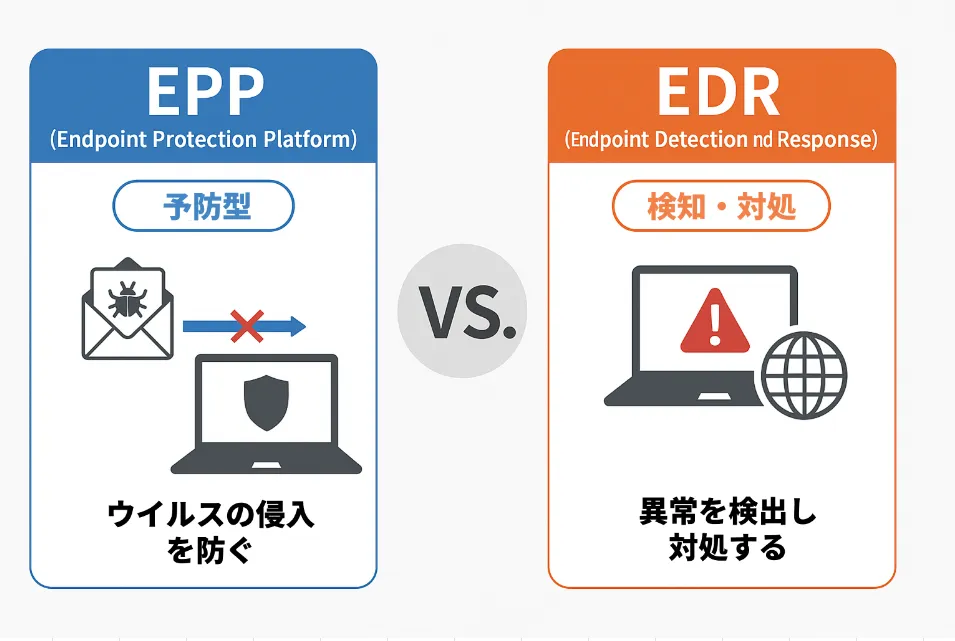

EDRとEPPの違い

エンドポイントを守る手段として、EPPとEDRはよく比較されます。一見すると似たような仕組みに見えるかもしれませんが、それぞれの役割は大きく異なります。

EPP(Endpoint Protection Platform)は、ウイルスやマルウェアの侵入を未然に防ぐ「予防型」のセキュリティです。

例えば、メールに添付された怪しいファイルを検知してブロックしたり、通信経路を監視して不審なアクセスを遮断したりします。シグネチャベースの検知やファイアウォールといった、既知の脅威に対応する機能が中心です。

一方でEDRは、防ぎきれなかった攻撃を「察知し、対処する」ための仕組みです。

例えば、誰もいないはずの深夜に端末が動き出した、といった異常な挙動を検出し、即座にその端末をネットワークから切り離すような対応が可能です。記録や調査機能も備えており、攻撃の全体像を追跡することもできます。

セキュリティ対策として、EPPだけでは100%の防御は難しいのが現実です。だからこそEDRが必要になります。両者を組み合わせて初めて、外からの侵入も中での異常もカバーできる多層的な防御体制が整います。

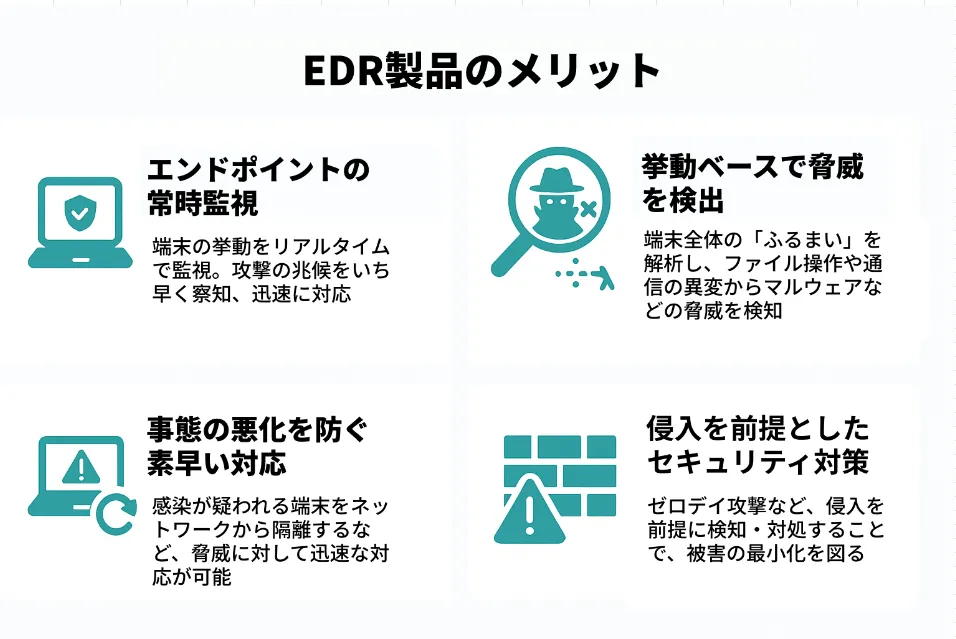

EDR製品のメリット

エンドポイントの常時監視

EDR(Endpoint Detection and Response)製品の最大の特長は、エンドポイント端末の挙動をリアルタイムで監視できる点にあります。

例えば、社内のPCが何らかの不審なファイルを開いたり、見慣れないプロセスが突然動き出したりした場合。EDRはこうした微細な動きも見逃しません。攻撃の兆候をいち早く察知し、迅速な対応につなげられます。

特にランサムウェアや標的型攻撃といった高度なサイバー攻撃に対しては、従来のウイルス対策だけでは限界があります。EDRを導入することで、その検出力を大きく底上げできるのです。

挙動ベースで脅威を検出

EDRは、単なるファイルスキャンだけではありません。プロセスの挙動やレジストリの変更、ネットワーク通信のパターンなど、端末全体の「ふるまい」を可視化し、解析します。

例えば、通常ではあり得ない時間帯に行われるファイル操作や、未承認の通信が発生した場合。こうした“異変”がシグナルとなり、EDRはマルウェア感染や外部からの侵入を迅速に検知します。

このように、「何が起きたか」ではなく「どう動いているか」を監視することで、未知の攻撃にも対応できるのがEDRの強みです。

事態の悪化を防ぐ素早い対応

もし不正な動作が検出された場合、EDRは即座に対処へと移行します。

例えば、感染が疑われる端末をネットワークから自動的に隔離したり、特定のシステムプロセスを強制終了させたりといったアクションが可能です。

特に大規模な組織においては、1台の端末が入り口となって全社に被害が波及するケースも珍しくありません。EDRによる「初動対応の自動化」は、そのリスクを最小限に抑える大きな武器となります。

侵入を前提としたセキュリティ対策

従来のセキュリティ対策は、「ウイルスをブロックする」ことを前提としていました。しかし、ゼロデイ攻撃や内部不正など、すべての脅威を事前に防ぐことは現実的に困難です。

そこで求められるのが、万が一侵入された後の対策。EDRはまさにこの考え方に立脚した製品です。

侵入後も継続的にモニタリングを行い、異常を検知した瞬間に即座に対応できる。これにより、被害を最小限に抑え、業務への影響を避けられます。

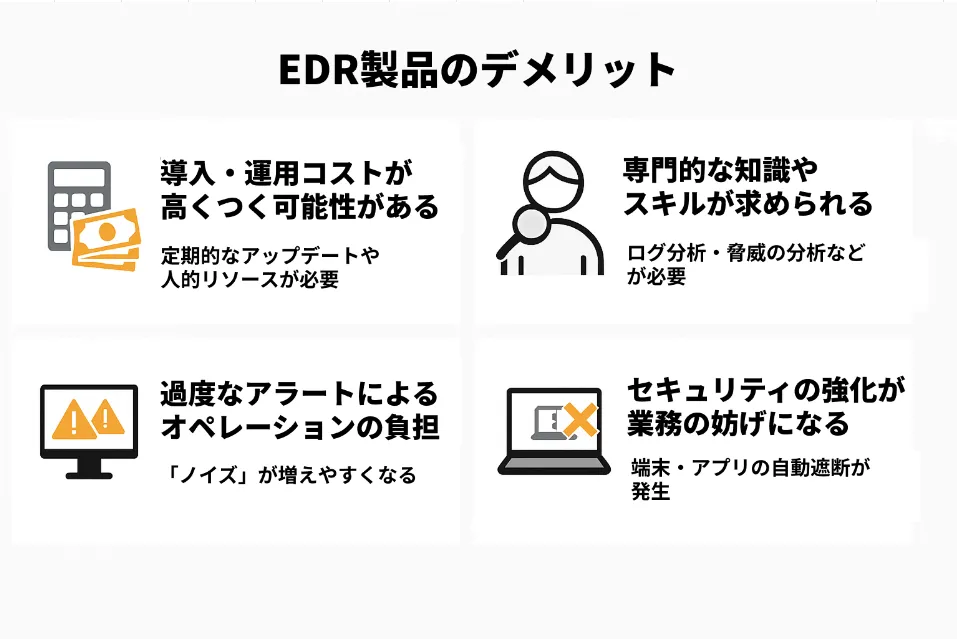

EDR製品のデメリット

導入・運用コストが高くつく可能性がある

EDRは高度な監視・分析機能を持つ分、導入時の初期費用が比較的高額になる傾向があります。加えて、導入して終わりではありません。

日々進化するサイバー脅威に対応するには、定期的なアップデートやチューニングが必要です。その分、保守・運用にかかるコストや人的リソースも見込んでおく必要があります。予算計画においては、イニシャルコストだけでなく、継続的なランニングコストも加味することが重要です。

専門的な知識やスキルが求められる

EDRを効果的に運用するには、セキュリティに関する一定以上の知識や運用スキルが求められます。攻撃の兆候を見極め、適切に対処するには、ログの読み解きや脅威分析ができる人材が必要です。

しかし、実際にはそのような専門人材は限られており、外部ベンダーへの依存や運用負荷の増加につながる場合もあります。自社で対応するのか、外部に委託するのか、導入前に体制の検討が不可欠です。

過度なアラートによるオペレーションの負担

EDRは、端末の細かい挙動まで監視し、リスクの兆候を逃さないよう設計されています。ただ、その分、疑わしい動作を検出した際には頻繁にアラートを出すことがあります。

例えば、業務上問題ない操作でも、セキュリティ的に「不審」と判定され、アラートが発生することもあります。こうした「ノイズ」が増えると、重要なアラートの見落としや、対応担当者の疲弊を招くリスクも考えられます。

セキュリティ強化が業務の妨げになる場合も

EDRは脅威を検知した際、端末のネットワーク遮断やアプリケーションの強制終了といった制御を実行することがあります。確かに被害の拡大を防ぐには有効ですが、その措置が業務中に発動した場合、業務の中断やデータ消失のリスクも発生します。

とくに誤検知による遮断が発生すると、現場に混乱が生じる可能性も否定できません。セキュリティと業務のバランスを保つには、EDRの制御設定やポリシーの設計に細やかな調整が必要です。

EDR(Endpoint Detection and Response)の機能

エンドポイント監視(モニタリング)機能

| 機能 |

解説 |

|---|---|

| 端末の挙動記録 | エンドポイント端末にセンサーを常駐させ、ファイル操作やネットワーク接続、レジストリ情報、イベントログ、各種プロセスといった端末の動作情報を監視して記録する |

解析・調査機能

| 機能 |

解説 |

|---|---|

| クラウド脅威情報基盤による脅威分析 | EDR提供ベンダーが提供するクラウド上のインテリジェントプラットフォームによる脅威の分析を行う |

| マルウェア解析 | エンドポイントのモニタリングにより蓄積したログをアンチマルウェアエンジンにより解析し、マルウェアの可能性がある挙動を検知する |

| 不正プログラムや不正侵入の解析 | YARA(不正プログラムの特定・分類に用いられるオープンソースのツール)やOpen IOC(IOC:Indicators of Compromise)などのルールに基づいた調査を行い、不正プログラムや侵入の痕跡を発見する |

| インシデント詳細解析 | さまざまな解析機能により検知された疑わしいプログラムやプロセスを、さらに詳細に解析する。例えば、サンドボックス機能などが実装されている |

検知・防御機能

| 機能 |

解説 |

|---|---|

| マルウェア検知 | エンドポイント端末(PCなど)に対して、マルウェアとして報告されているファイルやハッシュ値に基づき検索を行うことで、マルウェアが存在するPCなどを特定する |

| アラート/警告 | エンドポイント端末でのマルウェアの発生、感染や侵入などを検知した場合に、ユーザーや管理者に警告する |

| ファイアウォール | 外部からの攻撃やマルウェアの脅威からエンドポイント端末を守る |

| セキュリティレベルの確認 | エンドポイント端末(PCなど)にインストールされているアプリケーション情報を取得し、バージョンアップやパッチ更新が行われているかどうかを監視することで、端末のセキュリティレベルを確認する |

| ソフト自動更新 | ビジネスで使われることの多い代表的なアプリケーションソフトを、バックグラウンド処理により強制的に最新版に更新する |

インシデント対策機能

| 機能 |

解説 |

|---|---|

| システム制御 | 感染や侵入が検知された場合、インシデントが解決されるまでネットワークの切断やアプリケーションソフトの非アクティブ化などを行う |

| プロセスの自動停止 | マルウェアの疑いがある挙動を検知した場合に、該当するプロセスを自動停止する |

| 管理者によるプロセス停止 | マルウェアと疑われるプロセスが動作しているPCを、管理者によりリモートで停止できる |

| インシデントレポート | ネットワークやインフラに関連する傾向と脆弱(ぜいじゃく)性のレポートを作成する。インシデント対策に効果的 |

| 管理コンソール | 利用者端末(エンドポイント)のログ情報を解析・分析した結果などを、Web画面などで一元管理する |

EDR(Endpoint Detection and Response)をおすすめするユーザー

導入検討ユーザー

- サイバー攻撃(ランサムウェア、標的型攻撃など)の高度化に対応したい企業のIT部門・セキュリティ担当者・経営層

- ゼロトラストやリモートワーク、クラウド利用など新しいIT環境へのセキュリティ強化を図りたい組織

- 既存のアンチウイルスやファイアウォールだけでは不十分と感じている企業

利用ユーザー

- 社内システムの運用・サポートを担うIT部門やセキュリティ担当者(EDRの運用・監視・インシデント対応を担当)

- 全ての社内エンドポイント端末利用者(PC、スマートフォン、タブレットなど)

EDR(Endpoint Detection and Response)製品の比較ポイント

検知精度と対応力

EDR製品を選ぶうえで、まず注目したいのが「どれだけ巧妙な攻撃を見つけられるか」、そして「その後どう対応するか」です。

最近は、ウイルスとしてファイルに現れない「ファイルレスマルウェア」や、まだ誰も知らない新種の攻撃=「ゼロデイ攻撃」が増えてきました。こうした見えない脅威に対して、AIや機械学習を活用した“振る舞い検知”で対応できるかどうかが、製品ごとの違いを大きく分けるポイントになります。

さらに大事なのは「見つけたあと」。たとえば、感染が疑われる端末を自動でネットワークから切り離したり、怪しいプログラムを止めたりといった対応ができれば、被害の広がりを防ぐことにもつながります。

攻撃の可視化と調査支援

EDRは、単に脅威を検知するだけのツールではありません。インシデント発生後の調査と対応においても、重要な役割を果たします。

例えば、攻撃がどこから始まり、どの端末にどんな影響を与えたのか。その全体像をタイムラインや関係図で「見える化」できる製品であれば、担当者の対応スピードや分析精度が大きく向上します。これにより、復旧作業の判断がしやすくなり、再発防止策にもつなげやすくなります。

また、記録されるログの内容も製品ごとに差があります。プロセス実行、ファイル操作、レジストリ変更、ネットワーク通信など、エンドポイントの挙動をどこまで詳細に追えるかが、調査の深度を左右します。

調査と対策を業務として確実に進めるには、可視化と高精度なログ取得の両輪が備わった製品を選ぶことがポイントです。

他ツールとの連携性

EDR製品を導入する際には、他のセキュリティツールとどれだけ連携できるかも重要な検討材料になります。

例えば、既に社内でSIEM(セキュリティ情報イベント管理)を導入している企業であれば、EDRとSIEMを連携させることで、エンドポイントの情報をログ全体の文脈の中で分析できるようになります。これにより、全社レベルでの脅威可視化が実現し、分析や意思決定の精度が向上します。

また、将来的にSOAR(セキュリティオーケストレーションと自動対応)の導入を見据えている場合は、EDRがそれらとスムーズに連携できるかどうかも確認しておくべきです。対応の自動化や手順の標準化は、限られた人員でも効率的なセキュリティ運用を可能にします。

XDR(Extended Detection and Response)との統合も進めば、エンドポイントに限らずネットワークやクラウド環境まで一貫したセキュリティ対策が実現できます。導入時だけでなく、今後の拡張性も見据えた選定が求められます。

運用負荷と操作性

EDR製品は高機能であるほど安心感が増しますが、それを日常的に「使いこなせるか」は別問題です。実際の運用を担うのは、必ずしもセキュリティ専門の担当者とは限りません。

そのため、直感的に操作できるユーザーインターフェースや、視覚的にわかりやすいダッシュボードの有無は、導入後の負荷を大きく左右します。製品選定の際には、実際の操作画面を確認し、「非専門者でも使いこなせるか」という視点が欠かせません。

さらに、EDRにはアラート機能が備わっていますが、ここで重要なのが「誤検知の少なさ」です。過剰なアラートは担当者の負担を増やし、本当に対応すべき脅威を見落とすリスクにもつながります。誤検知を減らすためのチューニング機能や、アラート内容の明確さも見ておくべきポイントです。

価格形態・契約形態

EDR製品を導入する際、機能だけでなくコスト面でも慎重な比較が必要です。多くの製品では、エンドポイントの台数に応じたライセンス課金が一般的であり、料金体系は月額・年額の契約形態や初期費用の有無によって大きく異なります。

ベンダーによっては、必要な機能だけを選んで契約できる「モジュール型」の料金プランを提供しているケースもあります。これは、導入範囲を最小限に抑えたい中小企業や、段階的に導入を進めたい企業にとって特に有効です。

さらに、実際の運用環境にマッチするかを事前に確認できる「PoC(Proof of Concept)」を無償で提供しているベンダーも存在します。このような検証フェーズを経ることで、導入後のギャップを減らせます。

サポート体制と導入支援

セキュリティ製品は「入れて終わり」ではなく、導入後の運用が本番です。その意味で、ベンダーがどこまでサポートしてくれるかは製品選びの重要な判断材料となります。

海外製のEDRを検討する場合、日本語でのサポート対応があるか、マニュアルや技術資料が日本語で提供されているかを事前に確認しておくべきです。こうした基本的な情報支援が不足していると、日々の運用に支障をきたすリスクがあります。

また、初期導入時のトレーニングやオンボーディング支援が提供されているかもポイントです。操作方法や設定の基本を最初にしっかり学べる環境があるかどうかで、現場での定着スピードは大きく変わります。

加えて、インシデント発生時の緊急対応、日常の問い合わせ対応の質なども、製品の「使いやすさ」を左右する要素です。長期的に安心して活用するためには、こうしたサポート体制の手厚さが欠かせません。

製品思想と拡張性

EDR製品を比較する際、現在の機能だけで判断するのは少し早計です。大切なのは、その製品が「どのような思想で設計されているか」、そして「将来的にどこまで発展・統合できるか」という視点です。

例えば、EDR単体の機能に特化した製品は、軽量かつ導入しやすいというメリットがあります。一方で、NGAV(次世代型アンチウイルス)やファイアウォール、クラウド防御といった機能まで備えた統合型の製品は、将来的なセキュリティ体制の強化を見据えた運用に適しています。

すでに他のセキュリティソリューションを導入済みの企業であれば、EDRに求める役割を明確にすることで、必要最小限の機能に絞った選定が可能です。逆に、これからセキュリティ基盤を整えていく段階の企業であれば、スケーラビリティや連携性を重視した選定が将来の運用を支える鍵になります。

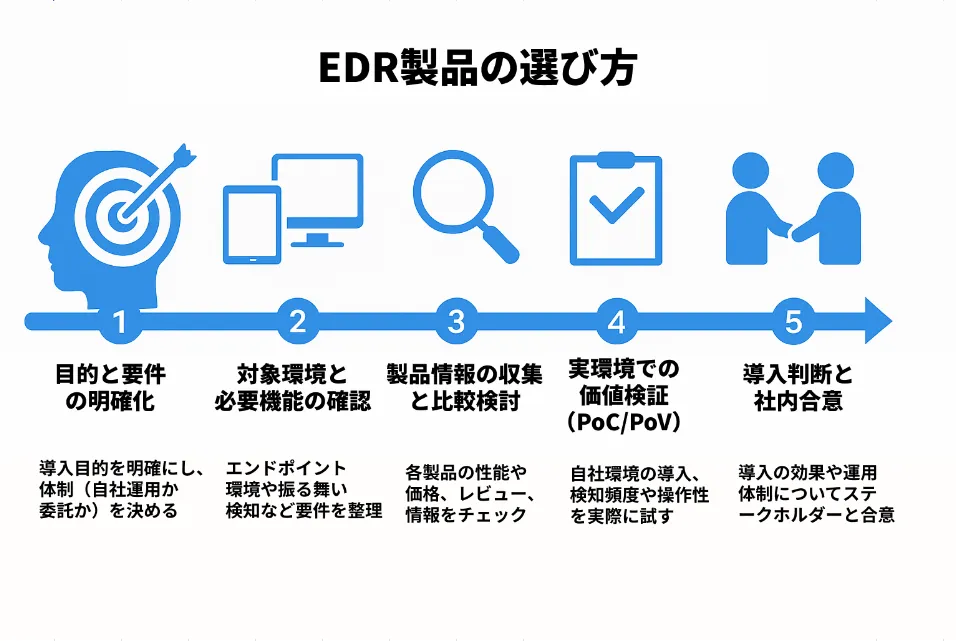

EDR(Endpoint Detection and Response)の選び方

目的と要件の明確化

EDR製品の導入を考えるなら、まず取り組むべきは「自社がなぜ必要としているのか」を明確にすることです。たとえば、最近増えているテレワーク端末のセキュリティを強化したい、未知のマルウェアに対応できる体制を整えたいといった課題はありませんか?

こうしたニーズをはっきりさせることで、選ぶべき製品の方向性が自然と見えてきます。また、自社内で運用を完結させるのか、外部のマネージドサービスに委託するのかといった体制も整理しておくと、その後の選定が格段に進めやすくなります。

対象環境と必要機能の確認

導入の目的が整理できたら、次はEDRが動作する対象環境と、求める機能の具体化に進みます。ここでのポイントは、自社のエンドポイント環境と既存システムの構成を正確に把握することです。

例えば、WindowsとMacが混在しているのか、モバイル端末も対象に含まれるのか、オンプレミスかクラウドかなど、前提条件によって適した製品は変わってきます。

また、EDRに求める機能についても優先順位を明確にしておきたいところです。未知のマルウェアに対応する振る舞い検知、被害拡大を防ぐ自動隔離、調査効率を高める可視化機能や詳細ログの取得など、要件を整理することで、後の製品比較がよりスムーズになります。

製品情報の収集と比較検討

必要な機能と対象環境が明確になったら、次に取り組むべきは製品候補のリストアップと比較検討です。情報源としては、ベンダーの公式資料に加えて、第三者機関のレポート、「ITreview」のようなユーザーによる評価サイトも活用しましょう。

セキュリティ展示会やオンラインウェビナーも、実際の製品動向を掴むうえで有効です。また、同業他社の導入事例から得られる実践的な知見も、判断材料として役立ちます。

評価時には、検知精度や操作性、連携性、UIの使いやすさなど、複数の観点から製品を見極めることが求められます。最終的に2〜5社程度に絞り込めれば、次のステップに進む準備が整います。

実環境での価値検証(PoC/PoV)

製品候補を絞り込んだあとは、PoC(概念実証)やPoV(価値検証)を通じて、自社環境での実用性を確認するフェーズに進みます。ここでは、単に動作するかどうかに留まらず、誤検知の頻度やアラートの妥当性、操作性、他ツールとの連携の実現度といった「運用面のリアルな手応え」が問われます。

導入後のギャップを防ぐには、この段階でできる限り実業務に近いシナリオを設定し、担当者が実際に操作してみることが有効です。EDRは導入して終わりではなく、継続的に使いこなすもの。現場との相性を見る意味でも、この検証プロセスは欠かせないステップです。

導入判断と社内合意

検証結果が出そろったら、いよいよ最終判断に向けた社内調整の段階に入ります。この場面では、情報システム部門だけでなく、経営層や実務部門を巻き込んだ丁寧な合意形成が欠かせません。

特に、セキュリティ強化の緊急性やインシデント対応の体制整備、投資に対する効果など、導入によって期待される成果を明確に伝えることが大切です。加えて、導入後の運用体制「どの部門が対応を担うのか、教育やマニュアル整備はどうするのか」をあらかじめ整理しておくと、現場の納得も得やすくなります。

EDR製品と関連のあるソフトウェア

ウイルス対策ソフト:コンピューターやネットワークに侵入する悪意のあるプログラムを検出し、駆除するためのソフトウェアのことです。

SIEM:企業内に設置したセキュリティ機器やネットワーク機器のログを収集し、蓄積し、リアルタイムに分析を行うことで、未知の脅威や怪しいアクセスを検知するシステムです。

XDR:サイバー攻撃に対して複合的に対応することができる仕組みのことです。

IT資産管理ツール:コンピュータ、スマートフォン、プリンタなどのハードウェア、OS、ミドルウェア、アプリケーションなどのソフトウェア、クラウドサービス、通信回線などのライセンスや利用アカウントといったさまざまなIT関連の資産を管理するソフトウェア。

脆弱性診断ツール/サービス:企業のシステムやアプリケーションに潜む脆弱性を自動的に検出し、リスクの優先度を明確にすることで、効率的かつ効果的なセキュリティ対策を実現するサービスです。

UTM(統合脅威管理):ファイアウォール、IPS、IDS、Webフィルタリング、アンチウイルス、アンチスパムなどのセキュリティ対策機能が統合された製品です。

関連ブログ

ITreviewに参加しよう!