「情報セキュリティに詳しくないので知りたい」「情報セキュリティ対策を考えているが、何から手をつければいいかわからない」

そのような悩みを抱えている企業も多いのではないでしょうか。情報セキュリティについて適切に理解することが、さまざまな脅威から大切な情報資産を守ることにつながるのです。

この記事では情報セキュリティの知識を得たい人に向けて、具体的な内容や脅威の種類、情報セキュリティ対策に欠かせない要素を解説します。最後まで読めば、実際の脅威の事例から検討すべきセキュリティシステムまで、よくわかるようになるでしょう。

目次

情報セキュリティとは?

情報セキュリティとは、「データが破損したり情報が漏えいしたりせず、使いたいときに常時アクセスできる環境を維持する」ことです。顧客情報やファイル、電子メールデータといった企業の情報資産を守ることにつながります。

インターネットやコンピュータを安心して使い続けるためには、情報セキュリティ対策が欠かせません。情報資産は機密情報の漏えい、不正アクセス、サービス停止、データ改ざんなど、さまざまな脅威を受ける可能性があるからです。

日本製品の規格を定める日本工業規格(JIS)や、国際標準化機構のISOでは、組織が保護すべき情報資産について、(1)機密性(Confidentiality)(2)完全性(Integrity)、(3)可用性(Availability)の3つを維持し、改善することが定められています。

上記のポイントを継続的に維持・改善していくことで、強固なセキュリティ対策を実現できるでしょう。

「テレワークセキュリティガイドライン」の活用を

社会全体でテレワークの導入が推進されるにつれて、情報セキュリティの重要性も増してきています。

総務省が定める「テレワークセキュリティガイドライン」では、テレワーク環境で必要なセキュリティ対策やトラブル事例、解決策などが掲載されています。これからテレワーク導入を検討している、もしくはより活用できる環境を構築していきたい企業は目を通しておくとよいでしょう。

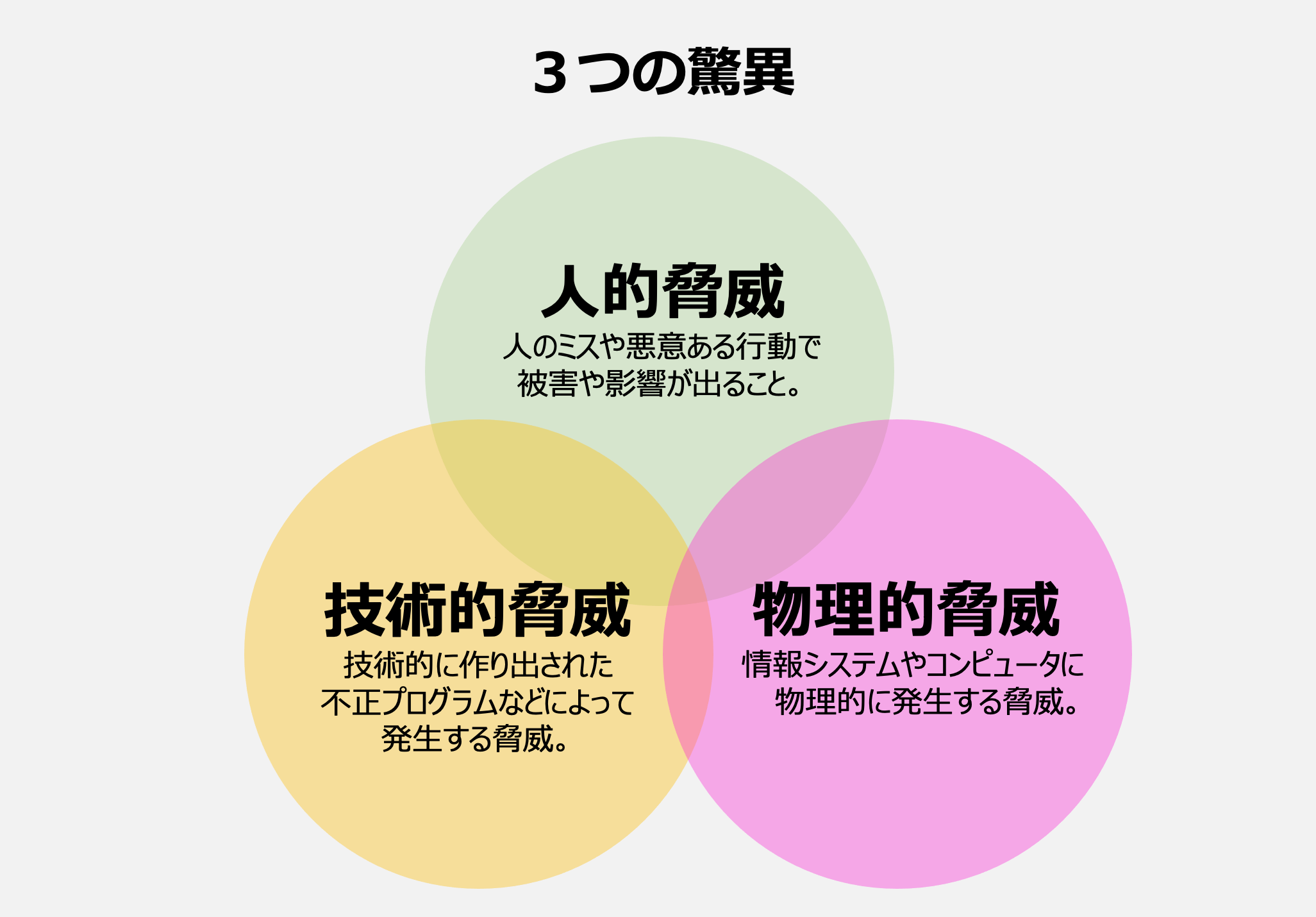

情報セキュリティにおける3つの脅威

情報セキュリティには3つの脅威が存在します。それぞれの内容や、脅威を防ぐための対策について見ていきましょう。

1. 人的脅威

人のミスや悪意ある行動で被害や影響が出ることです。次のように、システムの誤操作や不注意による不具合などがあります。

ヒューマンミスの代表例

・メール誤送信

・サーバ内のデータ削除

・パソコンやSDカード、USBメモリの紛失

・システム脆弱性の見落とし

・情報漏えい

対策としては、次のようにミスや不正行為を防止する仕組みを構築することです。

不正予防の観点

・情報を閲覧・操作できる人を制限する

・情報利用者の情報に対するモラルの教育を徹底する

・社内でルールを決めて体制を整えていく

2. 技術的脅威

技術的に作り出された不正プログラムなどによって発生する脅威です。この脅威を受けると、情報の盗難や改ざんにつながる恐れがあります。

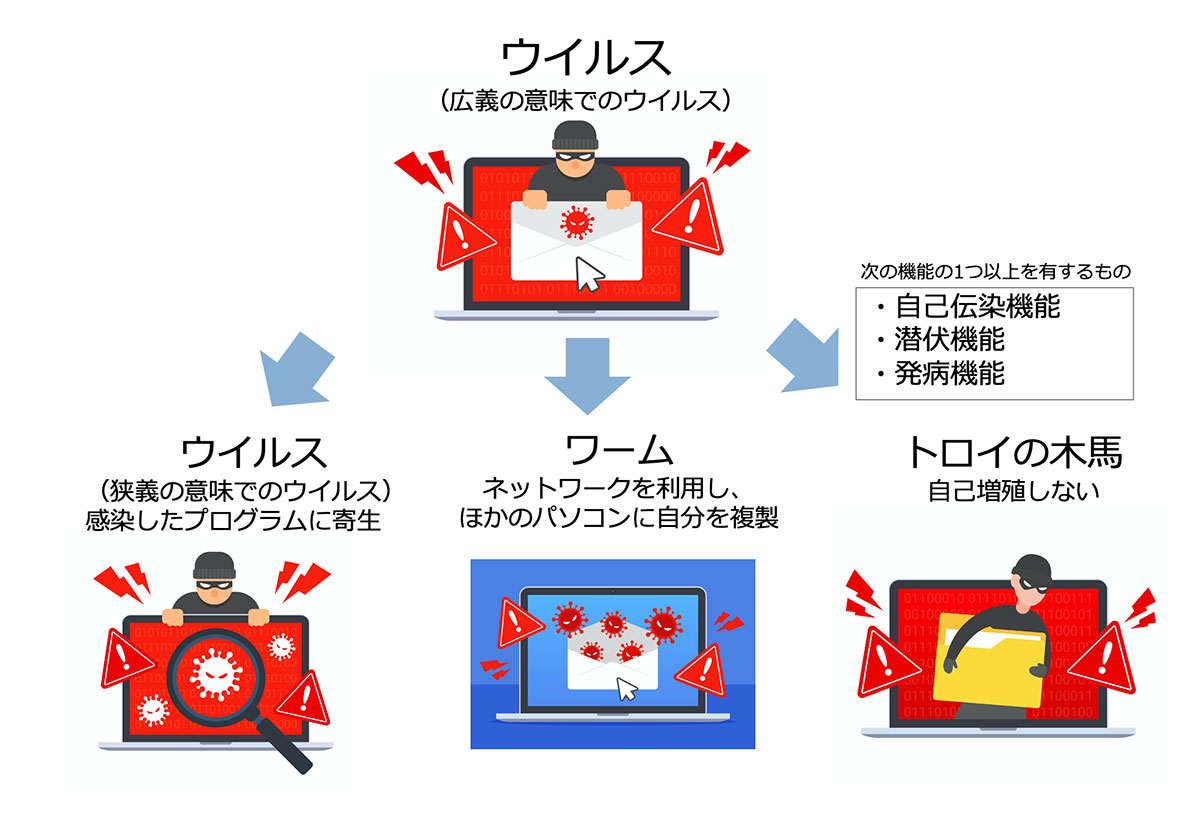

特にコンピュータウイルスなどのマルウェアによる被害が有名でしょう。マルウェアとはウイルス、ワーム、トロイの木馬、スパイウェア、ランサムウェア、フィッシング詐欺など、悪意のあるプログラムやソフトウェアを総称する言葉です。

対策としては、被害を受けないための環境を構築することが重要になります。まずはセキュリティ製品を設置するのがおすすめ。さらに送信元の不明なメールを開かないなど、情報使用者の危機管理教育も欠かせません。

3. 物理的脅威

情報システムやコンピュータに物理的に発生する脅威のことです。機材の老朽化や、自然災害・事故による機材破損、悪意を持った破壊・盗難、施設への不正侵入などがあります。

物理的脅威を防ぐには、以下のような対策が有効です。

・定期的に機材をメンテナンスする

・自然災害を想定して機材環境を整備する

例)サーバを複数拠点に分散し、どこかが停止しても稼働を続けられるようにする

・機材のある部屋にアクセス制限をかける

情報セキュリティ対策で意識すべき7つの要素

企業や組織は情報資産を保護するために、次の7つに関する脅威を防ぐ必要があります。

1. 機密性

許可された人だけが情報を閲覧できるように保護・管理をすることです。情報を容易に外部に持ち出せないようにすることで、高い機密性を保持できます。企業内の人間が誰でもアクセス可能な環境の場合は、機密性が低い状態といえます。

機密性を高めなければならない主な情報は、社員の個人情報や顧客情報、システムのパスワードなどです。

このような情報を保護するには、次の対策が有効でしょう。

・非許可の利用者はコンピュータやデータベースへのアクセス不可にする

・閲覧できても書き換えはできないようにする

・推測されやすいパスワードを使用しない(123、abcなど)

2. 完全性

情報の中身が欠けることなく、正確かつ最新の状態に保たれていることを意味します。完全性が失われた場合、情報の正確性や信頼性がなくなり利用価値が下がってしまうでしょう。たとえば「顧客情報の電話番号が間違っていた」などが挙げられます。

完全性を保つには、下記のような対策を取り入れましょう。

・情報へのアクセス履歴・変更履歴を残す

・手順書やマニュアルの入力方法を規定する

・データを暗号化して保管する

3.可用性

アクセスを許可された人がいつでも情報にアクセスできるようにすることです。「可用性を維持する=情報を提供するサービスが常時動作している」ことにつながります。たとえば地震発生後にサービスが提供できなくなった場合は、可用性がない状態といえます。

可用性を保持し続けるには、下記のように対策するのがよいでしょう。

・データをバックアップしすぐ復旧できるようにする

・システムの冗長化を行う

・復旧マニュアルを作成する

4. 真正性(完全性)

情報使用者がなりすましではなく、間違いなく本人である状態のことです。たとえば情報処理のプロセスが「不正に個人情報をだましとるような偽物ではない」などが挙げられます。真正性の対策としては、IDとパスワードで本人しかアクセスできないようにすることが効果的。また、ハッシュ関数やデジタル署名で情報制作者を明確にするのもよいでしょう。

5. 責任追及性

誰が情報へのアクセスや操作を行ったかを明らかにすることです。情報管理やシステム運用に関して保安上の脅威となるインシデントが発生した際に、利用者やシステムの責任を説明できるようにしておく必要があります。アクセスログや操作ログを記録しておくことがもっとも効果的でしょう。

6. 信頼性

情報処理が不具合なく行われることを指します。行った操作に対して正しい情報や結果が返ってくる、システムに故障がないといった状態です。たとえばネットショップの商品購入画面で、「商品をカートに入れているのに表示されない」場合は信頼性がないといえるでしょう。システムやソフトウェアにバグが出ないように設計・構築をするのが主な対策です。

7.否認防止

情報を操作・作成した人が、あとからその事実を否定できない環境にすることです。否認防止の対策としては、文書ファイルやメールにデジタル署名をつけ、制作者をはっきりさせることが有効です。さらにシステムログを記録することで、情報の改ざんや破壊した人間が責任逃れできない環境になります。

実際に起きた脅威の事例

ランサムウェアやテレワーク環境を狙った標的型攻撃など、2020年中にも多くの企業が被害に遭っています。ここでは情報処理推進機構(IPA)が公表した「情報セキュリティ10大脅威 2021」における「組織部門」のランキング上位3位の結果をもとに、3つの事例を紹介します。

ランサムウェアにより業務が一時停止

2020年でもっとも多い被害です。大手ゲームメーカーのサーバがランサムウェアに感染し、約11億円を要求される事件もありました。

ランサムウェア攻撃は、下記のようにメールなどを利用してウイルスに感染させ金銭を要求。データが暗号化されてしまうため、メールやファイルが使えなくなります。その結果、業務を一時停止せざるを得なくなり多大な影響が出てしまうのです。

・メールの添付ファイルを開かせる

・改ざんしたWebサイトを閲覧するようにメールで誘導する

・管理用のリモートデスクトップでサーバに不正アクセスし、ウイルスを実行させる

標的型攻撃により機密情報を盗まれる

ランサムウェアと同様、メールやWebサイト経由でウイルスに感染する企業が相次ぎました。ある電機メーカーでは防衛事業部門のサーバに侵入され、2万7445件のファイル情報に不正アクセスされるという被害もありました。

標的型攻撃では次のような手口でパソコンをウイルスに感染させ、組織内部に侵入します。そして長期間にわたって感染範囲を拡大させ、機密情報を盗み取るのです。

・メールの添付ファイルを開かせる

・標的組織がよく利用するWebサイトを調べ、閲覧したら感染するように改ざんする

テレワーク環境の管理体制不備が狙われる

新型コロナウイルスの影響で、テレワーク環境が増加したことを狙った攻撃です。2020年8月には仮想プライベートネットワーク(VPN)の脆弱性が悪用され、約900件の認証情報がインターネット上で公開される事件も起きました。

主に以下のような管理体制の不備につけ込み、不正アクセスして情報を盗み取るケースがほとんどです。

・テレワーク用ソフトウェアがアップデートされていない

・セキュリティ対策が十分に施されていない私用パソコンを利用する

上記のような被害を未然に防ぐためにも、適切な知識や対策方法を知っておく必要があります。記事の後半で解説しているので、ぜひご覧ください。

リスクアセスメントで脅威を防ぐ

リスクアセスメントとは「保有している情報のリスク」と「リスクの発生頻度や影響度」を確認し、対応を判断することです。以下の3つの対応について、それぞれ解説していきます。

リスク回避

リスクが発生する原因をゼロにする方法です。原因自体がなくなれば、そもそも発生後の対応や影響を考える必要もありません。たとえば外部とのネットワークを遮断して不正アクセスを防止するなどです。また極秘プロジェクトの情報を削除してしまい、別の管理方法に変えるのも効果的といえます。

リスク回避のデメリットは、外部とのネットワークを遮断することで一般ユーザーからもアクセス不可になる点です。企業にとって大きな機会損失につながる恐れがあるでしょう。

リスク低減

リスクの発生頻度や影響度を低減させる方法です。たとえばリスク回避のように外部とのネットワークを完全にシャットアウトすると、事業を継続することが困難なケースも多いでしょう。その場合は、代わりの対策を講じてリスクを最小限に抑えていく必要があります。

例としてはIPS(Intrusion Prevention System)・WAF(Web Application Firewall)などのセキュリティ装置の利用が挙げられます。インターネットとの接点に設置することで、外部からの不正アクセスといった脅威をブロックすることが可能です。特に通販サイトなどを運営している企業なら、一般ユーザーからのアクセスは維持しつつサービスを続けていけるでしょう。

ただし、攻撃を受けるリスクを完全になくせるわけではないので、低減にとどまります。

リスク移転

リスクを自分で負わずに他社に移す方法です。リスクを移転することで、セキュリティ事故が起きたときの経済的な損失などを軽減できます。たとえばサイバー保険。加入していれば、セキュリティ事故発生後に損害賠償金や訴訟費用を補償してもらえます。つまり、セキュリティ事故による経済的な損失リスクを、保険会社に移転していることになるのです。

リスク移転のデメリットは、すべてをリスク移転できるわけではない点です。たとえサイバー保険で補償できたとしても、企業への社会的な信用度は落ちる可能性があります。

「リスクを移転しても最終的な責任は自社にある」という意識をもつことが重要です。

すぐに実施すべき6つの情報セキュリティ対策

これから情報セキュリティ対策を始めたいと考えている企業に向けて、最初に実施すべき対策を紹介します。

1. OSやソフトウェアを常にアップデートする

OSやアプリケーションなどのソフトウェアは、時間が経つと不具合が発見されることがあります。放置していると、ウイルス対策ソフトを入れても感染したり、ウイルスメールが社内の人間に自動送信されたりする可能性があるのです。

ソフトウェアの自動アップデート機能の利用がおすすめ。修正プログラムの有無を定期的に確認し、自動的に適用してくれます。修正プログラムの適用を忘れることもなくなり、脆弱性を防げるでしょう。利用できる状態になると「アップデートの準備ができました」などのメッセージが表示されます。クリックして画面上の指示に従い操作してください。

2. ウイルス対策ソフト+セキュリティ装置を導入する

ウイルス対策ソフトを導入することで次のようなメリットがあります。

・スパムメールを自動的にごみ箱などに振り分け、悪質サイトにアクセスする可能性を防ぐ

・パソコンだけでなく外部メディアをスキャンし、マルウェア感染の可能性をチェック

・感染発覚した場合も悪意あるプログラムの駆除が可能

ソフトを選ぶときは、マルウェアからの保護性能が高いものがおすすめです。また24時間365日サポート体制が整っており、問題発生時も迅速に対応してもらえる製品がよいでしょう。

またUTM(Unified Threat Management)と呼ばれる、総合的に脅威を管理する装置を入れるとより効果的です。インターネットとの接点に導入すれば、ウイルスや不正アクセスなどのさまざまな脅威からシャットアウトします。システム担当者が少ないことが多い中小企業でも運用負荷を軽減できるでしょう。

3. パスワードを複雑化し使い回さない

パスワードは最低でも10桁以上にし、英数字や記号を含めましょう。辞書に載っている単語や「123、abc」など推測されやすい文字列は使わないでください。できる限り、複数のサービスで使い回さないことも重要です。

「定期的に変更すれば安全なのでは?」と思われる方もいるのではないでしょうか。しかし、内閣サイバーセキュリティセンター(NISC)のハンドブックでは、「定期的な変更よりは、使い回しのない固有なものを設定する」ことが推奨されています。頻繁に変えることでパスワードの構成がワンパターンになり、推測しやすい文字列になるほうが危険なのです。

4. データの共有設定を変更する

テレワークの推進によりファイル共有が必須となってきていますが、セキュリティ対策がおざなりになっているケースも多く見られます。

共有フォルダを使用している場合はアクセス権を設定しましょう。機密性の高いデータを閲覧できる人を限定することが重要です。ユーザーごとにアクセスできる範囲を変えたい場合は、フォルダの階層別に権限を設定してください。

オンラインストレージ(OneDrive、GoogleDrive、Dropboxなど)を使うなら、二段階認証機能があるサービスにしましょう。オンラインストレージサービスは基本的に高レベルなセキュリティ対策が施されていますが、不正アクセスの可能性はゼロではありません。

最新の脅威や手口の種類を知っておく

さまざまな情報源から情報を入手し、最新の脅威の動向や対策などの情報を得るようにしてください。定期的に収集する習慣をつけることが大切です。

たとえば、以下のようなものから入手できます。

・IPAなどのセキュリティ専門機関のWebサイト

・利用中の製品やサービスの提供者が行っている注意喚起

・官公庁やセキュリティ企業が公表するレポート

特にIPAが毎年公表する「情報セキュリティ10大脅威」をチェックするのがおすすめです。昨今の手口や、注意すべき脅威の情報がすぐにわかります。

データを暗号化する

重要情報を保管するために暗号化技術は欠かせません。

暗号化とは、符号やルールによって可読的な文字列情報を変換し、読み取れないようにする技術のことです。万が一暗号化された情報が外部に漏れても読み取りできないので、被害を抑えられるでしょう。

暗号化ソフトを導入する際は、「自社の課題を解決できる機能があるか」を軸に選ぶことをおすすめします。データベース・ファイル・メールなど、暗号化の範囲はさまざまです。暗号化したい対象をはっきりさせておきましょう。

企業が検討するべき情報セキュリティシステム

企業が検討するべき情報セキュリティシステムの種類をご紹介します。

認証システム

認証システムとはユーザーが正当かどうかをチェックし、アクセスの許可・拒否を行うシステムのことです。ID管理、SSO、多要素認証などがあります。

認証システムではサーバに本人を特定するためのデータが保持されており、認証を受けたいユーザーは自分が本人であるとわかる証拠を提出します。提出された証拠とサーバに保持されたデータが一致したら認証が許可される、という仕組みです。

たとえばSSO(シングルサインオン)を使うと、一度IDとパスワードで認証するだけで複数のアプリケーションやサービスにアクセスできます。サービスごとにログインし直す手間が省けるため、業務効率化にも役立つでしょう。

ネットワークセキュリティ

ネットワークセキュリティとは、情報資産を保護するためにサイバー攻撃を検知して防御する防衛策のことです。

もっとも代表的な製品がUTM(Unified Threat Management)です。UTMとは、ファイアウォールやアンチウイルス、アンチスパムといったセキュリティ対策機能を統合した製品になります。複数のセキュリティ対策が1台で実現、管理者の運用負荷を軽減できるのが大きなメリットです。

ほかにも不正侵入防御システム(IPS)や不正侵入検知システム(IDS)もあります。

IDSはインターネット上の通信を監視し、あらかじめ登録してある検出ルールに沿わない不正通信があった場合に管理者へ通知するシステムです。IPSはIDSの機能に加えて不正や異常な通信をブロックできるため、よりスピーディーな対処が可能になります。

セキュリティ運用

セキュリティ運用とは、セキュリティ機器の導入後に不正アクセスやサーバの脆弱性などを適切に監視し、セキュリティ対策を維持し続けていくことです。

機器を導入したにもかかわらず、ウイルスの標的となってしまった被害は多くあります。入り口対策を徹底したうえで、侵入されたときに早期発見につなげるような運用体制が求められるのです。

たとえばSIEM(Security Information and Event Management)は、社内に設置したセキュリティ機器などのログを収集・蓄積し、リアルタイムに分析するシステム。未知の脅威や怪しいアクセスを検知できます。

また、複数の危機から集めたイベントログを相関分析できるのも大きなメリットです。「利用時間外の時間帯に入室ログがあった」「システムへのログインがあった」などのイベントを掛け合わせ、怪しい挙動を見つけ出してくれます。

エンドポイントセキュリティ

エンドポイントセキュリティとは、ネットワークに接続されているパソコンやサーバ、スマートフォン、タブレットなどの端末機器に保存している情報を、サイバー攻撃から保護するためのセキュリティ対策のことです。

テレワークの増加により以下のようなケースが増えたため、重要性が高まっています。

・マルウェアが仕込まれたUSBメモリを使用してしまった

・感染しているノートパソコンからネットワーク接続し、ほかのデバイスに被害が拡大した

たとえばEDR(Endpoint Detection and Response)は、エンドポイント端末(利用者の端末)向けのセキュリティソリューションのこと。端末を徹底的に監視し、侵入してきたサイバー攻撃を検出します。端末の隔離やシステム停止も行えるので、重要システムへの影響を最小限に抑えることが可能です。

シンクライアントシステムで対策を強化しよう

シンクライアントとは、端末自体にデータやアプリケーションをインストールせず、サーバ側で一括管理するシステムのことです。クライアント端末にはデータが保管されず、利用機能も制限されます。OSやアプリケーションをサーバ側でまとめて管理しているので、利用者端末が分散することもありません。有効なサイバー攻撃対策といえるでしょう。

クラウド・Webセキュリティ

クラウド・WebセキュリティにはSWG(Secure Web Gateway)、WAF(Web Application Firewall)、CASB(Cloud Access Security Broker)などがあります。たとえばSWGは、URLフィルタリング、アンチウイルス、サンドボックスなど、複数のセキュリティ機能を搭載したクラウド型のプロキシサービスのことです。

オンプレミス型のプロキシだと、社内ネットワークから特定のWebサイトへのアクセス制御など、リスクへの対応範囲が狭くなる傾向があるでしょう。さまざまなサイバー攻撃からプロキシだけで情報を保護するのは困難です。クラウド型のSWGを利用することで、アクセス元のデバイスなどを意識せずにユーザーを制御することが可能になります。

情報セキュリティ関連の認証制度

情報セキュリティに関する認証制度の内容や、取得するメリットについて解説します。

情報セキュリティマネジメントシステム(ISMS)

情報セキュリティマネジメントシステム(ISMS)とは、会社が持っている情報がどのようなものかを整理し、起こり得るリスクに対応する仕組みのことです。技術的な対策だけでなく、従業員の教育や訓練、組織体制の整備も含まれます。

次の認証制度の基準を満たすことで、「情報を管理する仕組みができている」といえるでしょう。社外に、情報セキュリティ対策をしっかり行っている企業だとアピールできます。

制度①:ISMS認証

ISMS(情報セキュリティマネジメントシステム)認証とは、「企業のISMSが適切に運用・管理されているか」をISMS認証機関が審査して証明することです。次のような目的があります。

・日本の情報セキュリティ全体の向上に貢献する

・外国からも信頼を得られる情報セキュリティレベルを達成する

ISMS認証を取得するには、ISMS認証機関に申請して審査を受ける必要があります。取得するメリットは、社内のセキュリティ向上をめざせる点です。また顧客や取引先に対し、「情報セキュリティ対策を徹底しており、継続的に改善している」と客観的に示すことができます。

制度②:プライバシーマーク

プライバシーマークとは、一般財団法人日本情報経済社会推進協会が個人情報を適切に保護している国内の事業者を評価し、プライバシーマークの使用を認める制度です。個人の情報管理を対象としているため、通販サイトやスマホアプリなど一般ユーザー向けの事業を展開している企業は取得して損はないでしょう。

プライバシーマークを取得するには、「個人情報保護マネジメントシステムに基づいて適切に個人情報が扱われていること」など、複数の条件を満たす必要があります。

取得するメリットは、取引先や消費者に対して信頼性の高い事業者であることをアピールできる点。また社内の個人情報に対する意識も高まり、情報漏えいなどが発生しにくい体制を構築していけるでしょう。

まとめ

情報セキュリティ対策は構築して終わりではなく、時代や最新の手口に合わせて検討を重ね、アップデートしていくことが重要です。一度セキュリティ事故を起こすと社会的な信用を失い、会社に大きな損害が出てしまうでしょう。

まずは脅威の種類やセキュリティ対策で意識すべき要素を知ったうえで、自社に適したセキュリティシステムを導入する必要があります。さらに認証制度の取得も検討し、取引先や消費者からの信頼性を高めることも意識していきましょう。