この記事でわかること

- ユーザー企業のSaaS選定基準はどのように変化しているのか

- 海外SaaSと国内SaaSにおける、選ばれやすい理由と構造の違い

- 内SaaSが今、最低限実施すべきセキュリティ対策

Librus株式会社の翁氏、株式会社Conoris Technologiesの井上氏、株式会社シャノンの井上氏をお迎えし、SaaS企業向けのセキュリティセミナーを開催しました。(2025年12月9日開催)

前半となる本記事では、なぜ国内SaaSが海外SaaSに比べてセキュリティ面で不利になりやすいのか、その背景にある市場構造や、ユーザー企業のSaaS選定における評価軸の変化、そして国内SaaSが実施すべきセキュリティ対策を整理します。

前半となる本記事では、なぜ国内SaaSが海外SaaSに比べてセキュリティ面で不利になりやすいのか、その背景にある市場構造とユーザー企業の評価軸の変化を整理します。

また、後編では、強化したセキュリティどのようにユーザー企業に伝え、選定や商談を前に進める力へと変えていくかを解説します。

目次

登壇者紹介

■Librus株式会社 取締役COO 翁駿暁氏

浙江大学卒業後、早稲田大学大学院修了。シンプレクスで金融システム開発を経験後、アビーム・PwCで金融ITコンサルに従事。現在はLibrus取締役COOとして技術戦略とセキュリティ領域を統括。

■株式会社Conoris Technologies 代表取締役 井上幸氏

大学卒業後、2010年にワークスアプリケーションズに入社。ERPの営業、統合ID管理システムの導入・保守に関わる。その後、人材系2社(リクルート・パーソル)にて営業、コンサルタント、新規事業開発、ベンチャーキャピタリストなどの業務に従事。2020年6月より現職。ベンダーリスクマネジメントシステム「Conoris」シリーズを提供。

■株式会社シャノン CTO 井上史彰氏

自社MA製品の立ち上げから開発に携わり、開発および品質管理に従事。インフラのAWS移行やアーキテクチャ刷新を推進し、現在はCTOとして開発組織とプロダクトの成長、ならびに情シス部門の発展を牽引。

近年のセキュリティインシデントの傾向

セミナー冒頭ではLibrus社の翁氏より、近年のランサムウェアの最新動向について解説がありました。同社は総合セキュリティベンダーとして、セキュリティ診断やSOCサービスなどの多角的なセキュリティ支援サービスを提供しています。

「ランサムウェア被害が拡大している背景のひとつに、RaaS(Ransomware as a Service)の登場による攻撃の高度化・ビジネス化があります。業種や企業規模を問わず被害は発生しており、物流や製造ラインの停止、情報漏えいなど、事業継続に直結する深刻なリスクとなっています」(翁氏)

加えて、セキュリティチェック業務の効率化を支援するConoris Technologies社の井上氏からは、サプライチェーン起因のセキュリティインシデントが増加している現実が示されました。

「2020年から2024年までの約4年間で、外部委託先やサービス(サプライチェーン)を起因とするセキュリティインシデントを経験した企業の割合は、9%から24%へと大きく増加しています。こうした状況を受け、大企業を中心に『リスクがあるなら新しいサービスは使いたくない』という本音を耳にする機会が増えています」(井上氏)

両氏の話から、ランサムウェアやサプライチェーンを起因とするセキュリティ被害は、大企業だけの問題ではなく、中堅・中小企業にとっても決して他人事ではないことがわかります。扱うデータの種類や、サービス停止時の影響次第では、企業規模に関わらず高いセキュリティ水準が求められるケースが増えていると言えるでしょう。

デジタル赤字が示す、「海外SaaSが選ばれる現状」

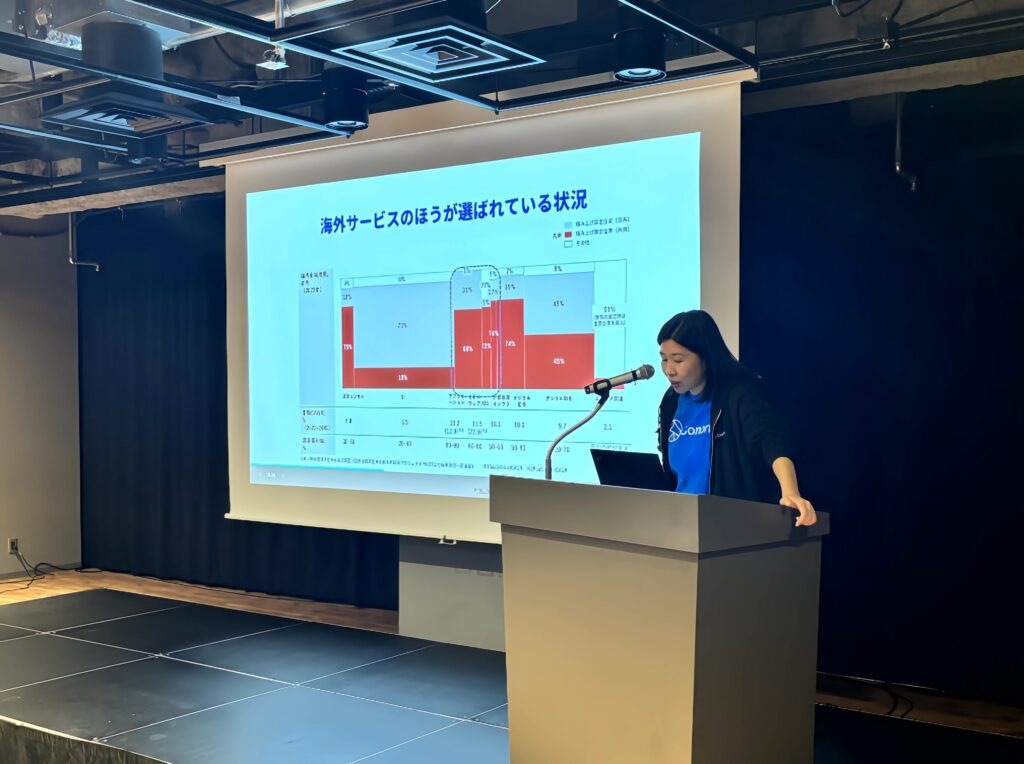

井上氏は、経済産業省が公表しているデジタル赤字に関するレポートを参照しながら、国内市場において外資系サービスが選ばれる傾向について言及しました。

デジタル赤字は2024年時点で約6.6兆円に達しており、2035年には18兆円規模まで拡大する見通しとされています。

「外資系サービスが選ばれている背景には、ミドルウェアやIaaSなど、もともと外資系が多数を占めるカテゴリがあるという構造的な要因もあります。ただ、それだけでなく、こうした差を生む大きな要因のひとつに『セキュリティ』があると考えています」(井上氏)

ユーザー企業の意識変化―「日本製だから安心」への疑問

ユーザー企業のセキュリティチェック業務を支援する中で、「よく分からない日本の会社のSaaSは、セキュリティ面が不安で使えない」という声を耳にする機会が増えていると井上氏は話します。

この5〜6年で大企業を中心にグローバルSaaSの利用が進んだ結果、「日本製かどうか」ではなく、「グローバル水準のセキュリティを満たしているか」が、SaaS選定における重要な判断軸へと変化してきているとのことです。

なぜ海外SaaSのセキュリティレベルは高いのか

海外SaaSのセキュリティレベルが高い背景には、SaaSへの投資額の差や、市場構造そのものの違いがあると井上氏は指摘しました。

欧米では、ユーザー企業がSaaSに求めるセキュリティ要件の水準が非常に高く、日本では「高い要求レベル」とされる内容が、海外では「できていて当たり前」の前提条件として扱われています。

そのため、スタートアップであっても、基本的なセキュリティ対策に加え、SOC2などの第三者認証を取得しているケースが一般的です。

「初期段階からセキュリティ投資を積み重ねてきた海外SaaSが日本市場に参入することで、国内SaaS、特にスタートアップは、セキュリティ面で大きな差をつけられた状態で競争を強いられることになります」(井上氏)

「情報を出さない国内SaaS」が静かに選択肢から外れていく

近年、国内外のSaaS企業を中心に、「個別のセキュリティチェックシートには回答しない」という動きが見られるようになっています。ただし、海外SaaSの場合は、SOC2レポートなどを通じて十分なセキュリティ情報を公開していることが前提となっています。

一方、日本では最低限の簡易シートのみを提供し、それ以上の情報開示を行わないケースも少なくありません。その結果、ユーザーから「それでは安心して使えない」と判断され、比較検討の土俵にすら上がれなくなるリスクがあります。

井上氏は、「セキュリティに向き合わないことが、気づかないうちに自社の競争機会を奪っていく」と警鐘を鳴らしました。

国内SaaSが対応すべきセキュリティ対策

海外SaaSに大きな差をつけられている中、国内SaaSはどのような対策に取り組むべきなのでしょうか。翁氏・井上氏の登壇内容をもとに、対応すべきポイントをカテゴリ別に整理します。

①認証の取得による信頼性の担保

まず挙げられたのが、第三者認証の取得による信頼性の担保です。ISMS(ISO27001)やPマークは、情報セキュリティや個人情報保護に一定水準で取り組んでいることを対外的に示す有効な手段となります。特に組織規模が小さい段階の方が、手間やコストを抑えて取得しやすい点も指摘されていました。

また、クラウドサービスを提供するSaaSでは、ISO27017/27018といったクラウドに特化した認証も検討対象となります。

さらに、大企業向けや政府系案件、グローバル展開を視野に入れる場合には、ISMAPの取得も将来的な選択肢として挙げられました。

②技術的なセキュリティ対策(予防・検知)

次に重要なのが、システムそのものを守るための技術的対策です。WAFの導入やアプリケーションに対する脆弱性診断は、できるだけ早い段階から定期的に実施することが望ましいとされました。

また、攻撃を完全に防ぐことは難しいため、侵入を前提とした異常検知の体制を整えておくことも重要なポイントです。

あわせて、利用しているOSSやライブラリを把握するためのSBOM(Software Bill of Materials)の考え方も紹介され、サービスを構成する要素を可視化することで、サプライチェーン全体のリスク管理につなげる必要性が示されました。

③ガバナンス・運用ルールの整備

日本のSaaSで課題になりやすい点として挙げられたのが、運用面におけるガバナンスです。具体的には、本番環境(AWS/GCP)の権限管理や、顧客データの閲覧範囲の制御が不十分なケースが多いとされています。誰が、どこまでの情報にアクセスできるのかを明確に定義し、適切に管理することが重要であるとのことでした。

また、再委託が可能な業務・不可能な業務を整理し、「見えてよい情報の範囲」をあらかじめ定義しておくことも、ガバナンス強化のポイントとして挙げられました。

これらの対策は、すべてを一度に実施するものではありません。事業フェーズや顧客層に応じて、できるところから段階的に積み重ねていくことが、国内SaaSにとって現実的かつ重要な取り組みだと言えるでしょう。

前編のまとめ

レポート前編では、近年のセキュリティインシデントを背景としたユーザー企業のSaaS選定の変化や、SaaS事業者が実施すべきセキュリティ対策を整理しました。

続くレポート後編では、本記事で整理した「SaaS事業者が取り組むべきセキュリティ対策」を前提に、強化したセキュリティをいかにユーザーにわかりやすく伝え、選定や商談を前に進める力へと変えていくかを解説します。

上場SaaS企業であるシャノンの取り組みや、セキュリティチェックシート対応の効率化事例をもとに、セキュリティの透明性を競争力へとつなげるための具体的なアクションを見ていきます。

関連リンク

ITreview SaaSセキュアチェックに関するお問い合わせはこちら