近年、クラウド活用やDXの加速を背景に、大企業のIT環境は急速に複雑化しています。その結果、従来型の境界防御だけでは対応しきれず、新たなセキュリティ設計が求められています。

しかし、実際には「高機能なツールを導入したのに運用が回らない」や「部門ごとに対策が分断されている」など、最悪の場合には重大な情報漏えいや業務停止を招くリスクも存在します。

本記事では、大企業のセキュリティ対策が難しい理由を整理したうえで、課題別の対策整理・カテゴリー選定の考え方・失敗しない選定ポイントまでを体系的に徹底解説していきます!

この記事を読むだけで、大企業におけるセキュリティ対策と製品選定の全体像をまるごと把握できるため、IT部門・情シス・経営層の担当者には必見の内容です!

目次

なぜ大企業のセキュリティ対策が重要なのか?

企業のセキュリティ対策は、今まさに経営存続に関わる最重要課題となっており、背景としては主に「サイバー攻撃件数の増加」と「億単位の甚大な経済損失」という2つの理由が挙げられるでしょう。

①:サイバー攻撃の件数は年々増加している

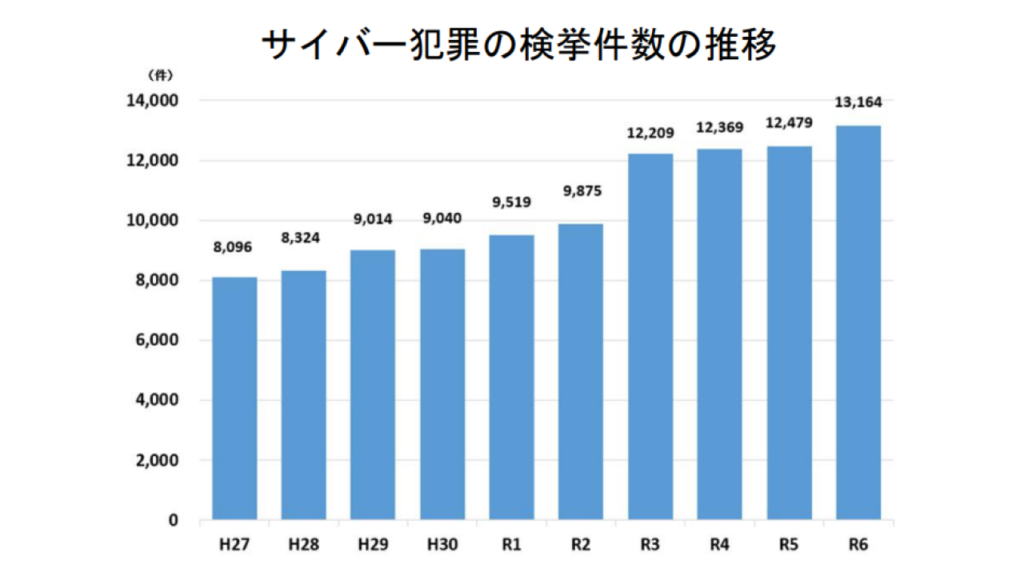

近年のサイバー攻撃は、生成AIに関わる技術革新の影響もあってか、年々その件数は右肩上がりで増加しているのが実情です。

警察庁が発表した「令和6年サイバー犯罪の情勢」によると、2023年のサイバー犯罪検挙件数は過去最多を更新しており、前年からさらに増加しています。なかでも、ランサムウェア攻撃やフィッシング詐欺が急増しており、企業規模を問わず標的となってしまうケースが多数報告されています。

さらに、総務省の調査によれば、企業1社あたりの年間に受ける不正アクセス件数は数万件規模に到達しており、こうした報告からも、サイバー攻撃がより身近な脅威として常態化していることがわかります。

②:億単位の甚大な経済損失が発生している

サイバー攻撃による被害は、単なるシステムの停止にとどまりません。実際には企業にとって甚大な経済損失を与えています。

IPA(独立行政法人情報処理推進機構)の「情報セキュリティ白書2025」によると、国内企業におけるサイバー攻撃の被害額は1件あたり数億円規模に達するケースも珍しくなく、ランサムウェアによる身代金の要求やシステム復旧費、そこに訴訟や賠償金が加わることで被害額はさらに膨れ上がります。

また、経済産業省の調査によれば、情報漏洩1件あたりの平均損害額は約6億円規模という試算が発表されており、セキュリティ対策を怠った場合、企業は巨額なコスト負担を強いられていることがわかります。

▶ 関連記事:【2026年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!

なぜ大企業のセキュリティ対策は難しいのか?

- 組織とIT環境が巨大かつ複雑になりやすい

- 意思決定と運用スピードが遅くなりやすい

- 人的リスクと攻撃価値の高さを抱えている

組織とIT環境が巨大かつ複雑になりやすい

大企業のセキュリティ対策が難しい最大の理由の1つ目として「組織構造とIT環境が極めて複雑であること」が挙げられます。

大企業では、オンプレミス環境とクラウド環境が混在し、部門ごとに異なるSaaSや業務システムが導入されているケースが一般的です。さらに、グループ会社や海外拠点を含めると、全社のIT資産を正確に把握すること自体が困難になります。

このような状況では、セキュリティ対策を一律に適用することが難しく、部門最適や拠点最適が積み重なった結果、全体としての統制が弱くなるリスクが高まります。ツールを追加しても、運用やルールが追いつかなければ効果は限定的であり、複雑性そのものがリスクになる状態に陥ってしまうわけです。

意思決定と運用スピードが遅くなりやすい

大企業のセキュリティ対策が難しい2つ目の理由としては「意思決定や運用改善のスピードが遅くなりやすいこと」が挙げられます。

セキュリティ対策は本来、脅威の変化に応じて迅速に方針を変え、継続的に改善していく必要があります。しかし大企業では、複数部門や関係会社との調整、稟議や承認プロセスを経る必要があり、対策実行までに時間がかかる傾向にあります。

その結果、すでに認識しているリスクに対しても、対応が後手に回り、最新の攻撃手法に追いつけない状態が生まれます。特に、クラウドやSaaSの普及によってIT環境の変化が激しくなっており、従来の意思決定プロセスのままでは、セキュリティ対策がスピード負けするリスクが高まっているといえます。

人的リスクと攻撃価値の高さを抱えている

大企業のセキュリティ対策が難しい3つ目の理由としては「人的リスクの大きさと攻撃者から見た狙う価値の高さ」が挙げられます。

大企業では、正社員だけでなく派遣社員や業務委託、グループ会社の従業員など、多様な立場の人がシステムを利用します。そのため、セキュリティ意識やITリテラシーにバラつきが生じやすく、人を起点とした事故を完全に防ぐことは困難です。

加えて、大企業では、顧客情報や研究開発データ、経営戦略の情報など、攻撃者にとって価値の高い情報資産を数多く保有しています。このように「関係者の多さ」と「守るべき情報の価値の高さ」が重なっていることが、大企業のセキュリティ対策をより一層困難にしている大きな要因といえるでしょう。

大企業が直面しやすい主なセキュリティ課題

大企業では「技術・組織・ヒト」を中心とした三位一体の課題が存在します。

| 大企業のセキュリティ課題 | 優先するべきセキュリティ対策 | そのカテゴリーが効く理由 |

|---|---|---|

| IT環境の複雑化(クラウド+オンプレ混在、SaaS乱立、境界が曖昧) | CASB(クラウドセキュリティ) / SASE/SSE / クラウド・Webセキュリティ / クラウドネイティブセキュリティ | CASBはSaaS利用の可視化・制御に強く、シャドーIT抑止や不正共有対策に直結します。SASE/SSEは拠点・リモート前提の“境界レス”対策として相性が良いです。 |

| 人的リスク(内部不正、誤送信、フィッシング被害、委託先のミス) | セキュリティ意識向上トレーニング / 標的型攻撃メール訓練サービス / 認証 / 多要素認証(MFA) / ID管理システム / DLP | 教育・訓練で“引っかからない組織”を作りつつ、ID管理+MFAで不正ログインを減らし、DLPで誤送信・持ち出しを技術的に抑止します。 |

| 管理不全(拠点・端末・子会社・協力会社まで統制が必要) | IT資産管理ツール / MDMツール / ID管理システム / 認証 / MFA | “誰が・どの端末で・どのSaaSへ”を統制するために、資産管理・MDM・ID基盤が土台になります。グループ全体で統制指標を揃えやすいカテゴリです。 |

| 可視化不足(ログ分断、検知遅れ、アラート過多、対応の属人化) | SIEM / SOC / EDR / 脆弱性管理ツール / セキュリティ運用 | SIEMでログを集約し、EDRで端末のふるまい検知、SOCで監視・分析・初動を回し、脆弱性管理で“侵入口”を潰す流れが作れます。運用カテゴリは「監視~対応」の全体像を探す起点になります。 |

IT環境の複雑化への対策

IT環境の複雑化への対策として重要なのは、クラウドとオンプレミスが混在する環境を前提にした統合的なセキュリティ管理です。

大企業ではSaaSの部門単位導入やグループ会社ごとのIT運用により、利用実態を把握できない「ブラックボックス化」が起こりやすくなります。

この課題に対しては、CASB(クラウドアクセスセキュリティブローカー)やSASE/SSEといったカテゴリーの活用が有効です。

CASBはSaaS利用の可視化やデータ制御に強く、SASE/SSEは拠点やリモートワークを含めた通信の一元的なセキュリティ制御を実現します。

単体ツールの導入ではなく、「どの通信・どのデータを誰が使っているか」を横断的に把握する設計思想が、複雑化したIT環境を守る鍵になります。

人的リスクへの対策

人的リスクへの対策としては、「人は必ずミスをする」という前提に立った多層的な対策設計が欠かせません。

大企業では従業員数が多く、派遣社員や委託先も含まれるため、内部不正だけでなく誤操作・誤送信・フィッシング被害のリスクが常に存在します。

この領域では、セキュリティ意識向上トレーニングや標的型攻撃メール訓練に加え、ID管理・多要素認証(MFA)・DLPといったカテゴリーが有効です。

教育による意識改革と、技術による強制力を組み合わせることで、事故の発生確率を大きく下げることができます。

特に大企業では、教育だけに頼らず「ミスしても被害が広がらない仕組み」を作ることが、現実的かつ持続可能な対策といえるでしょう。

管理不全への対策

管理不全への対策では、「把握できていないものは守れない」という原則を徹底することが重要です。

大企業では拠点・端末・アカウント・SaaSが増え続ける一方で、管理台帳やルールが追いつかず、統制が形骸化しやすい傾向があります。

この課題に対しては、IT資産管理ツールやMDM(モバイルデバイス管理)、ID管理システムといったカテゴリーが有効です。

これらを導入することで、「誰が・どの端末で・どのシステムにアクセスしているか」を常に最新の状態で把握できます。

特にグループ企業を抱える大企業では、全社共通の管理基盤を整備し、ローカル運用を最小化することが管理不全を防ぐ現実的なアプローチです。

可視化不足への対策

可視化不足への対策として最も重要なのは、セキュリティイベントを点ではなく線と面で捉える仕組みを作ることです。

ログが各システムに分散している状態では、攻撃の兆候を見逃しやすく、インシデント発生後の原因調査にも時間がかかります。

この課題には、SIEMやEDR、**SOC(セキュリティ運用サービス)**といったカテゴリーが有効です。

SIEMでログを集約・分析し、EDRで端末の不審な挙動を検知し、SOCで24時間体制の監視と初動対応を行うことで、検知から対応までのスピードが大きく向上します。

大企業においては、「検知できないリスク」そのものが最大のリスクであるため、可視化基盤への投資は最優先事項といえます。

大企業におけるセキュリティ製品の選定ポイント

- ①:全社横断かつグループ横断で使えるか

- ②:運用負荷は人員体制に見合っているか

- ③:既存システムや将来構想と連携できるか

- ④:具体的な経営リスクとして説明できるか

- ⑤:外部の評価や第三者視点を活用できるか

大企業がセキュリティサービスを選定する場合には、機能や価格だけで判断すると失敗しやすく、組織規模や運用実態を前提にした選定軸が不可欠です。ここでは、大企業ならではの事情を踏まえた、実務的かつ重要な選定ポイントを整理していきます。

①:全社横断かつグループ横断で使えるか

大企業におけるセキュリティ選定の1つ目のポイントとしては「全社横断かつグループを横断して利用できるか」というものが挙げられます。

大企業では、本社だけでなく、支社や工場、海外拠点やループ会社など、多様な組織単位でシステムが利用されています。そのため、一部門では使いやすくても、全体では運用できないようなツールを選んでしまうケースが少なくありません。

具体的には、マルチテナント対応、権限の階層管理、組織単位でのポリシー分離といった機能が重要になります。特に「小規模導入はできるが大規模展開で破綻する製品ではないか」という視点で確認することが、選定初期段階では欠かせません。

②:運用負荷は人員体制に見合っているか

大企業におけるセキュリティ選定の2つ目のポイントとしては「自社の運用体制に合ったセキュリティであるか」というものが挙げられます。

大企業であっても、セキュリティ専任人材が十分に確保できているとは限らず、現場では運用負荷の高さがボトルネックになることが多くあります。そのため、導入前から運用負荷を試算し、現実的な運用が可能かを判断することが不可欠です。

アラートが過剰に出る製品や専門知識がなければ設定できないツールは、結果的に形骸化しがちです。自動化・可視化・外部支援(SOC連携など)を前提にした設計かどうかを確認し「導入後に回し続けられるか」という視点で選定することが重要です。

③:既存システムや将来構想と連携できるか

大企業におけるセキュリティ選定の3つ目のポイントとしては「既存システムとの親和性と将来拡張性はあるか」というものが挙げられます。

大企業においては、すでに多数のセキュリティサービスや基幹システムが導入されているケースが一般的であり、新規で導入したシステムが孤立してしまったり、上手く現場に馴染まなかったりといったケースも決して珍しくはないでしょう。

SIEMやID管理、APIの有無などを確認し、将来的な統合を前提とした選定が重要です。特に近年は、NISTのフレームワークなどを参考に、段階的に成熟度を高める企業も増えており、拡張できない製品は早期に限界を迎える可能性があります。

④:具体的な経営リスクとして説明できるか

大企業におけるセキュリティ選定の4つ目のポイントとしては「経営層に対して導入価値を明確に説明できるか」というものが挙げられます。

大企業のセキュリティ投資は、スタートアップや中小企業のそれとは異なり、投資金額が莫大になりがちです。そのため、単なるIT施策としてではなく、経営リスクへの対策として具体的な説明ができるかどうかが非常に重要な要素になります。

具体的には「どの程度までリスクを下げられるか」や「事故が起きた場合の影響をどれだけ軽減できるか」といった観点で整理できると社内合意も得やすく、セキュリティを事業継続のための投資として説明できるかが大きな判断材料になります。

⑤:外部の評価や第三者視点を活用できるか

大企業におけるセキュリティ選定の5つ目のポイントとしては「第三者の評価や利用者からの声を活用できるか」というものが挙げられます。

大企業においては、ベンダーからの提案だけで導入可否を判断してしまうと、機能過多やミスマッチが起こりやすくなります。そのため、外部のレビューサイトや第三者の導入事例など、客観的な評価情報をもとに比較検討することが重要です。

特に、ITreviewのような比較・レビューサイトを活用すれば、同規模企業での利用実態や運用面の課題を事前に把握できます。自社と近い規模・業種で本当に使われているかという視点を持つことで、導入後のリスクを大きく下げられるでしょう。

大企業におけるセキュリティ選定の注意点

- 高機能だから最適と思い込まない

- 部分単位での導入を繰り返さない

- 運用や体制構築を後回しにしない

大企業がセキュリティサービスを選定する場合には、機能や知名度だけで判断してしまうと、導入後に運用が破綻してしまうリスクがあります。ここでは、大企業の現場で実際に起こりやすい失敗を踏まえ、選定時に特に注意すべきポイントを整理していきます。

高機能だから最適と思い込まない

大企業におけるセキュリティ選定で最も多い失敗の1つが「高機能な製品を選べば安全性が高まるという思い込み」です。

たしかに、大企業向けの製品には多機能なものが多い一方で、設定項目が多すぎて運用が追いつかず、結果的に活用されないケースも少なくありません。

特に、アラートやポリシーの調整に高度な専門知識を要する製品は、担当者の異動や退職によって運用が属人化しやすくなります。重要なのは、自社の体制で「使い切れる機能かどうか」という現実的な視点で判断することです。

部分単位での導入を繰り返さない

大企業におけるセキュリティ選定で多い失敗の2つ目が「部門単位ごとの部分最適な導入を繰り返してしまうこと」です。

大企業では、各部門が独自にセキュリティ製品を導入した結果、同じようなツールやサービスが乱立し、運用コストが増大するケースがよく見られます。

この状態では、ログやポリシーが分断され、全社的な可視化や統制が困難になってしまいます。そのため、選定の際には「自部門に合うか」だけでなく、全社やグループ全体で統合できるかという視点を必ず持つ必要があります。

運用や体制構築を後回しにしない

大企業におけるセキュリティ選定で多い失敗の3つ目が「運用の設計や人員の体制構築を後回しにしてしまうこと」です。

セキュリティ対策というものは、ただ単にツールを導入したからゴールというものではなく、継続的に運用してこそ、初めてその真価を発揮するものです。

しかし、実際には「導入後の運用は現場に任せる」という状態でスタートしてしまい、形骸化するケースも少なくありません。選定段階から「誰がどの範囲まで運用するのか」を具体的にイメージしておくことが重要になります。

実際に起きた大企業のセキュリティ被害事例

- ランサムウェア攻撃による被害事例

- 不正アクセス攻撃による被害事例

- フィッシング詐欺による被害事例

- クラウド設定ミスによる被害事例

ランサムウェア攻撃による被害事例

セキュリティ被害の1つ目は「ランサムウェア攻撃」です。ランサムウェア攻撃とは、攻撃者がPCやシステム内のデータを暗号化して使用不能にし、その復旧と引き換えに身代金を要求する近年多発しているマルウェア攻撃の一種です。

IPA(独立行政法人 情報処理推進機構)の報告によると、2025年現在もランサムウェア攻撃による企業の被害報告は拡大を続けており、場合によっては、長期間に渡る業務の停止や多額の金銭要求が深刻な経営リスクとなっています。

実際に起きた事件としては、2024年6月に発生したKADOKAWAグループのランサムウェア攻撃が有名でしょう。ロシアに拠点を置く「BlackSuit」と名乗る犯行グループによって、同社の『ニコニコ動画』をはじめとする複数のサービスが長期間の停止に追い込まれたうえ、サイトに登録していた25万人以上の個人情報が漏洩したことで、連日ニュースを騒がせました。結果、24億円もの特別損失が計上され、利用者の信頼失墜を招いた事件として、セキュリティの重要性を世間に知らしめる出来事となりました。

▶ 参考:KADOKAWA、サイバー攻撃で特損36億円 補償・復旧に(日本経済新聞)

不正アクセス攻撃による被害事例

セキュリティ被害の2つ目は「不正アクセス攻撃」です。不正アクセス攻撃とは、攻撃者がVPN装置などの外部接続機器の脆弱性を悪用してネットワーク内部に侵入し、従業員の認証情報を窃取して機密データにアクセスする攻撃手法です。

警察庁の調査によると、VPNやリモートデスクトップ経由の攻撃が全体の83%を占めるなど、リモートワークの普及にともなって深刻化しており、大規模な個人情報漏洩と企業の社会的信用失墜が重大な経営リスクとなっています。

実際に起きた事件としては、2024年7月に発生した東京ガスグループの不正アクセス攻撃が代表的です。攻撃者がVPN装置を経由して子会社の東京ガスエンジニアリングソリューションズ(TGES)のネットワークに侵入し、複数の従業員のIDとパスワードを窃取することで、全国51事業者の顧客情報を含む約416万人の個人情報が漏洩の危険に晒されました。加えて、委託元の事業者にも連鎖的に被害が波及したことで、サプライチェーン全体でのセキュリティ対策の重要性を強く印象づける出来事となりました。

▶ 参考:東京ガス子会社で個人情報416万件が漏洩した可能性(日経クロステック)

フィッシング詐欺による被害事例

セキュリティ被害の3つ目は「フィッシング詐欺」です。フィッシング詐欺とは、実在する企業や金融機関、政府機関などを装った偽の電話やメール、SMSやウェブサイトを使用して、個人情報や認証情報を不正に入手する詐欺手法です。

警察庁によると、2024年秋から約50社が音声によるボイスフィッシング詐欺の被害に遭い、総額20億円超の損害が発生するなど急速に拡大しており、億単位の資金詐取と事業継続への深刻な影響が重大な経営リスクとなっています。

実際に起きた事件としては、2025年3月に発生した山形鉄道のボイスフィッシング詐欺が代表的です。攻撃者が山形銀行を装った自動音声で「セキュリティ設定が必要」と偽り、担当者に特定番号を押させてオペレーターに接続、その後、偽サイトへの誘導でログイン情報とパスワードを入力させることで、約1億円もの巨額資金が不正送金される被害となりました。従来のメール型フィッシングを超えた新たな脅威として、被害の深刻さとセキュリティ意識の重要性を社会に知らしめる出来事となりました。

▶ 参考:山形鉄道 インターネットバンキング不正送金で約1億円被害(NHK)

クラウド設定ミスによる被害事例

その他の被害事例として近年多発しているのが「クラウド設定ミス」に起因するものです。特に、AWSやAzureなどクラウドサービスのセキュリティ設定が不十分な場合、顧客情報を含む機密データが外部に公開状態となってしまうリスクがあります。

実際に、2019年ごろからサイバー犯罪集団「Magecart」によるWebスキミング(クレジットカード番号を盗み出す攻撃手法)によって、S3バケット(AWSで提供されているデータを保存するための仮想コンテナ)を狙った犯行が頻発しており、すでに被害に遭った企業も数多く存在しています。

米ガートナー社の調査によると、2025年までに「クラウドセキュリティにまつわるインシデントの99%は顧客の過失によるものになる」と予測されており、こうした事案は企業規模に関わらず多く発生しているため、クラウド環境下における権限の管理とヒューマンエラーを防止するためのセキュリティ運用体制の構築が不可欠であるわけです。

▶ 参考:AWS S3からまた機密データが漏洩、原因はアクセス設定の誤り(マ

まとめ

本記事では、大企業のセキュリティ対策が難しい理由を整理したうえで、課題別の対策整理・カテゴリー選定の考え方・失敗しない選定ポイントまでを体系的に徹底解説していきます!

大企業のセキュリティ対策は、高い防御力を実現できる一方で、運用負荷や継続のためのコストといった課題も存在します。本記事を参考に、ぜひ自社の状況に合った最適なセキュリティ対策の在り方を模索してみてはいかがでしょうか。