近年、クラウドやリモートワークの普及にともない、企業を標的としたサイバー攻撃が急増しています。企業のIT環境は便利になる一方で、攻撃対象となる“入口”が急激に増加しているのです。

特に昨今のサイバー攻撃は、その攻撃手法が多様化を極めており、従来のようなウイルス対策ソフトだけでは、人・運用・取引関係の隙を突く攻撃を防げない事例が相次いで報告されています。

本記事では、近ごろ特に被害が拡大している対企業に向けたサイバー攻撃の代表的な事例を取り上げ、攻撃の概要や仕組み、実際の事件や具体的な対策方法までを網羅的に解説していきます!

この記事を読むことで「なぜセキュリティ対策が必要なのか?」や「何から手を付けるべきか?」を経営・実務の両面から理解することができます。情セキ担当者や経営者は必見の内容です!

▶ 関連記事:【2025年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!

目次

なぜ企業のセキュリティ対策が重要なのか?

企業のセキュリティ対策は、今まさに経営存続に関わる最重要課題となっており、背景としては主に「サイバー攻撃件数の増加」と「億単位の甚大な経済損失」という2つの理由が挙げられます。

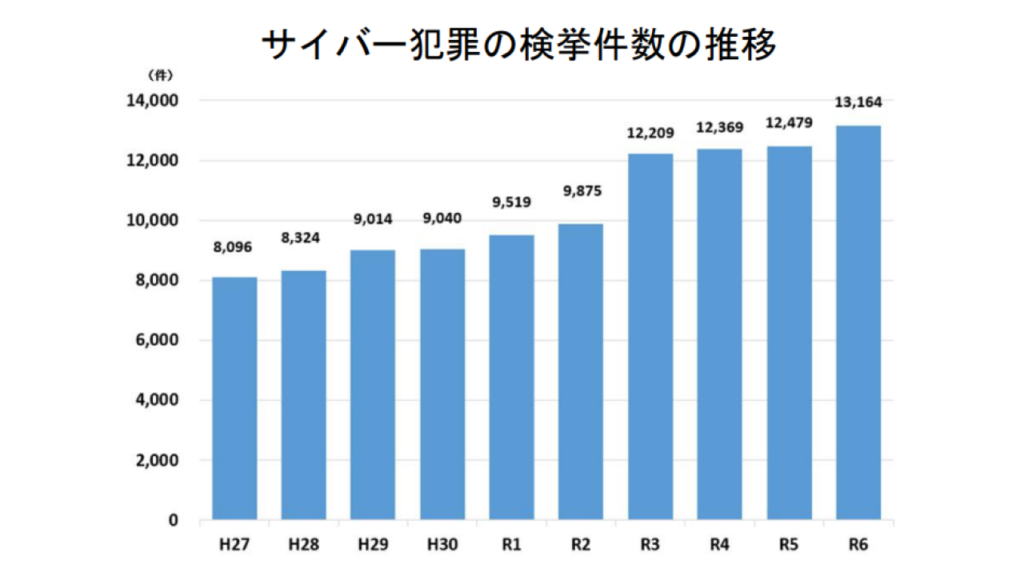

①:サイバー攻撃の件数は年々増加している

近年のサイバー攻撃は、生成AIに関わる技術革新の影響もあってか、年々その件数は右肩上がりで増加しているのが実情です。

警察庁が発表した「令和6年サイバー犯罪の情勢」によると、2023年のサイバー犯罪検挙件数は過去最多を更新しており、前年からさらに増加しています。なかでも、ランサムウェア攻撃やフィッシング詐欺が急増しており、企業規模を問わず標的となってしまうケースが多数報告されています。

さらに、総務省の調査によれば、企業1社あたりの年間に受ける不正アクセス件数は数万件規模に到達しており、こうした報告からも、サイバー攻撃がより身近な脅威として常態化していることがわかります。

②:億単位の甚大な経済損失が発生している

サイバー攻撃による被害は、単なるシステムの停止にとどまりません。実際には企業にとって甚大な経済損失を与えています。

IPA(独立行政法人情報処理推進機構)の「情報セキュリティ白書2025」によると、国内企業におけるサイバー攻撃の被害額は1件あたり数億円規模に達するケースも珍しくなく、ランサムウェアによる身代金の要求やシステム復旧費、そこに訴訟や賠償金が加わることで被害額はさらに膨れ上がります。

また、経済産業省の調査によれば、情報漏洩1件あたりの平均損害額は約6億円規模という試算が発表されており、セキュリティ対策を怠った場合、企業は巨額なコスト負担を強いられていることがわかります。

なぜサイバー攻撃の標的が企業に集中するのか?

- ①:金銭化しやすく被害単価が大きい

- ②:業務の停止が経営リスクに直結する

- ③:クラウドの普及で攻撃対象が拡大した

- ④:サプライチェーン全体が攻撃対象になる

- ⑤:ウイルスを仕込まなくても攻撃が成立する

結論から言えば、企業は「最も効率よく金になる攻撃対象」だからです。個人を狙う詐欺とは異なり、企業を攻撃することにより、攻撃者はさまざまなメリットを得ることができます。

特に、BtoB企業では「絶対に止めてはいけない業務」や「守らなければならない顧客情報」が多く蓄積されているため、攻撃者にとっては極めて都合のよい環境となってしまうわけです。

①:金銭化しやすく被害単価が大きい

個人を狙った詐欺や不正行為では、被害額は数万円から数十万円にとどまるケースが一般的ですが、企業を標的にした場合、数千万円から数億円規模の金銭被害が一度に発生する可能性があります。

特に、ランサムウェアやビジネスメール詐欺などのケースでは、単なる身代金や不正送金にとどまらず、業務停止による売上損失や復旧にかかるコスト、顧客対応コストなどが連鎖的に発生します。

このように、一度の攻撃で複数の損失が重なる構造は、攻撃者にとって効率が良く、その結果、攻撃者は「成功確率 × 金銭的リターン」を重視し、個人よりも企業を狙う判断を下しているのが実情です。

②:業務の停止が経営リスクに直結する

企業活動の多くは、基幹システム(メールソフト、会計ソフト、受発注システムなど)のIT基盤によって成り立っており、業務が停止すること=すなわち事業そのものが機能しなくなることを意味します。

特にBtoB企業では、月末処理や納期対応など、止められない業務タイミングが明確に存在するため、攻撃者は「支払わなければ復旧できない」や「取引先に影響が出る」といった圧力をかけてきます。

このように、企業は対応にかかる時間が長くなるほど損失が拡大する構造を持っているため、冷静な状況判断が難しくなり、結果として攻撃者の要求に応じてしまうケースが多くなっているわけです。

③:クラウドの普及で攻撃対象が拡大した

クラウドの普及によって場所を問わず業務が行えるようになった一方で、企業のあらゆる情報はインターネット経由でアクセス可能となり、攻撃者から見た入口は大幅に増加しているのが実情です。

特に、多要素認証のないIDとパスワードだけで利用できるサービスが増えたことで、攻撃者はマルウェアを送り込まなくても、認証情報を奪うだけで簡単に侵入できる環境が整ってしまいました。

このように、テクノロジーの進化による利便性と引き換えに、従来までのような境界防御が機能しにくくなった現代のIT構造こそが、攻撃者が企業を集中的に狙う要因のひとつといえるでしょう。

④:サプライチェーン全体が攻撃対象になる

現代の企業活動のほとんどは、自社単独では完結せず、外部の委託先やクラウド事業者、業務システムベンダーや主要な取引先など、多数の組織や企業との連携によって成り立っているといえます。

こうした状況のなかで、攻撃者はセキュリティ対策が強固な大企業をいきなり正面から狙うのではなく、比較的対策が弱そうな取引先企業を踏み台として侵入するケースが増加しているのです。

その結果「自社は直接攻撃されていないのに被害を受ける」という事態が発生しており、他社のセキュリティ水準が自社のリスクに直結する構造が、企業全体を常に攻撃対象にしているわけです。

⑤:ウイルスを仕込まなくても攻撃が成立する

従来のサイバー攻撃といえば、ウイルスやマルウェアを侵入させる手法が長らく主流となってきましたが、昨今の攻撃では、人為的なミスや設定の穴を突く攻撃が多用されるようになっています。

多い事例としては、標的型攻撃メールやビジネスメール詐欺、アカウント乗っ取りやヘルプデスクを狙ったなりすまし詐欺など、人間による誤操作や誤った判断を起点とする攻撃が急増しています。

そして、これらの攻撃は正規のメールやログインを装うため、ウイルス対策ソフトでは検知できないケースが多く、結果として「対策しているつもり」の企業ほど被害に遭いやすい状況が生まれています。

企業を狙った流行りのサイバー攻撃【主要5類型】

- ①:ランサムウェア攻撃

- ②:サプライチェーン攻撃

- ③:アカウント乗っ取り

- ④:ビジネスメール詐欺

- ⑤:内部不正による情報漏えい

①:ランサムウェア攻撃

ランサムウェア攻撃とは、企業のPCやサーバー内のデータを暗号化し、データの復旧と引き換えに金銭を要求する攻撃のことです。近年では、データを暗号化するだけでなく、事前に情報を盗み出し、身代金を要求するという、二重脅迫型の被害拡大が主流になっています。

この攻撃の厄介な点は、あえて侵入から発動までに一定のタイムラグを設けることで、社内ネットワーク全体に被害を広げてから一気に暗号化するという点です。そのため、気が付いたときには、すでに基幹システムやバックアップ環境まで影響を受けているケースも少なくありません。

ランサムウェア攻撃の事例

実際に起きた事件としては、2024年に発生したKADOKAWAグループのランサムウェア被害が有名でしょう。ロシアに拠点を置く「BlackSuit」と名乗る犯行グループによって、同社の『ニコニコ動画』をはじめとする複数のサービスが長期間の停止に追い込まれたうえ、サイトに登録していた25万人以上の個人情報が漏洩したことで、連日ニュースを騒がせました。結果、24億円もの特別損失が計上され、利用者の信頼失墜を招いた事件として、セキュリティの重要性を世間に知らしめる出来事となりました。

▶ 参考:KADOKAWA、サイバー攻撃で特損36億円 補償・復旧に (日本経済新聞)

ランサムウェア攻撃の対策

ランサムウェア攻撃の対策として有効なのが、EDR(Endpoint Detection and Response)の導入です。EDRを利用することにより、不審な権限昇格や横展開、暗号化の挙動の検知などが可能となるため、感染端末を即座に隔離することができます。

次に不可欠となるのでが、バックアップデータを分離して運用することです。例えば、データの保存先を本番環境とは別のネットワークに設定したり、定期的な復元テストを実施したりすることで、バックアップまで暗号化される事態を防ぐことができます。

最後に見落とされがちなのが、初動対応手順の明文化です。ランサムウェアの発覚時には、誰が判断するのか、ネットワークを切断するのか、いつ社外に連絡するのかを定めておくことが、被害の最小化につながります。ツールの導入とあわせて、机上訓練やインシデント対応フローの整備までを行って、初めて実効性のある対策といえるのです。

②:サプライチェーン攻撃

サプライチェーン攻撃とは、標的となる企業そのものではなく、その企業と取引関係にある関連会社や委託先などを踏み台として侵入する攻撃のことです。自社のセキュリティが強固であっても、取引先の脆弱性を突かれることで、間接的に被害を受けてしまう点が特徴です。

この攻撃の厄介な点は、侵入経路が「正規の取引」に偽装されているため、社内のセキュリティ対策をすり抜けやすいという点にあります。特に、システム更新を通じてマルウェアが配布されるケースでは、異常に気が付かないまま被害が拡大するケースも珍しくありません。

サプライチェーン攻撃の事例

実際に起きた事件としては、2020年に発覚した米国IT企業SolarWinds社のサプライチェーン攻撃が有名でしょう。同社が提供するネットワーク管理ソフト「Orion」の正規アップデートにマルウェアが仕込まれ、それを導入した米国政府機関や大手企業、ITベンダーなど約18,000組織が影響を受けました。この事件では、米国財務省や商務省などの政府機関までもが侵害され、国家安全保障上の問題にまで発展しました。従来の境界型防御の限界が世界的に認識されるきっかけとなった大事件といえるでしょう。

▶ 参考:SolarWindsサプライチェーン攻撃 (フォーティネット)

サプライチェーン攻撃の対策

サプライチェーン攻撃への対策として有効なのが、XDRなどの振る舞い検知型セキュリティの導入です。こうしたツールの導入により、正規のソフトウェアを装った不審な挙動や内部での横展開を早期に検知し、被害拡大を防ぐことができます。

ツールの導入と並んで重要なのが、自社だけ守れば良いという考えを捨てることです。現代のセキュリティにおいては、取引先や委託先を含めたサプライチェーンの全体像を把握し、どこにリスクが存在するのかを可視化することが対策の出発点となります。

また、インシデント発生時の連絡体制や対応方針を事前に定めておくことも大切です。サプライチェーン攻撃は初動対応の遅れが被害の拡大に直結するため、平時からのルール整備と訓練を含めて対策を講じる必要があります。加えて、取引先に対する定期的なセキュリティチェックシートの提出を求めるなど、契約段階からセキュリティ要件を盛り込むことが重要です。

③:アカウント乗っ取り

アカウント乗っ取りとは、利用しているIDやパスワードを不正に入手し、正規ユーザーになりすまして社内システムやクラウドサービスへ侵入する攻撃のことです。フィッシングメールや過去の情報漏えいデータなどを起点として発生するケースが多く、近年急増しています。

この攻撃の厄介な点は、不正アクセスの一種ではあるものの、システム的には「正規のログイン」として処理されてしまう点です。そのため、ウイルス対策ソフトやファイアウォールでは検知されにくく、長期間にわたって攻撃者の侵入に気が付かないケースも少なくありません。

アカウント乗っ取りの事例

実際に起きた事件としては、2022年に発生したUberのアカウント乗っ取り被害が有名でしょう。この事件では、攻撃者が従業員の認証情報を入手したうえで、多要素認証(MFA)の通知を大量に送り付ける「MFA疲労攻撃」を仕掛け、承認させることに成功しました。結果として、社内のSlackやクラウド管理画面、開発関連システムなどに不正アクセスされ、内部情報が閲覧可能な状態となりました。マルウェア感染をともなわず、認証情報と人の操作だけで侵入が成立した事件として大きく報道されました。

▶ 参考:ウーバーも被害に システム侵入「仲介人」の手口と対策 (日本経済新聞)

アカウント乗っ取りの対策

アカウント乗っ取りの対策として有効なのが、多要素認証(MFA)ツールの導入と適切な運用です。単にMFAを導入するだけでなく、プッシュ通知の連打を防ぐ設定や、条件付きアクセスを併用することで、不正なログイン試行を抑止できます。

次に重要になってくるのが、管理者アカウントを分離して運用することです。日常業務用のアカウントと管理者権限を持つアカウントを分けて運用することで、パスワードなどの認証情報が漏えいした場合でも、被害範囲を最小限に抑えることができます。

最後に欠かせないのが、ログインログの監視とアラートの設定です。通常とは異なる国や時間帯からのアクセス、短時間での大量ログイン失敗などを検知できるようにしておくことで、被害を早期に発見できます。以上の技術対策とあわせて、フィッシングへの注意喚起や教育を継続的に行うことが、実効性のあるアカウント乗っ取り対策につながります。

④:ビジネスメール詐欺

ビジネスメール詐欺とは、経営者や取引先、上司などになりすましてメールを送信し、不正な送金指示によって金銭をだまし取る攻撃のことです。ウイルスやマルウェアなどは一切使わず、メールの文面と業務フローの隙だけを突いて被害が成立するのが大きな特徴です。

この攻撃の厄介な点は、システム的には「正規のメールや正規の送金操作」として処理されてしまうため、被害の発覚が遅れやすい点です。その結果、気が付いたときにはすでに多額の金銭が海外の口座へと送金されており、取り返すのが困難になってしまったという事態に陥りがちです。

ビジネスメール詐欺の事例

実際に起きた事件としては、2019年に発覚したFacebookのビジネスメール詐欺被害が有名でしょう。同社は、取引先になりすました偽の請求メールを信じてしまい、約2年間にわたって合計1億ドル以上(日本円で100億円超)を不正送金していたことを公表しました。また国内でも、上場企業や医療法人、地方自治体関連団体などが相次いで被害を公表しており、企業規模や業種を問わず発生している攻撃であることが分かっています。どのような企業でも被害者になり得る現実を示しているといえるでしょう。

▶ 参考:Google and Facebook duped in huge ‘scam’ (BBC)

ビジネスメール詐欺の対策

ビジネスメール詐欺の対策として有効なのが、メールセキュリティ製品や訓練ツールの導入です。これにより、なりすましや不審な差出人を検知しやすくなります。また、SPFやDKIMといったメール認証技術を正しく設定することも重要です。

ツールと並んで重要になるのが、送金に関わる業務フローの見直しを行うことです。具体的には、高額送金が発生する場合には、メールだけで判断せず、電話やチャットなどの別経路での確認を徹底することで、被害を未然に防ぐことができます。

加えて、経理・財務部門を中心とした定期的な注意喚起と訓練も欠かせません。特に「至急」や「極秘」といったキーワードが出た場合に立ち止まる文化を組織として醸成することで、リスクを事前に摘むことができます。ツール導入と運用ルール、従業員の意識改革までをセットで行ってこそ、詐欺に対する実効性のある対策といえるでしょう。

⑤:内部不正による情報漏えい

内部不正による情報漏えいでは、企業の従業員や元従業員、業務委託先など、正規のアクセス権限を持つ内部関係者によって情報が流出してしまいます。外部からのサイバー攻撃とは異なり、業務上正当な操作として行われるケースが多いため、不正が検知されにくいのが特徴です。

この問題の厄介な点は、悪意を持った犯行はもちろん、操作ミスやルール違反といった過失によっても発生する点にあります。例えば、業務データを私用クラウドに保存したり、誤って社外にメール送信したりといった行為が重大な流出につながるケースも珍しくありません。

内部不正による情報漏えいの事例

実際に起きた事件としては、2014年に発覚したベネッセコーポレーションの個人情報漏えい事件が有名でしょう。この事件では、同社の業務委託社員が顧客データベースに不正アクセスし、約3,500万件もの個人情報を持ち出して名簿業者に売却していたことが明らかになりました。被害規模の大きさから社会的な注目を集め、ベネッセは多額の補償費用を負担することになったほか、企業のブランドにも深刻な影響を与えました。内部管理の甘さが重大な経営リスクに直結することを象徴する出来事といえます。

▶ 参考:空前の2300万件漏洩、いま教訓にすべき2014年の「内部犯行事件」 (日経クロステック)

内部不正による情報漏えいの対策

内部不正による情報漏えいの対策として有効なのが、DLP(Data Loss Prevention)製品の導入です。例えば、USBメモリへのコピーや私用クラウドへのアップロード、社外メールへの添付といった操作を監視することで、情報の持ち出しを防ぐことができます。

次に重要になってくるのが、アクセス権限の最小化(最小権限の原則)を徹底することです。業務に必要な範囲だけアクセスを許可し、担当者の部署異動や退職時には、速やかに権限を見直し、修正することで、不正や事故のリスクを最小限に抑えることができます。

加えて、従業員への教育とルール整備も欠かせません。情報の取り扱いに関する社内規程を明確にし、定期的な研修や注意喚起を行うことで「知らなかった」や「うっかりしていた」といった過失を減らすことができます。技術対策と運用ルール、そして従業員の意識向上までを一体で進めてこそ、内部の情報漏えいに対する実効性のある対策といえるでしょう。

SaaSのセキュリティ評価ならITreviewの『SaaSセキュアチェック』がおすすめ!

アイティクラウドの提供する『SaaSセキュアチェック Pro』では、SaaSの導入時および導入後のセキュリティ評価を効率化し、標準化された評価項目をもとに、対象のSaaSのセキュリティ対応状況を一元管理することが可能です。

これまで、SaaSベンダーとのセキュリティチェックシートのやり取りは担当者の負担が大きく、SaaS導入の足枷となっていました。こうしたセキュリティ評価ツールを導入することで、SaaSのセキュリティリスクを軽減できるだけでなく、業務の効率化や生産性の改善を図ることができるでしょう。

まとめ:従業員一人ひとりのリテラシー向上が不可欠!

本記事では、近ごろ特に被害が拡大している対企業に向けたサイバー攻撃の代表的な事例を取り上げ、攻撃の概要や仕組み、実際の事件や具体的な対策方法までを網羅的に解説していきました。

紹介してきた実際の事例からもわかるように、昨今のサイバー攻撃は、人間の判断ミスや運用の隙を突くような巧妙なやり口に進化してきており、その手法も多様化と複雑化を極めています。

各種ツールの導入はもちろん大切ですが、それ以上に、従業員一人ひとりがセキュリティに対するリテラシーを高めることで、組織全体で会社の資産を守っていこうとする文化の醸成が重要です。

本記事を参考に、ぜひ今一度、自社のセキュリティ対策やインシデント発生時の対応フローを見直すことで、リスクに強い体制を築いてみてはいかがでしょうか?

▶ 関連記事:【2025年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!