投稿 【初心者向け】社内でよく聞くセキュリティ用語をやさしく解説!今日からできる基本対策とは? は ITreview Labo に最初に表示されました。

]]>しかし、専門用語が多く内容が難しいため「よくわからないまま使っている」や「自分には関係ない」と感じる従業員も多く、最悪の場合には重大な情報漏えいリスクを引き起こしてしまいます。

本記事では「社内でよく使われるセキュリティ関連の用語」と「具体的な対策方法」について、非IT部門の担当者でもわかるよう、Q&A形式でなるべくわかりやすく解説していきます。

この記事を読むことで、普段の業務の中で「言葉の意味がよくわからないまま使っている」や「なんとなく重要そうだけれど、具体的に何を気をつければいいのか分からない」と感じる場面を減らすことができるでしょう。

セキュリティ対策は、一部の専門担当者だけでなく、従業員一人ひとりの行動によって成り立っています。本記事では難しい定義の話よりも「自分の仕事にどう関係するのか」や「どんな行動が求められるのか」をできるだけ具体的にお伝えしていきます。

本用語集の使い方

本記事では、セキュリティに関する用語について、以下のような構成で説明しています。

| 用語の意味 | ITやセキュリティに詳しくない方でもイメージしやすいよう、専門用語をできるだけ減らして解説しています。 |

| なぜ重要なのか? | 特に「会社にどんな影響があるのか?」や「自分の業務にどう関係するのか?」を簡潔にまとめています。 |

| どう行動すべきか? | 業務に携わる方々に実践していただきたいポイントを、具体的な行動でわかりやすく記載しています。 |

必要なときに気になる用語だけを調べていただいても構いませんし、最初から順番に読んでいただいても構いません。また、読み進めていくうちに、少しでも「内容が分からない」や「もっと詳しく知りたい」と感じた場合は、社内の情報セキュリティ担当窓口まで遠慮なくお問い合わせください。

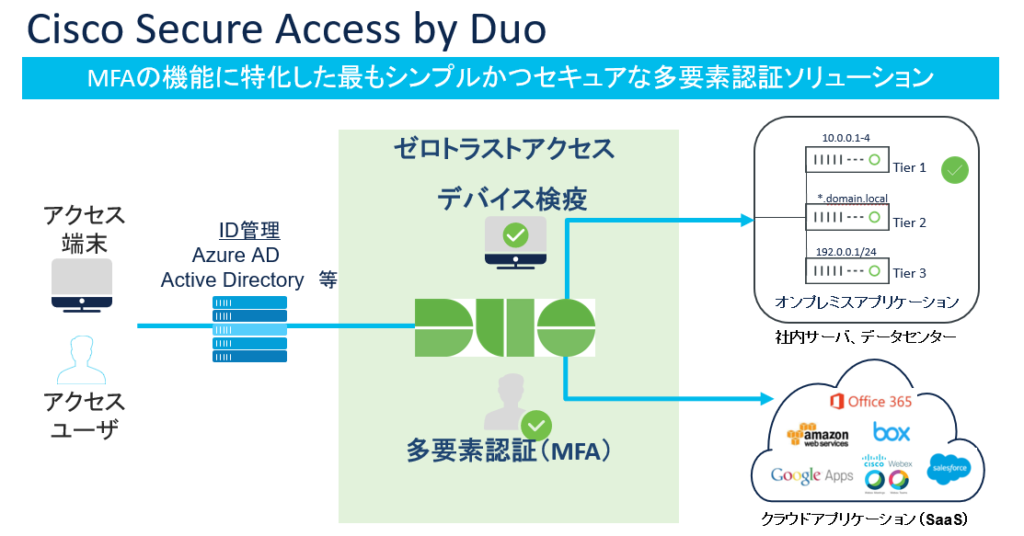

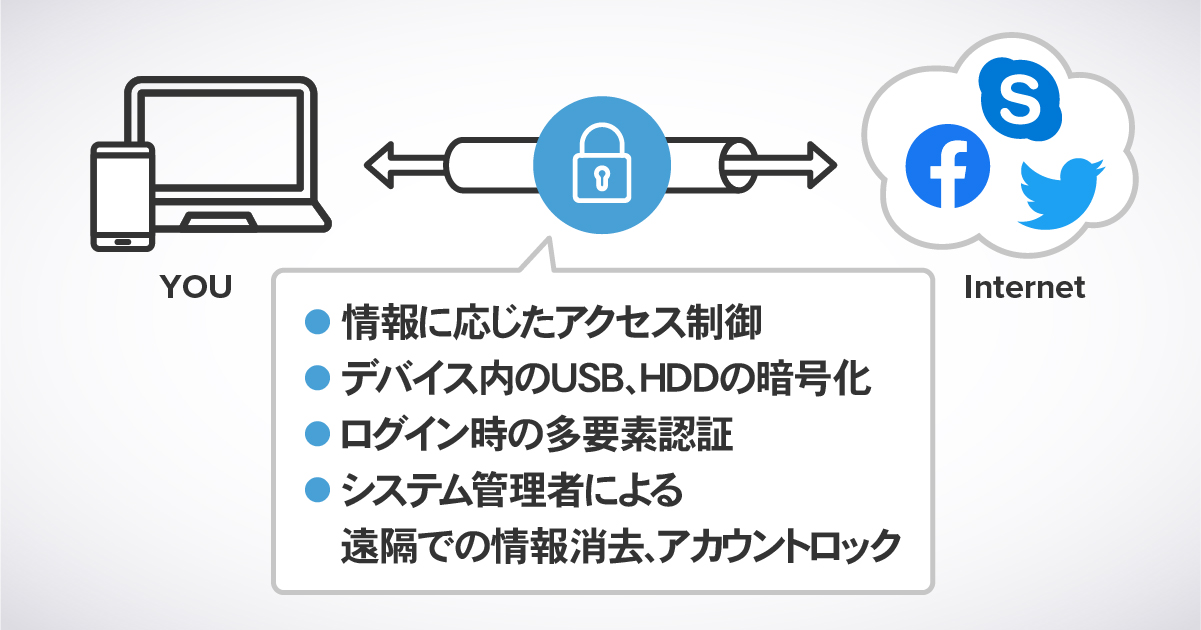

①:多要素認証

Q:多要素認証とは何ですか?なぜ使わないといけないのですか?

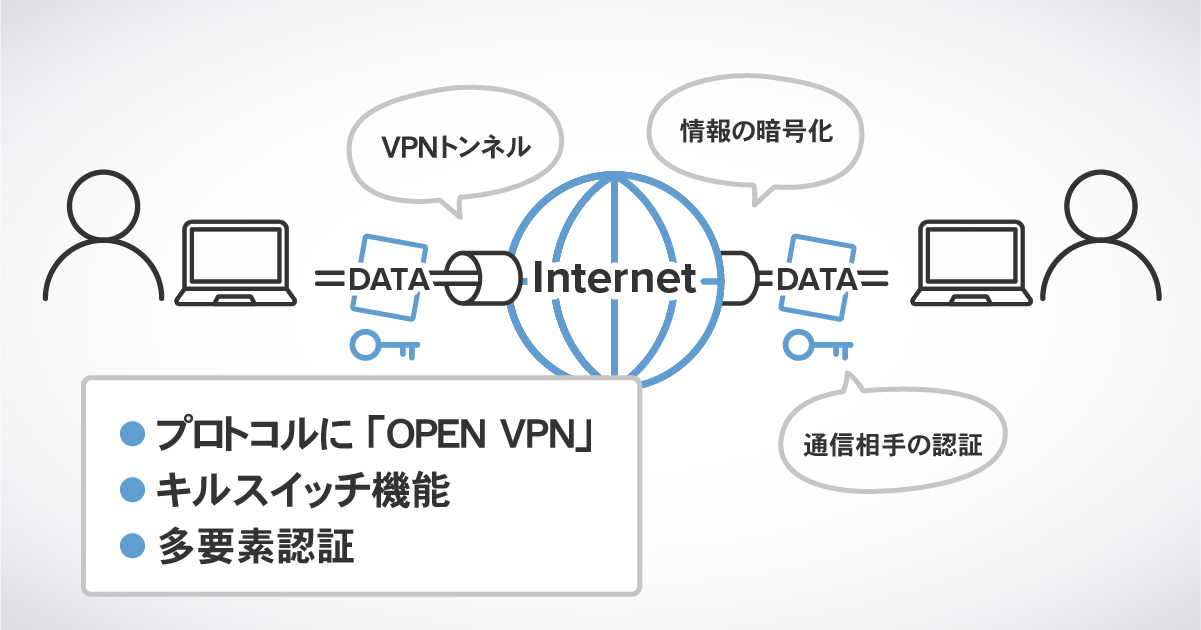

A:多要素認証とは「アカウントの認証フローにおいて、パスワードに加えて、もう1つの確認方法を使う仕組み」のことです。2つの要素を組み合わせる認証方式から「2要素認証」と言ったりもします。

パスワードだけだと、万が一他人に知られてしまったときに、すぐに不正にログインをされてしまいます。そこで「スマホに届く確認コード」や「生体認証(指紋や顔認証)」などを組み合わせることで、万が一、パスワードが漏れてしまった場合でも、すぐに侵入できないようにブロックすることができます。空き巣に対して鍵を2つ付けるイメージで「会社のデータを守るための追加ロック」と考えてください。

②:IPアドレス接続制限

Q:IPアドレス接続制限とは何ですか?なぜ制限が必要なのですか?

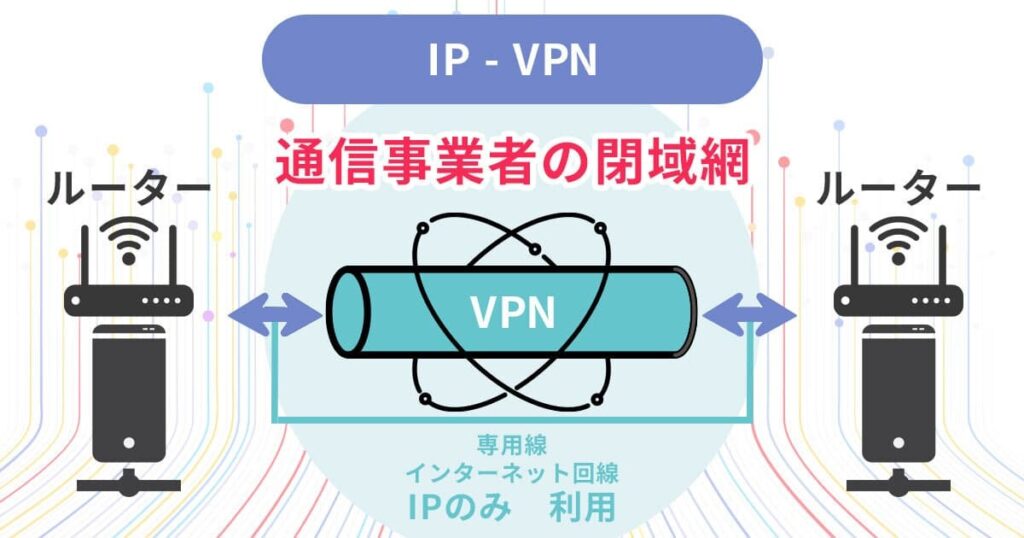

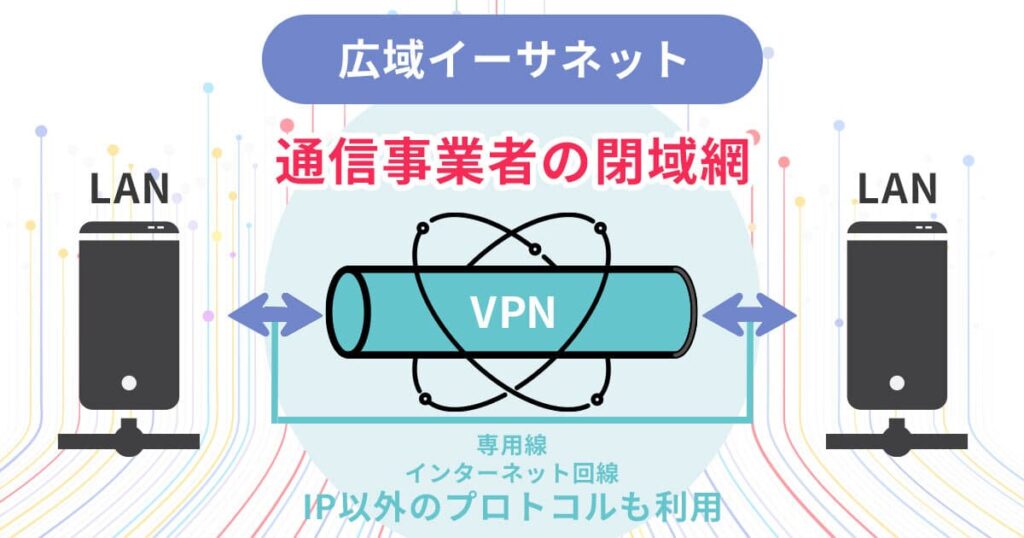

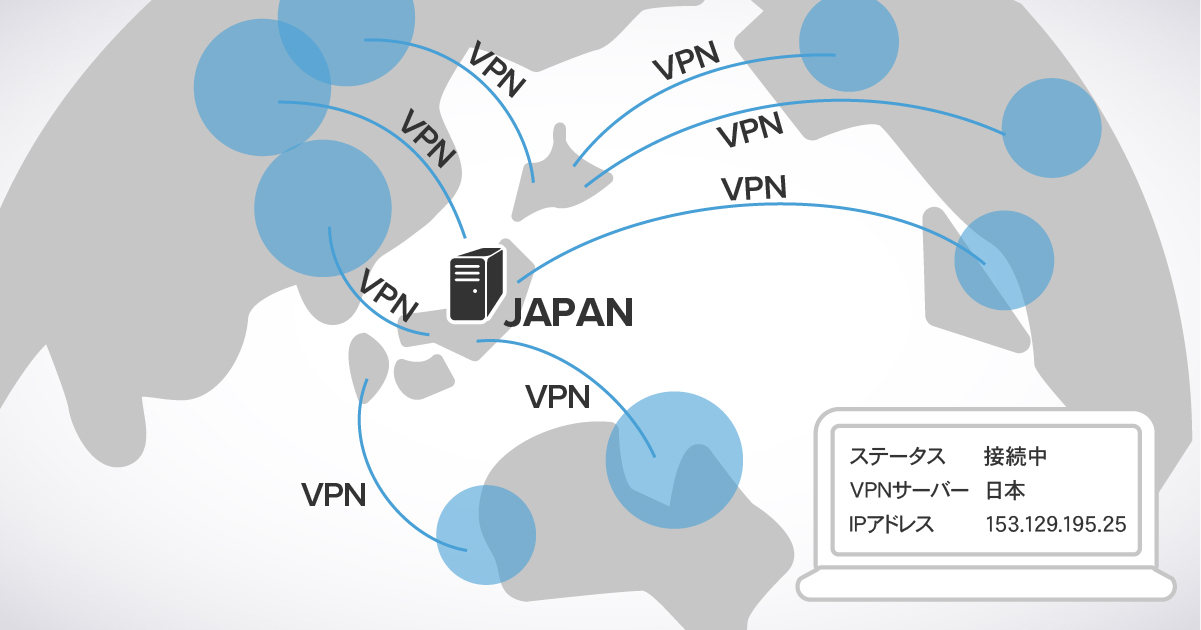

A:IPアドレス接続制限とは「会社のネットワークなどの決められた場所からしかシステムに入れないようにする仕組み」のことです。第三者による不正アクセスのブロックに効果を発揮します。

会社のオフィスや特定の拠点からのアクセスだけを許可し、それ以外の場所(不明なネットワーク)からはログインできないようにするセキュリティ対策です。これにより「どこの誰かわからない人」が外部から不正アクセスを試みても、そもそも入り口でブロックできるようになります。会社の建物の入口で社員証を確認するようなイメージで、システムの入口を安全に保つ役割があります。

③:パスワードの堅牢性・複雑性

Q:なぜパスワードを複雑にしないといけないのですか?覚えにくくて困ります。

A:短くて単純なパスワードは「あっという間に攻撃者によって総当たりで試されてしまう可能性が高い」からです。複雑で覚えにくい場合には、パスワード管理ツールの利用も検討してみましょう。

単純なパスワード(例えば「123456」や「自分の誕生日」など)は、攻撃者にとって「簡単に当てられるパスワード」です。英大文字・小文字・数字・記号を組み合わせた長めのパスフレーズにすると、コンピュータが総当たりで試すのにも長い時間がかかるため、破られにくくなります。覚えやすくするためには「意味のない文字列」ではなく「自分だけがわかるフレーズ+数字+記号」といった形で工夫し、パスワード管理ツールの利用も検討してください。

④:特権管理者と一般ユーザーの違い

Q:よく聞く「特権管理者」と「一般ユーザー」の違いは何ですか?

A:特権管理者は「ユーザーの追加や削除といった強い権限」を持っているユーザーであるのに対して、一般ユーザーは「自分の業務に必要な範囲だけ利用できる弱い権限」を持っているユーザーのことを指します。

特権管理者は「ユーザーの追加・削除」や「システム設定の変更」など、システム全体に影響する操作ができる非常に強い権限を持っています。万が一、特権管理者のアカウントが乗っ取られてしまうと、全ユーザーの情報閲覧や設定変更が可能になり、会社全体に重大な被害が出る恐れがあります。特権管理者は人数を絞り、厳格な管理(多要素認証の必須化や操作ログの記録など)が必要になるのです。

⑤:メールの添付ファイルやリンクの安全確認

Q:メールの添付ファイルやリンクを安易に開いてはいけないのはなぜですか?

A:メールの添付ファイルやリンクには「攻撃者による悪意あるウイルスや不正なサイトへ誘導するための仕掛けが含まれていることがある」からです。怪しいリンクやファイルは不用意にクリックしてはいけません。

特に「心当たりのない差出人」や「内容が不自然なメール(急にパスワード入力を求めたり、今すぐ入金を迫ったりなど)」の添付ファイルやリンクは、絶対に開かないでください。また、少しでも違和感を覚えたら、添付ファイルを開く前(リンクをクリックする前)に、必ず上長や情報システム担当者へ相談するようにしてください。メールの内容が「おかしいかも?」と思った時点で手を止めることが、被害の拡大を防ぐ一番大切なポイントです。

⑥:私物のPCやクラウドサービスの利用の注意点

Q:仕事のデータを個人所有のPCや個人のクラウド環境に保存しても大丈夫ですか?

A:大丈夫ではありません。会社が許可していない端末の使用やフラッシュメモリへのデータ移行、クラウドサービスへの保存は禁止されています。どうしても使用しなければならない場合は、必ず会社の許可を取ってから利用するようにしましょう。

私物PCや個人契約のクラウドサービスは、会社としてセキュリティ設定や管理状況を把握できないため、ウイルス感染や情報漏えいのリスクが高くなります。例えば、自宅のPCがウイルスに感染していた場合、そこに保存していた社内のデータが外部に流出してしまう可能性があるわけです。会社で定めているルールに従って「業務で利用してよい端末やサービス」のみを使うようにしてください。

⑦:外出先でフリーWi‑Fiを利用するときの注意点

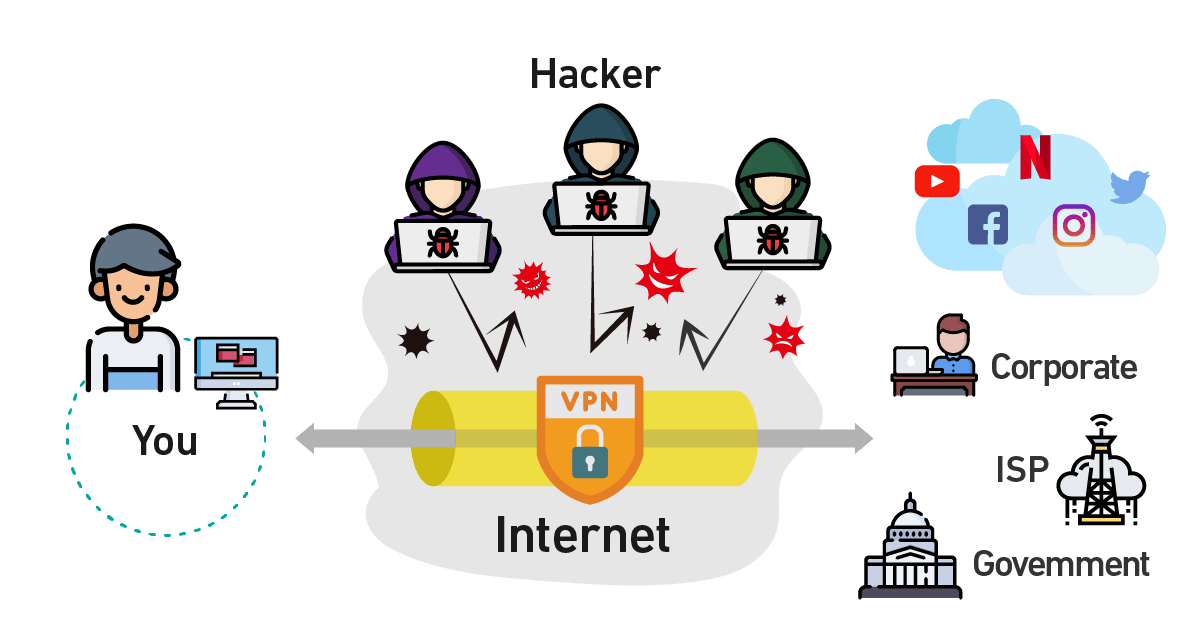

Q:カフェや駅のフリーWi‑Fiで仕事のシステムにログインしても大丈夫ですか?

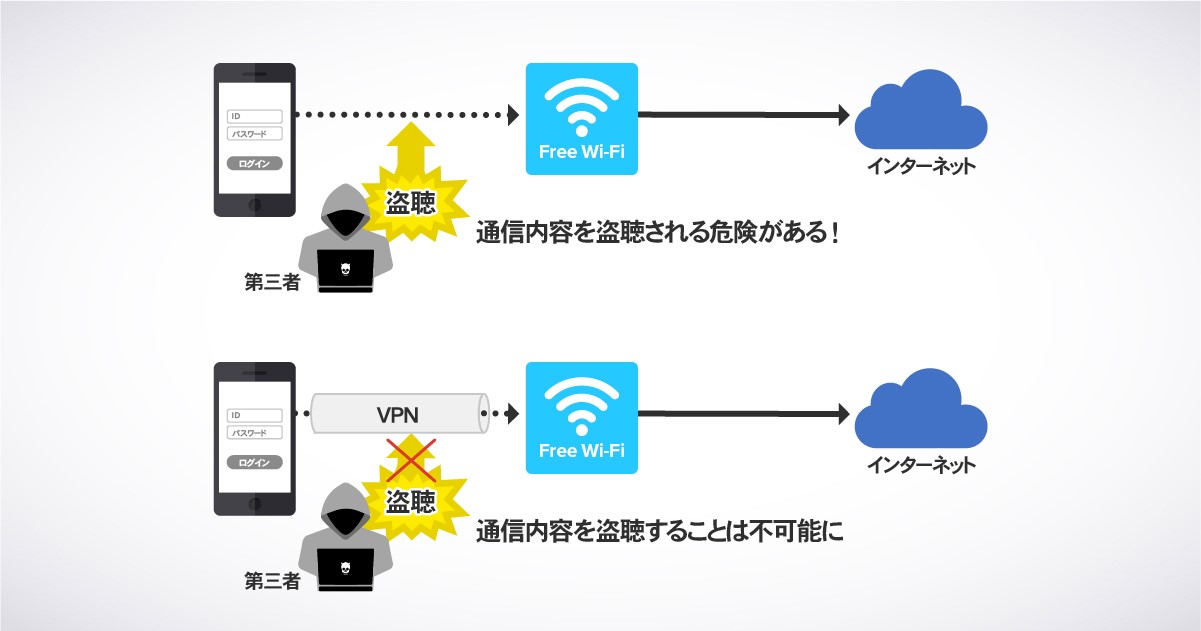

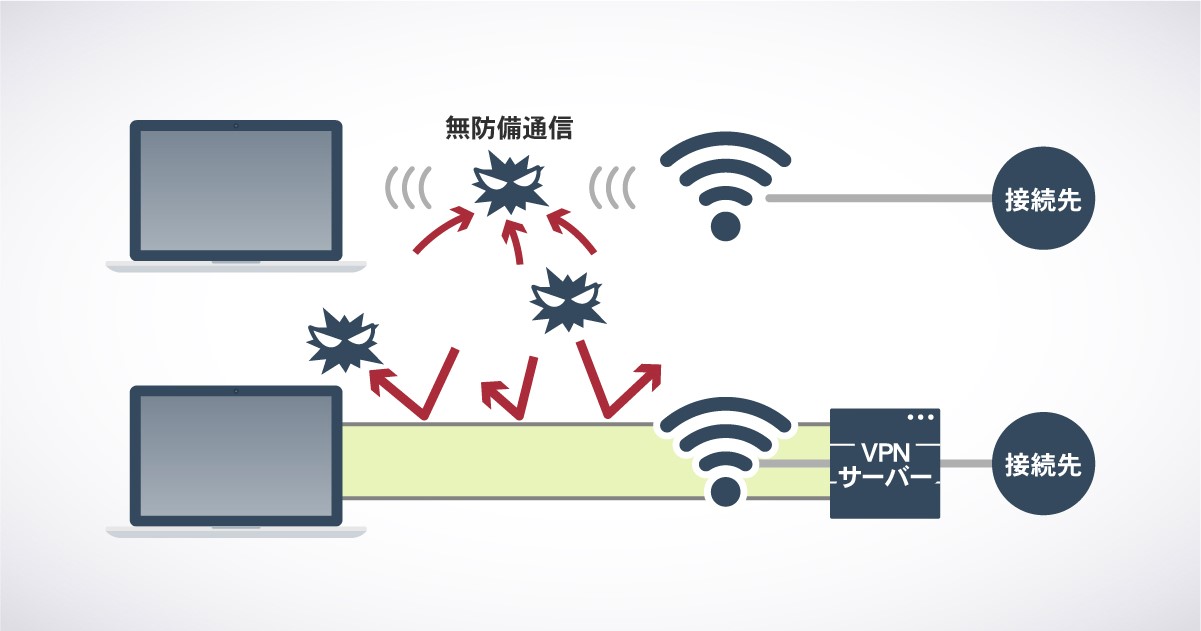

A:大丈夫ではありません。フリーWi‑Fi経由での社内システムのログインは、IDやパスワードが盗まれるリスクを高めてしまいます。知らずに接続されているケースもあるため、既知のネットワークのみを使用するよう、本体の設定から変更しておきましょう。

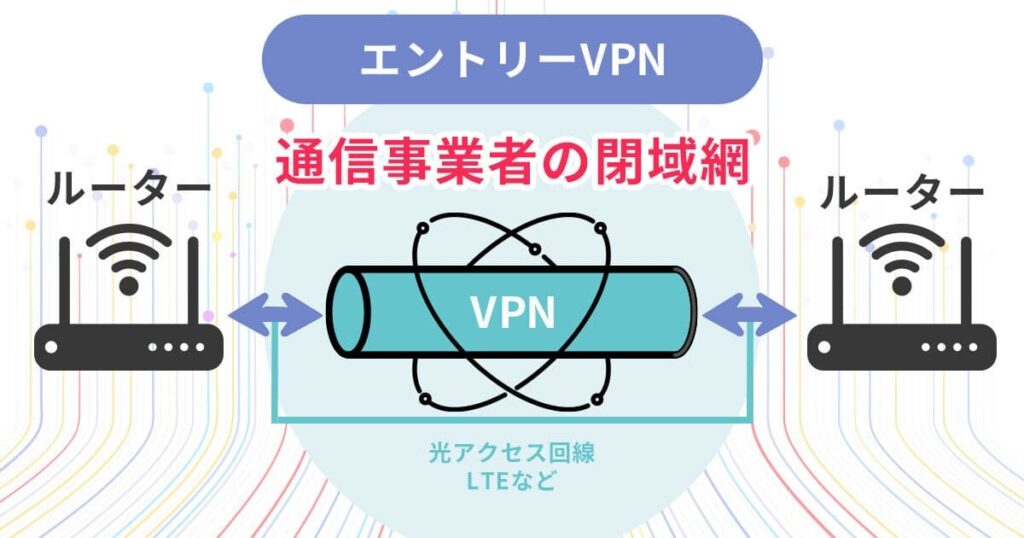

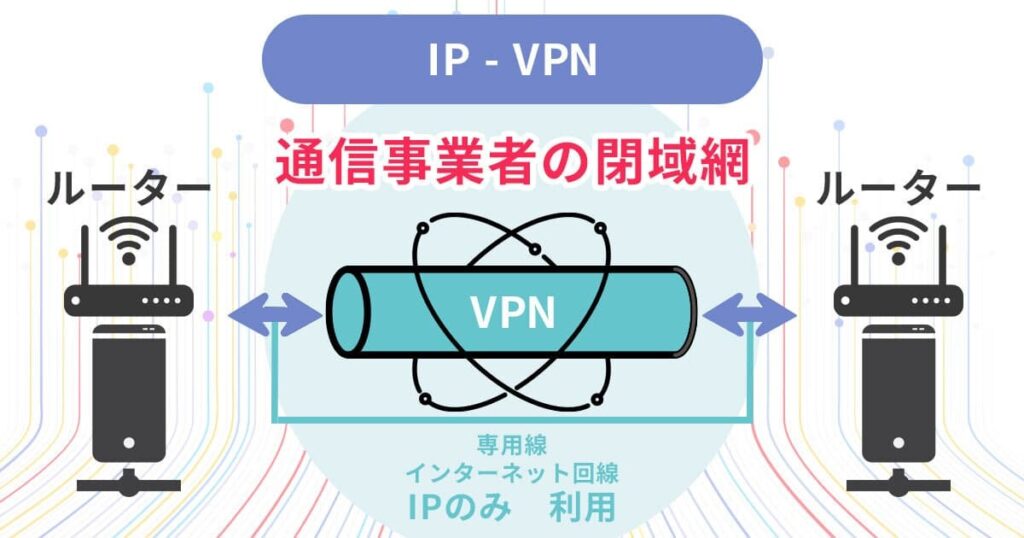

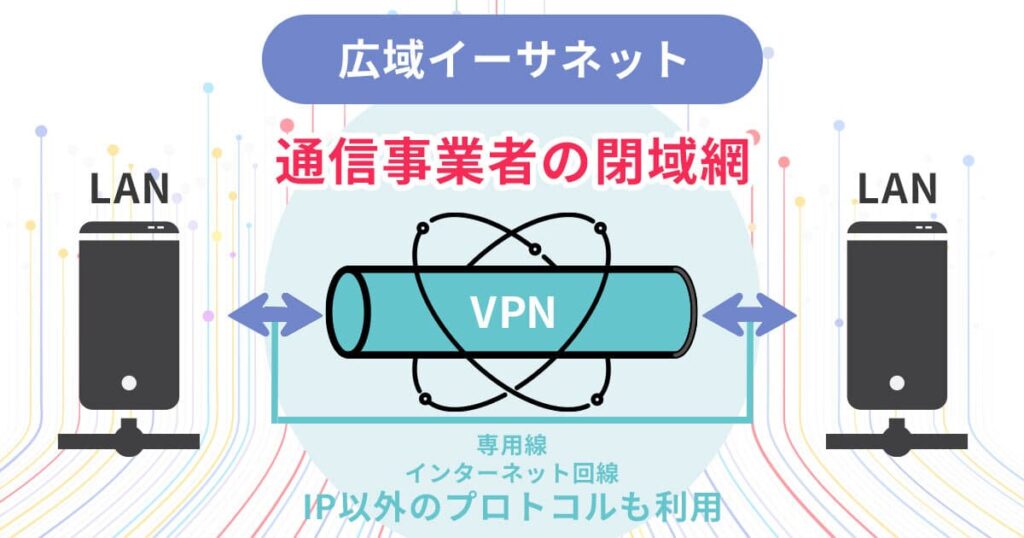

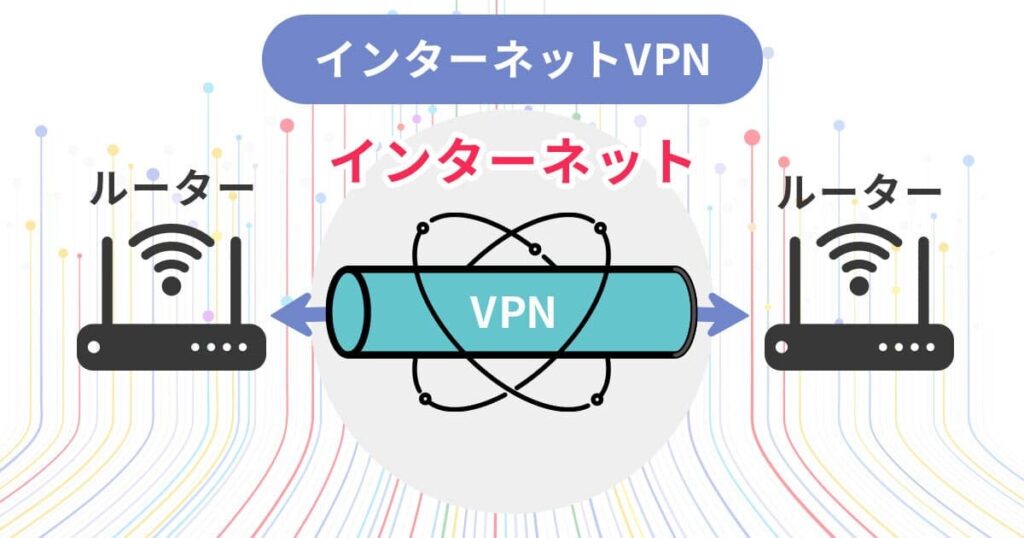

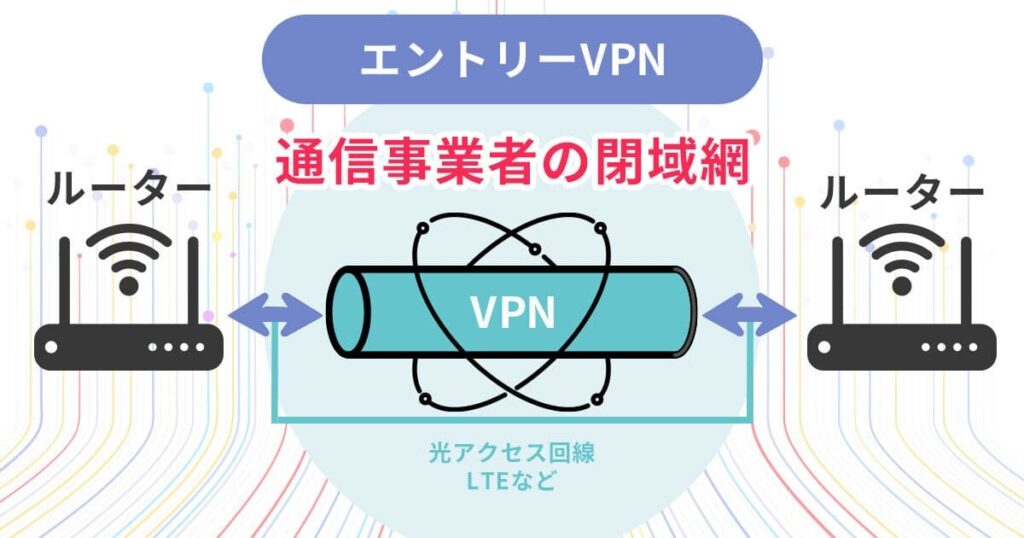

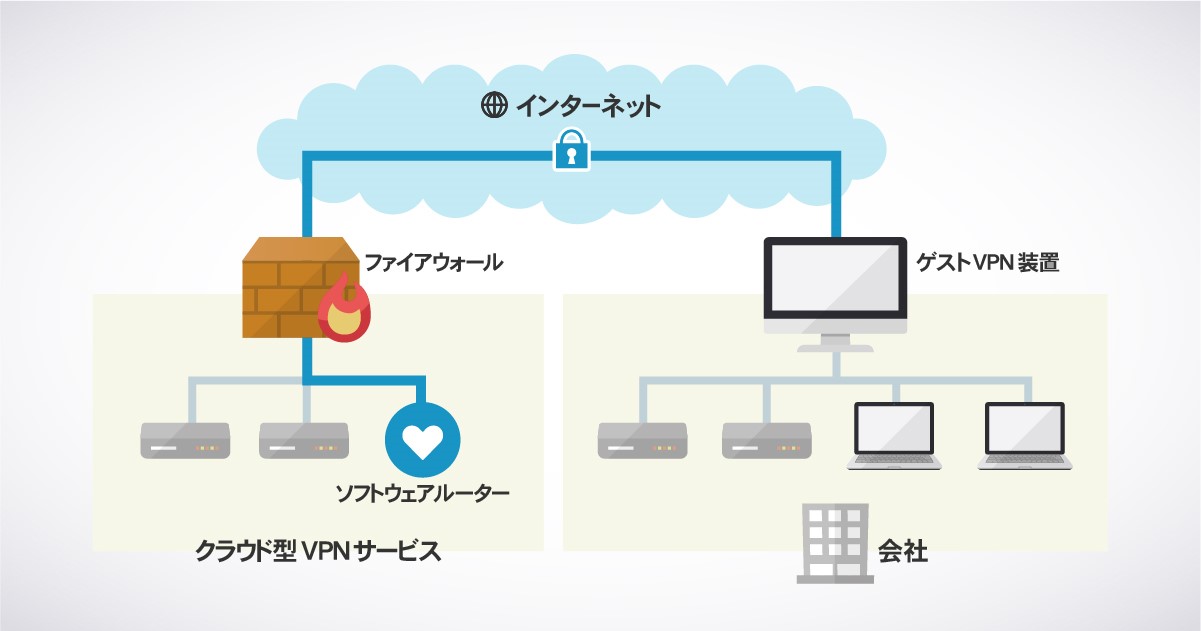

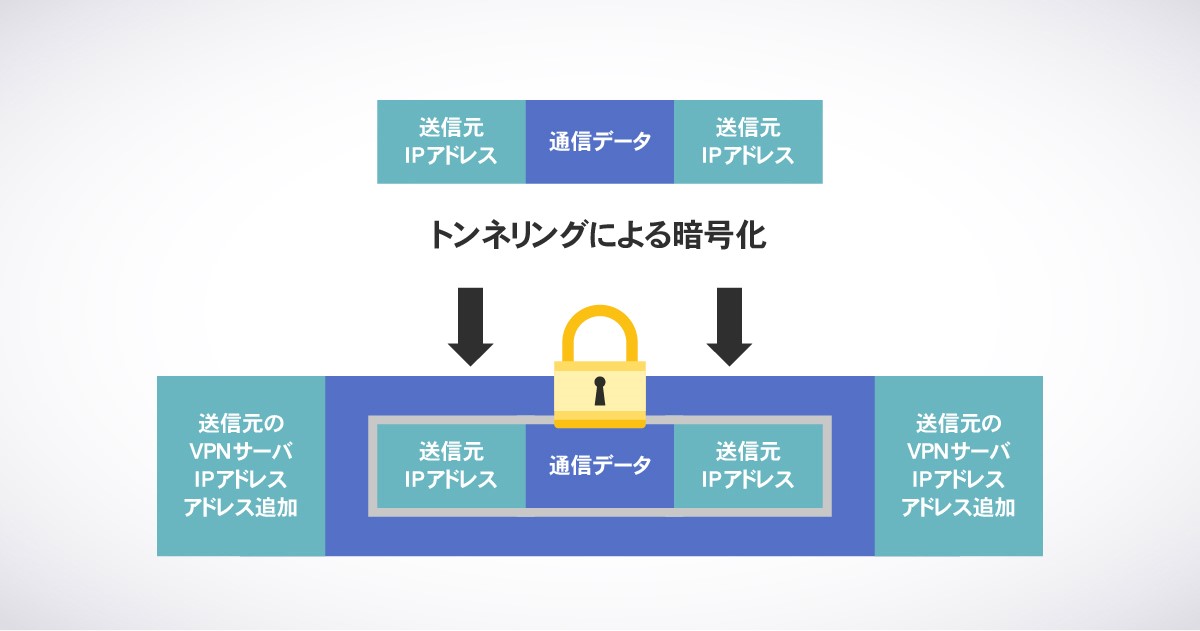

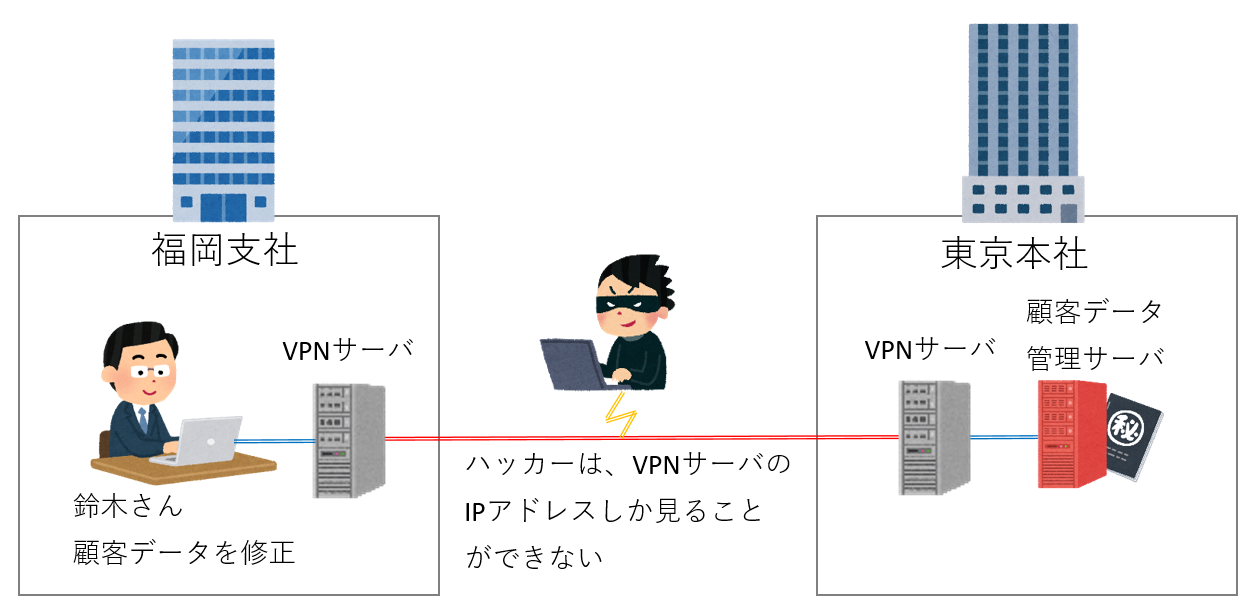

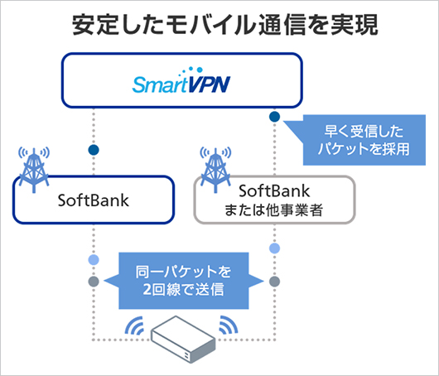

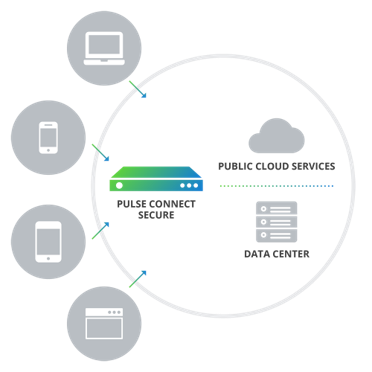

フリーWi‑Fiは、通信の中身が盗み見られたり、偽物のアクセスポイントが紛れていたりする可能性があるため安全とは言えません。会社が用意しているVPNや信頼できるネットワーク(モバイルルーターやテザリングなど)を使うなど、ルールに沿った接続方法を必ず守ってください。決して「楽だから」という理由で安易にフリーWi‑Fiを使わないことが、情報漏えいの防止につながります。

SaaSのセキュリティ評価ならITreviewの『SaaSセキュアチェック』がおすすめ!

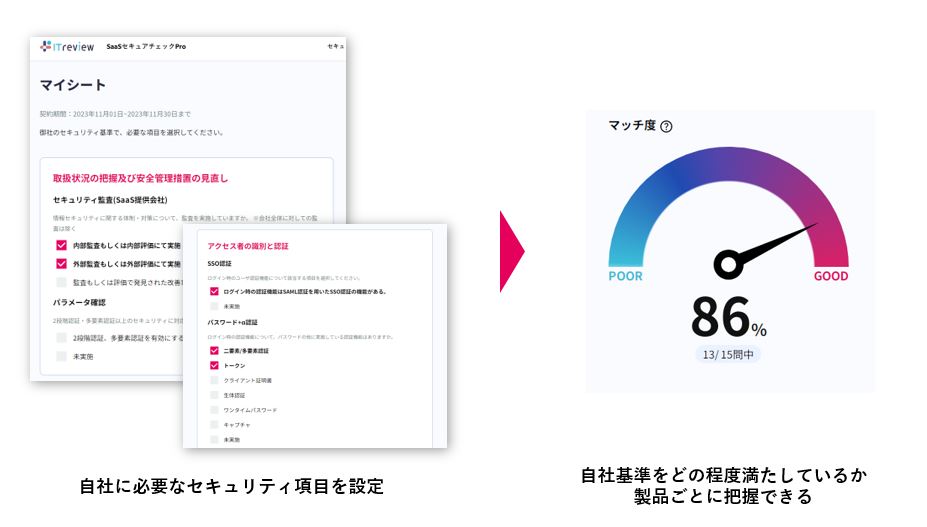

アイティクラウドの提供する『SaaSセキュアチェック Pro』では、SaaSの導入時および導入後のセキュリティ評価を効率化し、標準化された評価項目をもとに、対象のSaaSのセキュリティ対応状況を一元管理することが可能です。

これまで、SaaSベンダーとのセキュリティチェックシートのやり取りは担当者の負担が大きく、SaaS導入の足枷となっていました。こうしたセキュリティ評価ツールを導入することで、SaaSのセキュリティリスクを軽減できるだけでなく、業務の効率化や生産性の改善を図ることができるでしょう。

まとめ:少しでも不安なときは迷わず相談しよう!

いかがだったでしょうか?今回紹介してきたような事例の数々は、いずれもセキュリティに対するリテラシーを高める上では、最低限知っておくべき内容ばかりです。

大切なのは、従業員一人ひとりがルールを守り、少しでも怪しいと感じた場合には「迷わず相談する」といった社内文化を醸成することです。個人の意識レベルの向上こそが会社を守る最大の防御策です。

そのため、自分の判断だけで「大丈夫」と決めつけるのではなく、少しでも不安を感じたら、まずは社内の決められた窓口(情報システム部門やセキュリティ担当など)に必ず相談するようにしてください。

もしも、実際に問題が起きていた場合、早く気づけば気づくほど、被害を小さく抑えることができます。一度相談してみるという行動は決して悪いことではなく、むしろ早期発見・早期対応につながる重要な勇気ある行動だといえるでしょう。

投稿 【初心者向け】社内でよく聞くセキュリティ用語をやさしく解説!今日からできる基本対策とは? は ITreview Labo に最初に表示されました。

]]>投稿 【大企業のセキュリティ対策】課題別の対策ツールを大公開!導入成功のポイントや注意点は? は ITreview Labo に最初に表示されました。

]]>しかし、実際には「高機能なツールを導入したのに運用が回らない」や「部門ごとに対策が分断されている」など、最悪の場合には重大な情報漏えいや業務停止を招くリスクも存在します。

本記事では、大企業のセキュリティ対策が難しい理由を整理したうえで、課題別の対策整理・カテゴリー選定の考え方・失敗しない選定ポイントまでを体系的に徹底解説していきます!

この記事を読むだけで、大企業におけるセキュリティ対策と製品選定の全体像をまるごと把握できるため、IT部門・情シス・経営層の担当者には必見の内容です!

なぜ大企業のセキュリティ対策が重要なのか?

企業のセキュリティ対策は、今まさに経営存続に関わる最重要課題となっており、背景としては主に「サイバー攻撃件数の増加」と「億単位の甚大な経済損失」という2つの理由が挙げられるでしょう。

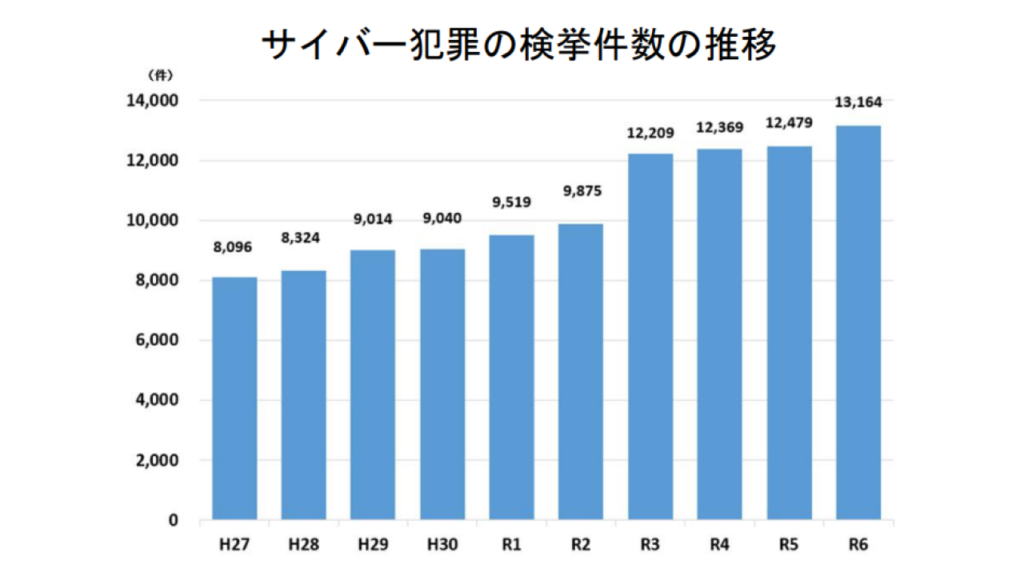

①:サイバー攻撃の件数は年々増加している

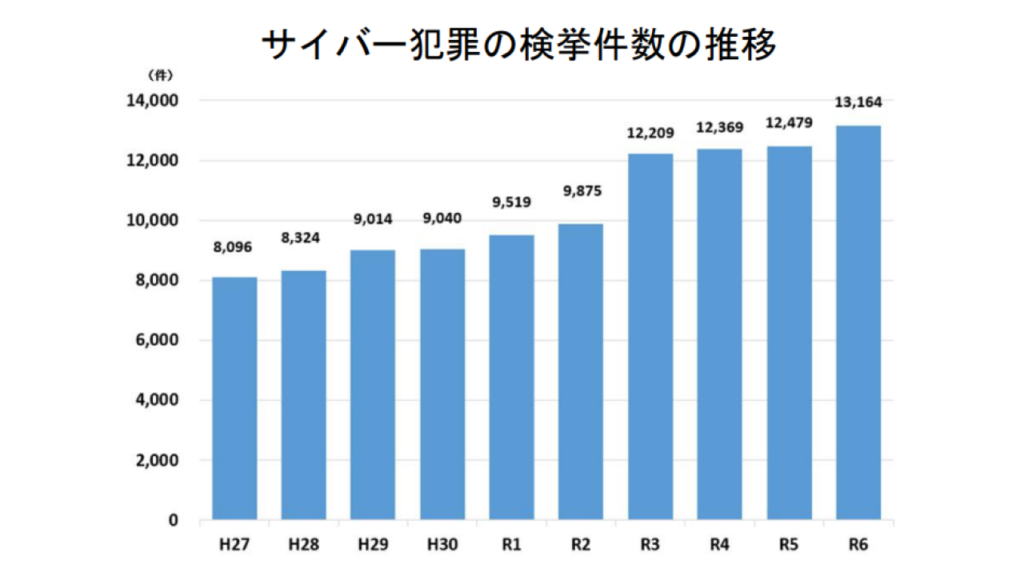

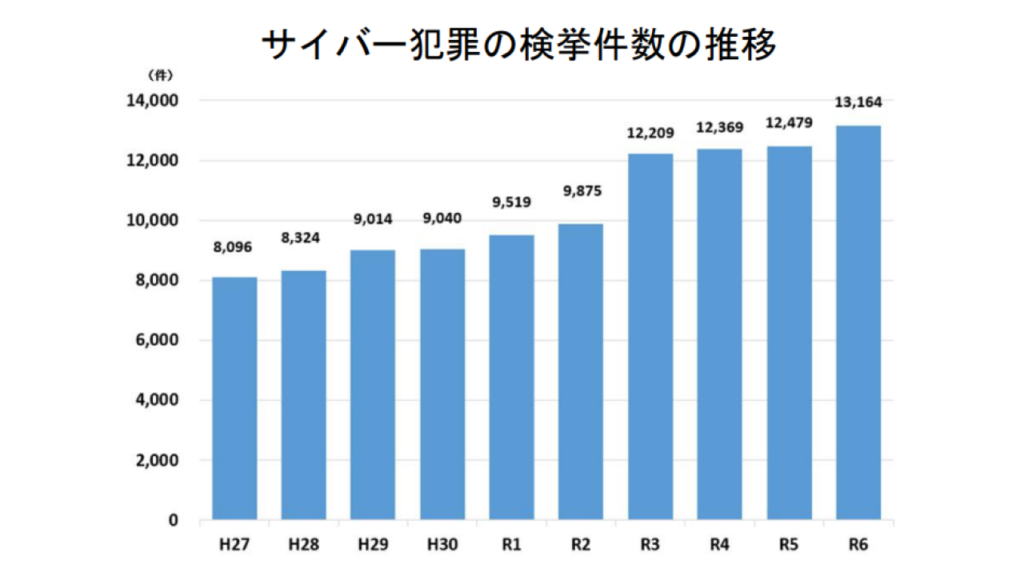

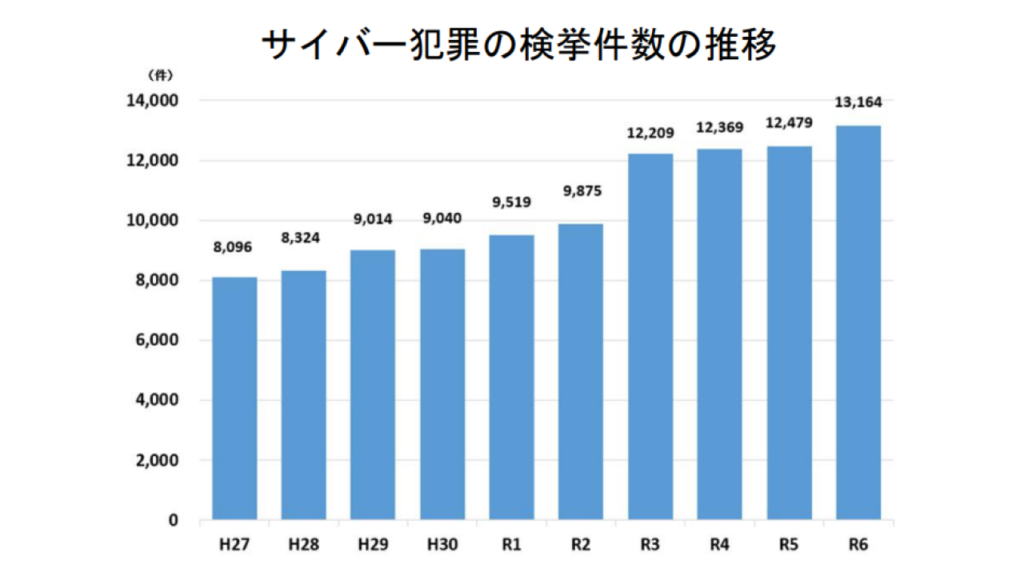

近年のサイバー攻撃は、生成AIに関わる技術革新の影響もあってか、年々その件数は右肩上がりで増加しているのが実情です。

警察庁が発表した「令和6年サイバー犯罪の情勢」によると、2023年のサイバー犯罪検挙件数は過去最多を更新しており、前年からさらに増加しています。なかでも、ランサムウェア攻撃やフィッシング詐欺が急増しており、企業規模を問わず標的となってしまうケースが多数報告されています。

さらに、総務省の調査によれば、企業1社あたりの年間に受ける不正アクセス件数は数万件規模に到達しており、こうした報告からも、サイバー攻撃がより身近な脅威として常態化していることがわかります。

②:億単位の甚大な経済損失が発生している

サイバー攻撃による被害は、単なるシステムの停止にとどまりません。実際には企業にとって甚大な経済損失を与えています。

IPA(独立行政法人情報処理推進機構)の「情報セキュリティ白書2025」によると、国内企業におけるサイバー攻撃の被害額は1件あたり数億円規模に達するケースも珍しくなく、ランサムウェアによる身代金の要求やシステム復旧費、そこに訴訟や賠償金が加わることで被害額はさらに膨れ上がります。

また、経済産業省の調査によれば、情報漏洩1件あたりの平均損害額は約6億円規模という試算が発表されており、セキュリティ対策を怠った場合、企業は巨額なコスト負担を強いられていることがわかります。

▶ 関連記事:【2026年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!

なぜ大企業のセキュリティ対策は難しいのか?

- 組織とIT環境が巨大かつ複雑になりやすい

- 意思決定と運用スピードが遅くなりやすい

- 人的リスクと攻撃価値の高さを抱えている

組織とIT環境が巨大かつ複雑になりやすい

大企業のセキュリティ対策が難しい最大の理由の1つ目として「組織構造とIT環境が極めて複雑であること」が挙げられます。

大企業では、オンプレミス環境とクラウド環境が混在し、部門ごとに異なるSaaSや業務システムが導入されているケースが一般的です。さらに、グループ会社や海外拠点を含めると、全社のIT資産を正確に把握すること自体が困難になります。

このような状況では、セキュリティ対策を一律に適用することが難しく、部門最適や拠点最適が積み重なった結果、全体としての統制が弱くなるリスクが高まります。ツールを追加しても、運用やルールが追いつかなければ効果は限定的であり、複雑性そのものがリスクになる状態に陥ってしまうわけです。

意思決定と運用スピードが遅くなりやすい

大企業のセキュリティ対策が難しい2つ目の理由としては「意思決定や運用改善のスピードが遅くなりやすいこと」が挙げられます。

セキュリティ対策は本来、脅威の変化に応じて迅速に方針を変え、継続的に改善していく必要があります。しかし大企業では、複数部門や関係会社との調整、稟議や承認プロセスを経る必要があり、対策実行までに時間がかかる傾向にあります。

その結果、すでに認識しているリスクに対しても、対応が後手に回り、最新の攻撃手法に追いつけない状態が生まれます。特に、クラウドやSaaSの普及によってIT環境の変化が激しくなっており、従来の意思決定プロセスのままでは、セキュリティ対策がスピード負けするリスクが高まっているといえます。

人的リスクと攻撃価値の高さを抱えている

大企業のセキュリティ対策が難しい3つ目の理由としては「人的リスクの大きさと攻撃者から見た狙う価値の高さ」が挙げられます。

大企業では、正社員だけでなく派遣社員や業務委託、グループ会社の従業員など、多様な立場の人がシステムを利用します。そのため、セキュリティ意識やITリテラシーにバラつきが生じやすく、人を起点とした事故を完全に防ぐことは困難です。

加えて、大企業では、顧客情報や研究開発データ、経営戦略の情報など、攻撃者にとって価値の高い情報資産を数多く保有しています。このように「関係者の多さ」と「守るべき情報の価値の高さ」が重なっていることが、大企業のセキュリティ対策をより一層困難にしている大きな要因といえるでしょう。

大企業が直面しやすい主なセキュリティ課題

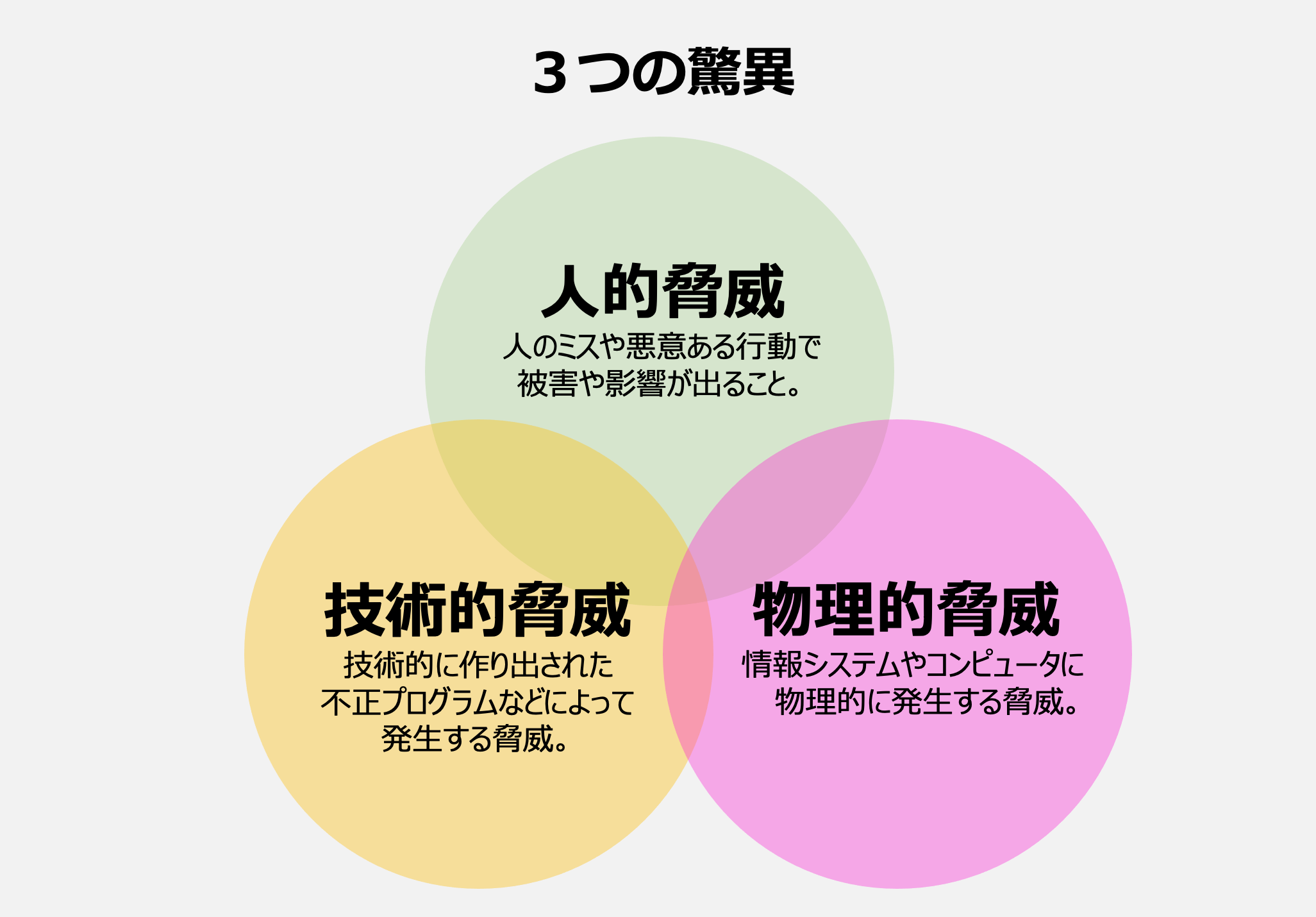

大企業では「技術・組織・ヒト」を中心とした三位一体の課題が存在します。

| 大企業のセキュリティ課題 | 優先するべきセキュリティ対策 | そのカテゴリーが効く理由 |

|---|---|---|

| IT環境の複雑化(クラウド+オンプレ混在、SaaS乱立、境界が曖昧) | CASB(クラウドセキュリティ) / SASE/SSE / クラウド・Webセキュリティ / クラウドネイティブセキュリティ | CASBはSaaS利用の可視化・制御に強く、シャドーIT抑止や不正共有対策に直結します。SASE/SSEは拠点・リモート前提の“境界レス”対策として相性が良いです。 |

| 人的リスク(内部不正、誤送信、フィッシング被害、委託先のミス) | セキュリティ意識向上トレーニング / 標的型攻撃メール訓練サービス / 認証 / 多要素認証(MFA) / ID管理システム / DLP | 教育・訓練で“引っかからない組織”を作りつつ、ID管理+MFAで不正ログインを減らし、DLPで誤送信・持ち出しを技術的に抑止します。 |

| 管理不全(拠点・端末・子会社・協力会社まで統制が必要) | IT資産管理ツール / MDMツール / ID管理システム / 認証 / MFA | “誰が・どの端末で・どのSaaSへ”を統制するために、資産管理・MDM・ID基盤が土台になります。グループ全体で統制指標を揃えやすいカテゴリです。 |

| 可視化不足(ログ分断、検知遅れ、アラート過多、対応の属人化) | SIEM / SOC / EDR / 脆弱性管理ツール / セキュリティ運用 | SIEMでログを集約し、EDRで端末のふるまい検知、SOCで監視・分析・初動を回し、脆弱性管理で“侵入口”を潰す流れが作れます。運用カテゴリは「監視~対応」の全体像を探す起点になります。 |

IT環境の複雑化への対策

IT環境の複雑化への対策として重要なのは、クラウドとオンプレミスが混在する環境を前提にした統合的なセキュリティ管理です。

大企業ではSaaSの部門単位導入やグループ会社ごとのIT運用により、利用実態を把握できない「ブラックボックス化」が起こりやすくなります。

この課題に対しては、CASB(クラウドアクセスセキュリティブローカー)やSASE/SSEといったカテゴリーの活用が有効です。

CASBはSaaS利用の可視化やデータ制御に強く、SASE/SSEは拠点やリモートワークを含めた通信の一元的なセキュリティ制御を実現します。

単体ツールの導入ではなく、「どの通信・どのデータを誰が使っているか」を横断的に把握する設計思想が、複雑化したIT環境を守る鍵になります。

人的リスクへの対策

人的リスクへの対策としては、「人は必ずミスをする」という前提に立った多層的な対策設計が欠かせません。

大企業では従業員数が多く、派遣社員や委託先も含まれるため、内部不正だけでなく誤操作・誤送信・フィッシング被害のリスクが常に存在します。

この領域では、セキュリティ意識向上トレーニングや標的型攻撃メール訓練に加え、ID管理・多要素認証(MFA)・DLPといったカテゴリーが有効です。

教育による意識改革と、技術による強制力を組み合わせることで、事故の発生確率を大きく下げることができます。

特に大企業では、教育だけに頼らず「ミスしても被害が広がらない仕組み」を作ることが、現実的かつ持続可能な対策といえるでしょう。

管理不全への対策

管理不全への対策では、「把握できていないものは守れない」という原則を徹底することが重要です。

大企業では拠点・端末・アカウント・SaaSが増え続ける一方で、管理台帳やルールが追いつかず、統制が形骸化しやすい傾向があります。

この課題に対しては、IT資産管理ツールやMDM(モバイルデバイス管理)、ID管理システムといったカテゴリーが有効です。

これらを導入することで、「誰が・どの端末で・どのシステムにアクセスしているか」を常に最新の状態で把握できます。

特にグループ企業を抱える大企業では、全社共通の管理基盤を整備し、ローカル運用を最小化することが管理不全を防ぐ現実的なアプローチです。

可視化不足への対策

可視化不足への対策として最も重要なのは、セキュリティイベントを点ではなく線と面で捉える仕組みを作ることです。

ログが各システムに分散している状態では、攻撃の兆候を見逃しやすく、インシデント発生後の原因調査にも時間がかかります。

この課題には、SIEMやEDR、**SOC(セキュリティ運用サービス)**といったカテゴリーが有効です。

SIEMでログを集約・分析し、EDRで端末の不審な挙動を検知し、SOCで24時間体制の監視と初動対応を行うことで、検知から対応までのスピードが大きく向上します。

大企業においては、「検知できないリスク」そのものが最大のリスクであるため、可視化基盤への投資は最優先事項といえます。

大企業におけるセキュリティ製品の選定ポイント

- ①:全社横断かつグループ横断で使えるか

- ②:運用負荷は人員体制に見合っているか

- ③:既存システムや将来構想と連携できるか

- ④:具体的な経営リスクとして説明できるか

- ⑤:外部の評価や第三者視点を活用できるか

大企業がセキュリティサービスを選定する場合には、機能や価格だけで判断すると失敗しやすく、組織規模や運用実態を前提にした選定軸が不可欠です。ここでは、大企業ならではの事情を踏まえた、実務的かつ重要な選定ポイントを整理していきます。

①:全社横断かつグループ横断で使えるか

大企業におけるセキュリティ選定の1つ目のポイントとしては「全社横断かつグループを横断して利用できるか」というものが挙げられます。

大企業では、本社だけでなく、支社や工場、海外拠点やループ会社など、多様な組織単位でシステムが利用されています。そのため、一部門では使いやすくても、全体では運用できないようなツールを選んでしまうケースが少なくありません。

具体的には、マルチテナント対応、権限の階層管理、組織単位でのポリシー分離といった機能が重要になります。特に「小規模導入はできるが大規模展開で破綻する製品ではないか」という視点で確認することが、選定初期段階では欠かせません。

②:運用負荷は人員体制に見合っているか

大企業におけるセキュリティ選定の2つ目のポイントとしては「自社の運用体制に合ったセキュリティであるか」というものが挙げられます。

大企業であっても、セキュリティ専任人材が十分に確保できているとは限らず、現場では運用負荷の高さがボトルネックになることが多くあります。そのため、導入前から運用負荷を試算し、現実的な運用が可能かを判断することが不可欠です。

アラートが過剰に出る製品や専門知識がなければ設定できないツールは、結果的に形骸化しがちです。自動化・可視化・外部支援(SOC連携など)を前提にした設計かどうかを確認し「導入後に回し続けられるか」という視点で選定することが重要です。

③:既存システムや将来構想と連携できるか

大企業におけるセキュリティ選定の3つ目のポイントとしては「既存システムとの親和性と将来拡張性はあるか」というものが挙げられます。

大企業においては、すでに多数のセキュリティサービスや基幹システムが導入されているケースが一般的であり、新規で導入したシステムが孤立してしまったり、上手く現場に馴染まなかったりといったケースも決して珍しくはないでしょう。

SIEMやID管理、APIの有無などを確認し、将来的な統合を前提とした選定が重要です。特に近年は、NISTのフレームワークなどを参考に、段階的に成熟度を高める企業も増えており、拡張できない製品は早期に限界を迎える可能性があります。

④:具体的な経営リスクとして説明できるか

大企業におけるセキュリティ選定の4つ目のポイントとしては「経営層に対して導入価値を明確に説明できるか」というものが挙げられます。

大企業のセキュリティ投資は、スタートアップや中小企業のそれとは異なり、投資金額が莫大になりがちです。そのため、単なるIT施策としてではなく、経営リスクへの対策として具体的な説明ができるかどうかが非常に重要な要素になります。

具体的には「どの程度までリスクを下げられるか」や「事故が起きた場合の影響をどれだけ軽減できるか」といった観点で整理できると社内合意も得やすく、セキュリティを事業継続のための投資として説明できるかが大きな判断材料になります。

⑤:外部の評価や第三者視点を活用できるか

大企業におけるセキュリティ選定の5つ目のポイントとしては「第三者の評価や利用者からの声を活用できるか」というものが挙げられます。

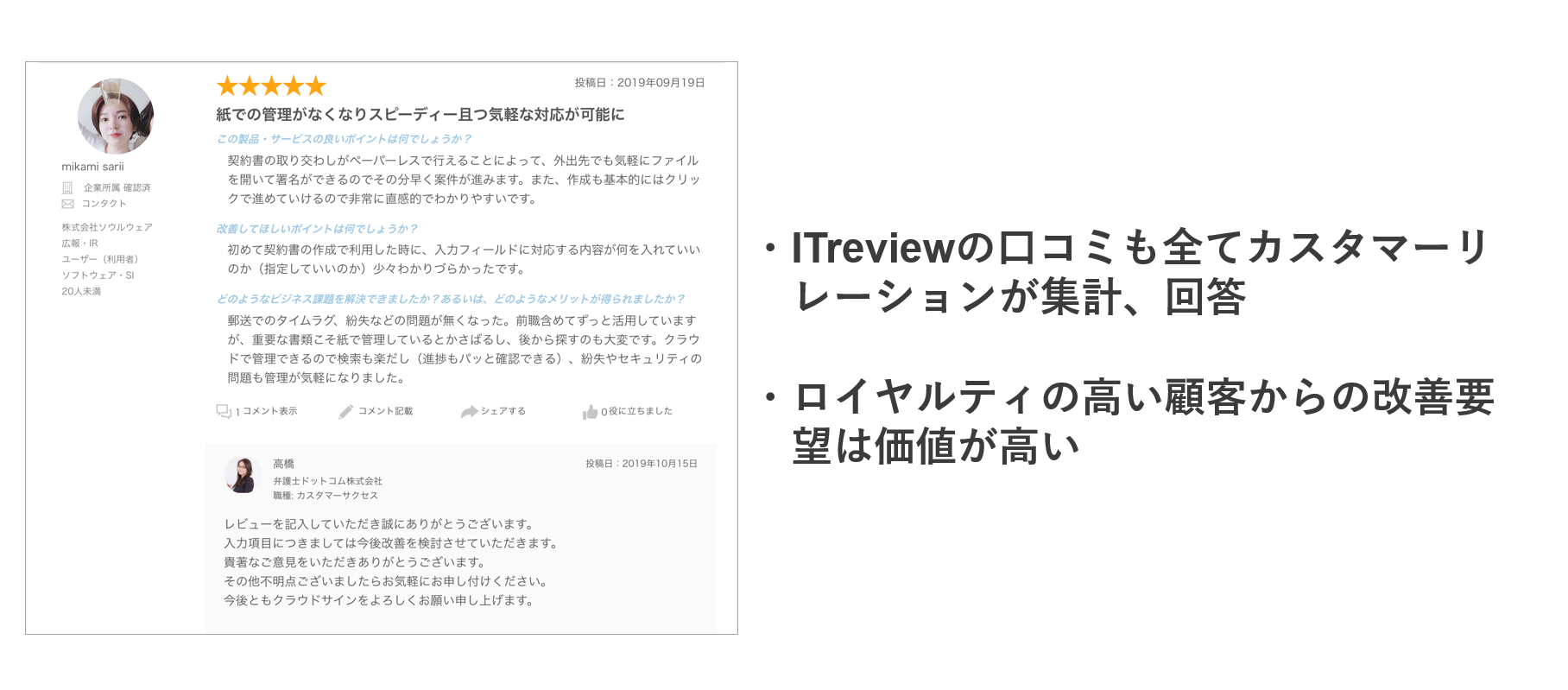

大企業においては、ベンダーからの提案だけで導入可否を判断してしまうと、機能過多やミスマッチが起こりやすくなります。そのため、外部のレビューサイトや第三者の導入事例など、客観的な評価情報をもとに比較検討することが重要です。

特に、ITreviewのような比較・レビューサイトを活用すれば、同規模企業での利用実態や運用面の課題を事前に把握できます。自社と近い規模・業種で本当に使われているかという視点を持つことで、導入後のリスクを大きく下げられるでしょう。

大企業におけるセキュリティ選定の注意点

- 高機能だから最適と思い込まない

- 部分単位での導入を繰り返さない

- 運用や体制構築を後回しにしない

大企業がセキュリティサービスを選定する場合には、機能や知名度だけで判断してしまうと、導入後に運用が破綻してしまうリスクがあります。ここでは、大企業の現場で実際に起こりやすい失敗を踏まえ、選定時に特に注意すべきポイントを整理していきます。

高機能だから最適と思い込まない

大企業におけるセキュリティ選定で最も多い失敗の1つが「高機能な製品を選べば安全性が高まるという思い込み」です。

たしかに、大企業向けの製品には多機能なものが多い一方で、設定項目が多すぎて運用が追いつかず、結果的に活用されないケースも少なくありません。

特に、アラートやポリシーの調整に高度な専門知識を要する製品は、担当者の異動や退職によって運用が属人化しやすくなります。重要なのは、自社の体制で「使い切れる機能かどうか」という現実的な視点で判断することです。

部分単位での導入を繰り返さない

大企業におけるセキュリティ選定で多い失敗の2つ目が「部門単位ごとの部分最適な導入を繰り返してしまうこと」です。

大企業では、各部門が独自にセキュリティ製品を導入した結果、同じようなツールやサービスが乱立し、運用コストが増大するケースがよく見られます。

この状態では、ログやポリシーが分断され、全社的な可視化や統制が困難になってしまいます。そのため、選定の際には「自部門に合うか」だけでなく、全社やグループ全体で統合できるかという視点を必ず持つ必要があります。

運用や体制構築を後回しにしない

大企業におけるセキュリティ選定で多い失敗の3つ目が「運用の設計や人員の体制構築を後回しにしてしまうこと」です。

セキュリティ対策というものは、ただ単にツールを導入したからゴールというものではなく、継続的に運用してこそ、初めてその真価を発揮するものです。

しかし、実際には「導入後の運用は現場に任せる」という状態でスタートしてしまい、形骸化するケースも少なくありません。選定段階から「誰がどの範囲まで運用するのか」を具体的にイメージしておくことが重要になります。

実際に起きた大企業のセキュリティ被害事例

- ランサムウェア攻撃による被害事例

- 不正アクセス攻撃による被害事例

- フィッシング詐欺による被害事例

- クラウド設定ミスによる被害事例

ランサムウェア攻撃による被害事例

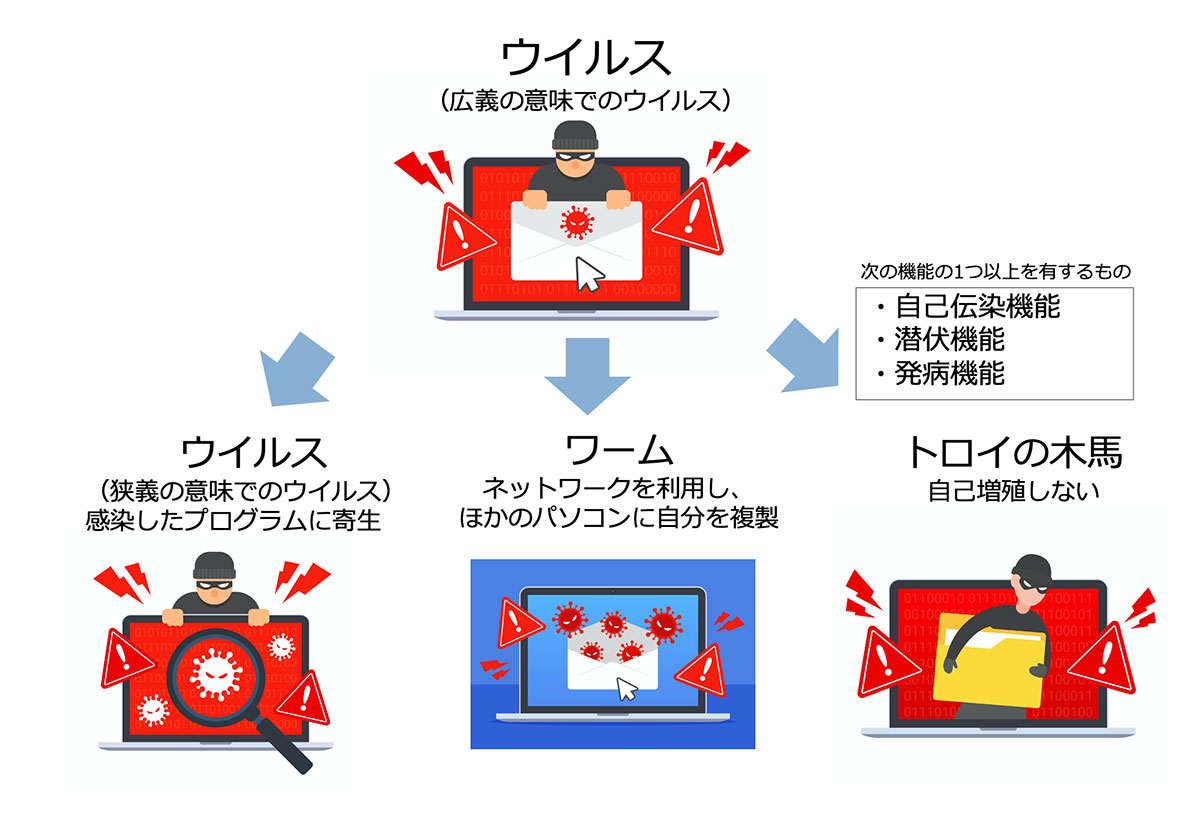

セキュリティ被害の1つ目は「ランサムウェア攻撃」です。ランサムウェア攻撃とは、攻撃者がPCやシステム内のデータを暗号化して使用不能にし、その復旧と引き換えに身代金を要求する近年多発しているマルウェア攻撃の一種です。

IPA(独立行政法人 情報処理推進機構)の報告によると、2025年現在もランサムウェア攻撃による企業の被害報告は拡大を続けており、場合によっては、長期間に渡る業務の停止や多額の金銭要求が深刻な経営リスクとなっています。

実際に起きた事件としては、2024年6月に発生したKADOKAWAグループのランサムウェア攻撃が有名でしょう。ロシアに拠点を置く「BlackSuit」と名乗る犯行グループによって、同社の『ニコニコ動画』をはじめとする複数のサービスが長期間の停止に追い込まれたうえ、サイトに登録していた25万人以上の個人情報が漏洩したことで、連日ニュースを騒がせました。結果、24億円もの特別損失が計上され、利用者の信頼失墜を招いた事件として、セキュリティの重要性を世間に知らしめる出来事となりました。

▶ 参考:KADOKAWA、サイバー攻撃で特損36億円 補償・復旧に(日本経済新聞)

不正アクセス攻撃による被害事例

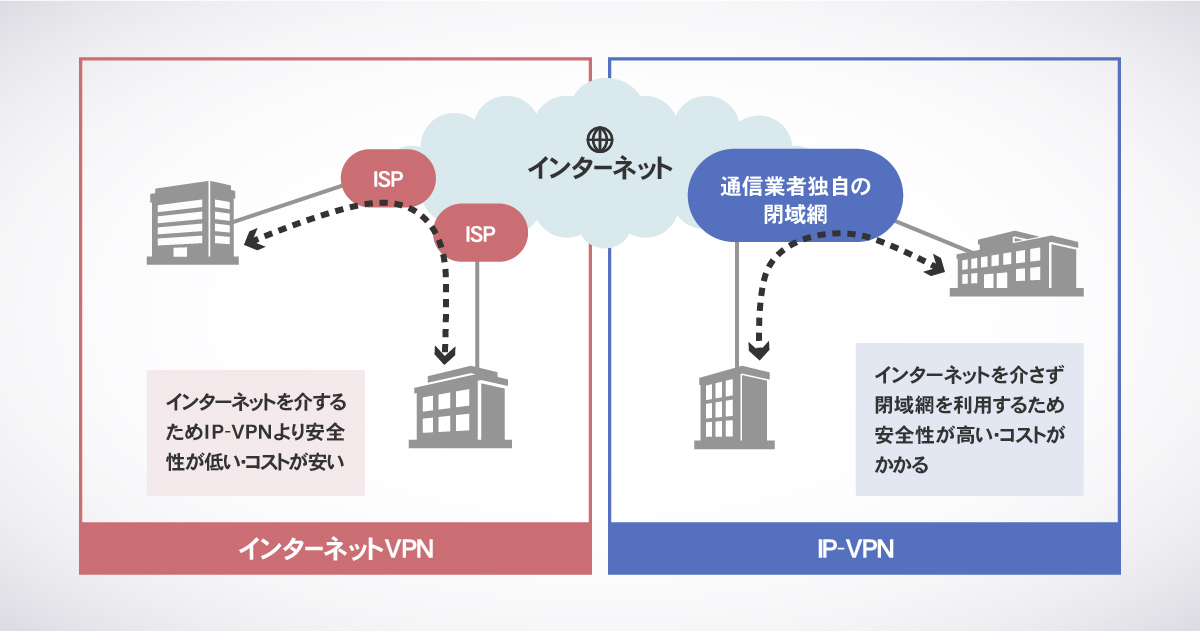

セキュリティ被害の2つ目は「不正アクセス攻撃」です。不正アクセス攻撃とは、攻撃者がVPN装置などの外部接続機器の脆弱性を悪用してネットワーク内部に侵入し、従業員の認証情報を窃取して機密データにアクセスする攻撃手法です。

警察庁の調査によると、VPNやリモートデスクトップ経由の攻撃が全体の83%を占めるなど、リモートワークの普及にともなって深刻化しており、大規模な個人情報漏洩と企業の社会的信用失墜が重大な経営リスクとなっています。

実際に起きた事件としては、2024年7月に発生した東京ガスグループの不正アクセス攻撃が代表的です。攻撃者がVPN装置を経由して子会社の東京ガスエンジニアリングソリューションズ(TGES)のネットワークに侵入し、複数の従業員のIDとパスワードを窃取することで、全国51事業者の顧客情報を含む約416万人の個人情報が漏洩の危険に晒されました。加えて、委託元の事業者にも連鎖的に被害が波及したことで、サプライチェーン全体でのセキュリティ対策の重要性を強く印象づける出来事となりました。

▶ 参考:東京ガス子会社で個人情報416万件が漏洩した可能性(日経クロステック)

フィッシング詐欺による被害事例

セキュリティ被害の3つ目は「フィッシング詐欺」です。フィッシング詐欺とは、実在する企業や金融機関、政府機関などを装った偽の電話やメール、SMSやウェブサイトを使用して、個人情報や認証情報を不正に入手する詐欺手法です。

警察庁によると、2024年秋から約50社が音声によるボイスフィッシング詐欺の被害に遭い、総額20億円超の損害が発生するなど急速に拡大しており、億単位の資金詐取と事業継続への深刻な影響が重大な経営リスクとなっています。

実際に起きた事件としては、2025年3月に発生した山形鉄道のボイスフィッシング詐欺が代表的です。攻撃者が山形銀行を装った自動音声で「セキュリティ設定が必要」と偽り、担当者に特定番号を押させてオペレーターに接続、その後、偽サイトへの誘導でログイン情報とパスワードを入力させることで、約1億円もの巨額資金が不正送金される被害となりました。従来のメール型フィッシングを超えた新たな脅威として、被害の深刻さとセキュリティ意識の重要性を社会に知らしめる出来事となりました。

▶ 参考:山形鉄道 インターネットバンキング不正送金で約1億円被害(NHK)

クラウド設定ミスによる被害事例

その他の被害事例として近年多発しているのが「クラウド設定ミス」に起因するものです。特に、AWSやAzureなどクラウドサービスのセキュリティ設定が不十分な場合、顧客情報を含む機密データが外部に公開状態となってしまうリスクがあります。

実際に、2019年ごろからサイバー犯罪集団「Magecart」によるWebスキミング(クレジットカード番号を盗み出す攻撃手法)によって、S3バケット(AWSで提供されているデータを保存するための仮想コンテナ)を狙った犯行が頻発しており、すでに被害に遭った企業も数多く存在しています。

米ガートナー社の調査によると、2025年までに「クラウドセキュリティにまつわるインシデントの99%は顧客の過失によるものになる」と予測されており、こうした事案は企業規模に関わらず多く発生しているため、クラウド環境下における権限の管理とヒューマンエラーを防止するためのセキュリティ運用体制の構築が不可欠であるわけです。

▶ 参考:AWS S3からまた機密データが漏洩、原因はアクセス設定の誤り(マ

まとめ

本記事では、大企業のセキュリティ対策が難しい理由を整理したうえで、課題別の対策整理・カテゴリー選定の考え方・失敗しない選定ポイントまでを体系的に徹底解説していきます!

大企業のセキュリティ対策は、高い防御力を実現できる一方で、運用負荷や継続のためのコストといった課題も存在します。本記事を参考に、ぜひ自社の状況に合った最適なセキュリティ対策の在り方を模索してみてはいかがでしょうか。

投稿 【大企業のセキュリティ対策】課題別の対策ツールを大公開!導入成功のポイントや注意点は? は ITreview Labo に最初に表示されました。

]]>投稿 【スタートアップのセキュリティ対策】最優先でやるべき対策と今はやらなくていい対策を徹底解説! は ITreview Labo に最初に表示されました。

]]>しかし、実際には「専任の担当者を置けない」や「今は売上を立てることが優先」という理由から、多くのスタートアップ企業で、セキュリティ対策が後回しになりがちです。

本記事では、スタートアップが直面するリアルなセキュリティの悩みにスポットを当てながら「最優先でやるべき対策」と「今はやらなくてもいい対策」を分解して紹介していきます。

この記事を読むだけで、スタートアップのセキュリティ対策の全体像を把握することができるため、スタートアップの経営者や情報セキュリティ担当者にとっては必見の内容です!

スタートアップのセキュリティ対策で最も重要な考え方

まずはじめに、多くのスタートアップ企業では、人員・予算・時間のリソースが不足しており、いきなり大企業と同じレベルのSOC運用や高度な監視体制を最初から目指すのは、現実的でも合理的でもないということを理解しておくべきです。

スタートアップのセキュリティ対策で最も重要なのは「発生すれば即終了する事故」と「今は許容できるリスク」を切り分け、経営判断として明確な線引きを行うことです。何よりも優先度を見極めた対策設計が求められます。

本来、スタートアップにおけるセキュリティ対策の目的は「攻撃を100%防ぐこと」ではなく「一度の事故で会社が終わらない状態を作ること」にあるわけで、完璧な状態を目指すものではありません。

- 起きた瞬間に事業継続が不可能になる事故

- 投資家や取引先から一気に信用を失う事故

- 経営判断としても取り返しがつかない事故

スタートアップのセキュリティ対策は、上記のような重大インシデントだけを確実に防ぐ、致命傷回避のための線引きです。いきなり完璧を目指してしまうと、形骸化したルールだけが積み上がり、結果として何も守れない状態に陥ります。

なぜスタートアップではセキュリティ対策が後回しになるのか?

- 専任の担当者を置けない構造的な問題

- クラウド環境の普及による管理の破綻

- 売上と開発スピードとの優先順位衝突

専任の担当者を置けない構造的な問題

スタートアップでセキュリティ対策が進まない最大の要因としては「専任の担当者を置けない構造的な問題」というものが挙げられます。

多くのスタートアップでは、CTOやエンジニア、情シス担当者が、本来の業務と並行してセキュリティを見ている状況です。このような体制では、セキュリティは常に、重要だが緊急ではない業務として扱われます。日々の開発や顧客対応、障害対応が優先されるなかで、セキュリティは後回しにされやすく、対応が断片的になっていきます。

その結果、設定や運用の内容が特定の個人に依存し、組織として把握できない状態が生まれます。担当者が異動や退職をした途端に、誰も全体像を説明できなくなるケースも少なくありません。

これはスキル不足の問題ではなく、役割と責任が定義されていない構造的な問題です。スタートアップのセキュリティリスクは、技術よりも先に、組織設計の段階で生まれていると言えるでしょう。

クラウド環境の普及による管理の破綻

スタートアップでセキュリティ対策が進まない2つ目の要因としては「クラウド環境の普及による管理の破綻」というものが挙げられます。

クラウド環境では、アカウントや権限の設定が目に見えにくく、意識的に管理しなければ、すぐに全体像が把握できなくなってしまいます。利用しているサービスが増えるほど、誰がどこまでアクセスできるのか分からない状態に陥りやすくなります。

その結果として起こるのが、設定ミスや管理漏れによる事故リスクです。多くの情報漏洩事故は、高度なサイバー攻撃ではなく、初期設定のまま放置された環境や、不要な権限の設定が原因で発生しています。

クラウドは便利であるがゆえに、管理しないことが最大のリスクに直結します。スタートアップでは、この管理の重要性が、事業成長のスピードに追いつかないまま放置されがちです。

売上と開発スピードとの優先順位衝突

スタートアップでセキュリティ対策が進まない3つ目の要因としては「売上と開発スピードとの優先順位衝突」というものが挙げられます。

スタートアップ経営において、売上の創出とプロダクト開発は最優先事項です。限られた資金と時間の中では、どうしても即効性のある施策にリソースが集中します。

その一方で、セキュリティ対策は、直接的な成果が見えにくい投資です。対策が成功しても何も起こらず、評価される機会もほとんどありません。そのため「もう少し後で」や「次のフェーズで」という判断が繰り返されます。

しかし、セキュリティ事故は、準備が整うまで待ってはくれません。一度事故が起きれば、顧客からの信頼低下や契約解除、資金調達への悪影響などが連鎖的に発生します。

結果として、これまで積み上げてきた売上や成長スピードが、一瞬で失われるリスクを抱えることになります。つまりスタートアップでは、売上とスピードを優先する合理的な判断そのものが、長期的には最大の経営リスクになり得るという矛盾を内包しているのです。

スタートアップが”最優先でやるべき”セキュリティ対策3選

- ①:従業員のIDとアカウントの管理

- ②:クラウド環境における権限の管理

- ③:PCや社用携帯など業務端末の管理

①:従業員のIDやアカウントの管理

スタートアップが最優先で取り組むべきセキュリティ対策は「従業員のIDとアカウントの管理」です。スタートアップでは、少人数で多くのSaaSやクラウドサービスを利用するため、アカウント管理が煩雑になりがちです。

多くのセキュリティ事故は、システムの脆弱性ではなく、認証情報の突破や管理不備から始まります。その結果、退職者のアカウントが残ったままになったり、必要以上の権限が付与されたまま放置されたりします。

この状態を放置すると、内部不正だけでなく、パスワードの使い回しやフィッシングによる被害が発生しやすくなります。特に深刻なのは、誰がどのサービスにアクセスできるのか説明できない状態です。

ID管理を徹底することは、難しい技術を導入することではありません。アクセスの入口を一本化し、本人確認を強化し、不要になったアカウントを即座に無効化する。この基本を押さえるだけで、セキュリティ事故の大半を未然に防げる状態を作ることができます。

②:クラウド環境における権限の管理

スタートアップが次に取り組むべきセキュリティ対策は「クラウド環境における権限の管理」です。スタートアップでは、クラウドサービスを前提にシステムを構築するケースがほとんどですが、その設定が初期状態のまま放置されていることも少なくありません。

クラウド環境のリスクは、攻撃者が侵入することよりも、自ら過剰な権限を与えてしまうことにあります。管理者権限を持つユーザーが増えすぎたり、不要なAPIキーが残ったままになったりすると、事故が起きた際の影響範囲が一気に広がります。

また、クラウドの設定は目に見えにくいため、問題があっても気づきにくいという特徴があります。

その結果、「便利だから」「今は問題が起きていないから」という理由で、管理が後回しにされがちです。

しかし、実際には多くの情報漏洩事故が、権限設定のミスや管理不足によって引き起こされています。クラウド権限の管理とは、完璧な設定を目指すことではなく、誰が何をできるのかを把握できる状態を維持することです。

③:PCや社用携帯などの業務端末の管理

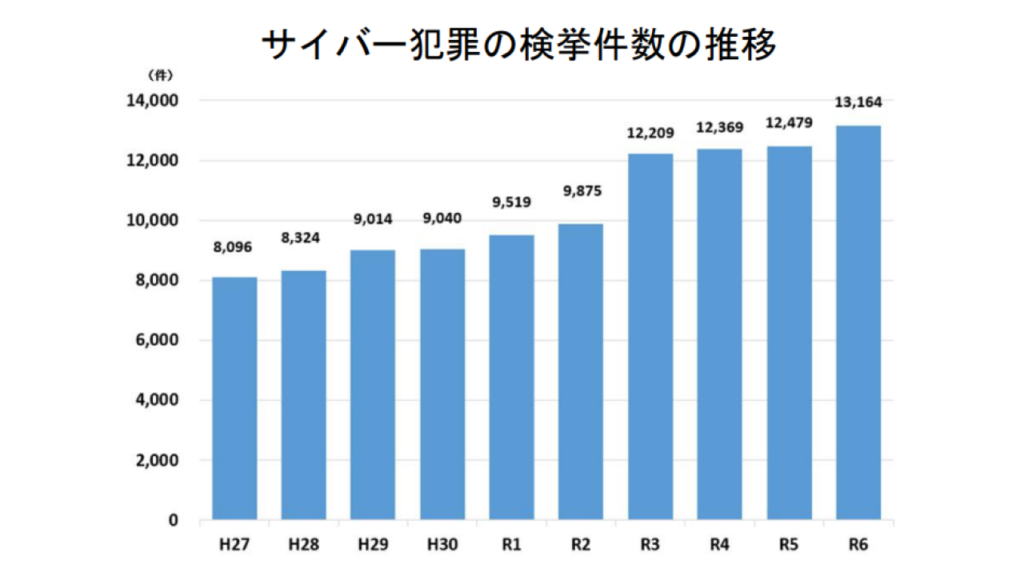

スタートアップが最後に取り組むべきセキュリティ対策が「PCや社用携帯など業務端末の管理」です。リモートワークが前提となった現在、業務で使用するPCや端末は、社内ネットワークそのものと言えます。そのため、端末管理はスタートアップにおける重要なセキュリティ対策の一つです。

端末管理が不十分な場合、私物PCの利用やOSの未更新、ウイルス対策の未導入といった状態が常態化します。このような環境では、マルウェア感染や情報漏洩が発生しても、原因を特定することすら困難になります。

重要なのは、高度な管理ツールを導入することではありません。最低限、どの端末が業務に使われているのかを把握し、基本的なアップデートが行われている状態を維持することです。

端末管理ができていない状態は、事故が起きたときに説明できない状態を意味します。スタートアップにとって、それは技術的な問題以上に、経営リスクとなります。

スタートアップが”今はやらなくてもいい”セキュリティ対策3選

- ①:高額なSOCの導入

- ②:過剰な脆弱性診断

- ③:ルールの作り込み

高額なSOCの導入

スタートアップにとって優先度が高くないセキュリティ対策の1つ目としては「高額なSOCの導入」というものが挙げられます。

24時間365日の監視体制を提供するSOCは、大企業にとっては有効な選択肢です。しかし、スタートアップにとっては、コストと運用負荷が見合わないケースがほとんどです。

アラートが大量に発生しても、それを判断・対応できる体制がなければ意味がありません。結果として、アラートが無視され、安心感だけを買っている状態に陥るリスクがあります。

スタートアップの初期段階では、常時システムの脆弱性を監視するよりも、実際に事故が起きたときにキチンと状況を説明できる体制を整えておく方が、はるかに現実的といえるでしょう。

過剰な脆弱性診断

スタートアップにとって優先度が高くないセキュリティ対策の2つ目としては「過剰な脆弱性診断」というものが挙げられます。

たしかに、脆弱性診断は重要な施策の一つですが、実施頻度や範囲を誤ると、開発スピードを大きく損ないます。特に初期フェーズでは、同じ指摘が何度も繰り返され、根本的な改善につながらないケースが多く見られます。

スタートアップにおいては、脆弱性そのものよりも、設定ミスや権限管理の不備が主なリスクとなってきます。そのため、過剰な診断よりも、基本的な管理体制の整備を先に優先すべきなのです。

ルールの作り込み

スタートアップにとって優先度が高くないセキュリティ対策の3つ目としては「ルールの作り込み」というものが挙げられます。

詳細なセキュリティ規程や運用ルール、社内規定などを作り込むことは、一見すると正しい対策に見えます。しかし、実際には読まれず、守られず、更新されないルールが量産されがちです。

スタートアップでは、形式的なルールの整備よりも、事故が起きたときに誰が何を判断するのかを明確にすることが重要です。そのうえで、ルールの作成は体制が整ってからでも十分に間に合います。

まとめ:すべてを完璧に整える必要はない

本記事では、スタートアップが直面するリアルなセキュリティの悩みにスポットを当てながら「最優先でやるべき対策」と「今はやらなくてもいい対策」を分解して紹介していきます。

スタートアップのセキュリティ対策は、ID管理やクラウド権限管理といった、致命傷を防ぐ対策を優先すべきで、完璧に整える必要はないものです。優先順位を誤ってしまうと、運用不能に陥るリスクがあります。

そのため、セキュリティ対策を成功させるためには、今やるべき対策と同時に、あえて今はやらない判断を明確にすることが不可欠です。この判断こそが、スタートアップに求められる現実的な意思決定といえます。

ぜひ本記事を参考に、自社のフェーズや体制に合わせたスタートアップ向けのセキュリティ対策を見直してみてください。正しい優先順位付けが、成長スピードと安全性の両立につながるはずです。

投稿 【スタートアップのセキュリティ対策】最優先でやるべき対策と今はやらなくていい対策を徹底解説! は ITreview Labo に最初に表示されました。

]]>投稿 【セミナーレポート】後編:情報を公開しないことが、競争上のペナルティに ― シャノンに学ぶ「セキュリティの透明性」 は ITreview Labo に最初に表示されました。

]]>この記事でわかること

- ユーザー企業がSaaSセキュリティで本当に重視しているポイント

- シャノンがセキュリティ情報公開へ踏み切った背景

- セキュリティの透明性を競争力につなげるための具体的な考え方

Librus株式会社の翁氏、株式会社Conoris Technologiesの井上氏、株式会社シャノンの井上氏をお迎えし、SaaS企業向けのセキュリティセミナーを開催しました。(2025年12月9日開催)

レポート前編では、国内SaaSが直面するセキュリティ課題とその背景にある市場構造、対応すべき対策について整理しました。後編では、強化したセキュリティをどのようにユーザー企業に伝え、選定や商談を前に進める力へと変えていくかを解説します。

大量の個人情報を扱うSaaSとして向き合う、セキュリティの透明性

株式会社シャノンは、マーケティングオートメーション(MA)ツール「SHANON MARKETING PLATFORM」を提供するSaaS企業です。数万〜数十万件規模の個人情報を取り扱うケースも多く、顧客企業からは厳しいセキュリティ要件や確認を求められる立場にあります。

こうした事業特性について、同社CTOの井上氏は次のように説明します。

「顧客情報や人事・会計情報など、さまざまな業務データがSaaS化される中で、サイバー攻撃も増加しています」

その結果、ユーザー企業では情シス部門だけでなく、監査・法務など複数部門が関与する形で、利用するSaaSのセキュリティを確認する動きが一般化しているといいます。

こうした環境下では、

- セキュリティ対策

- 各種認証の取得

- 情報開示による透明性

といった点で先行する海外SaaSに対し、日本のSaaSも同様に「透明性」を示していく必要があるという課題感が共有されました。

チェックシート対応の課題と、情報開示に踏み切った理由

シャノン社では、情報公開を検討する以前から、セキュリティチェックシート対応そのものが大きな負担となっていました。

主な課題は以下の通りです。

- 年間で数百件規模のチェックシートに対応

- 回答作成が特定メンバーに依存し、属人化

- 心理的・時間的負担が大きく、「もうやりたくない」という声も

- AIを活用した効率化を進めているが、最終確認は人手が必要

- FAQはあるが、運用や統制を体系的に説明できる形には整理されていない

また、チェックシートの内容によって、

- 企業全体のセキュリティを問われているのか

- 製品単体のセキュリティを問われているのか

が混在しており、その切り分けにも人の判断が必要だった点が課題として挙げられました。

こうした状況について、井上氏は次のように振り返ります。

「チェックシート対応の効率化自体は進めてきましたが、ユーザーが本質的に求めているのは”透明性”だと感じるようになりました。社内にはセキュリティに関する情報もあり、AIも活用していますが、それを外部に対して安心して出せる形にはなっていなかったのが実情です。そこで、重い腰を上げてセキュリティ情報の開示に踏み切る判断をしました」(井上氏)

セキュリティ情報公開に向けた意思決定プロセス

セキュリティ情報公開にあたっては、「特別な施策を行ったわけではなく、比較的オーソドックスなプロセスを踏んだ」と井上氏は説明します。

実際に進めたプロセスは、以下の通りです。

- 技術部門内で目的・方針を整理

- ISMSの観点で妥当性を確認

- 役員会で経営層へ説明し、合意を形成

検討の中では、

- どの情報を公開するのか

- 攻撃者視点・運用者視点でのリスクは何か

といった点を議論されたといいます。

役員会では、市場背景や自社が抱える課題を踏まえたうえで情報公開の必要性を説明し、公開範囲とリスク対策を提示しました。チェックシート対応の負荷が大きかったこともあり、反対意見は少なく、むしろ前向きな声が多かったとのことです。

情報開示範囲の考え方

情報開示にあたっては、ユーザーが判断しやすい形で情報を出すことを重視し、国のガイドラインに沿った回答を整備しました。その一環として、アイティクラウド株式会社が提供する「ITreview SaaSセキュアチェック」も活用したといいます。

基本的な線引きは以下の通りです。

公開する情報

- Yes/Noで回答できる、何を実施しているか(What)という質問

公開しない情報

- OSやミドルウェア、開発言語・バージョンなどの内部構成

- 内部・外部の監査内容と結果

- 脆弱性診断で使用しているツール名やレポート

大口顧客から個別開示を求められるケースはあるものの、攻撃に悪用されるリスクや、情報流出時の影響の大きさを考慮し、原則として公開情報には含めない姿勢をとっているとのことです。

セキュリティ情報を資産に変える取り組み

同社では、過去1年分のチェックシートをAIに読み込ませ、FAQのマスタを強化するなど、情報の蓄積と再利用を進めているといいます。さらに、整理したセキュリティ情報をホワイトペーパーなどの形に再構成し、単なる対応業務にとどまらず、自社の強みとして発信していく方針も示されました。

「セキュリティは、やっても褒められにくい領域です。しかし、ユーザーが透明性を求めている以上、どこかで一歩踏み出す必要があります。セキュリティ情報の公開は、もはやメリットではありません。公開しないこと自体が、競争上の大きなペナルティになりつつあります」

井上氏はこうした考えを示し、同業のSaaS事業者に向けたメッセージとして講演を締めくくりました。

後編まとめ:セキュリティの透明性を広げるために

セミナー終盤には、アイティクラウド株式会社 セキュアチェック事業部 部長の平山が登壇し、各社の講演内容を振り返りました。

セキュリティは単なる「守り」ではなく、営業やマーケティングに活用できる「攻め」の要素になり得ると平山は語ります。

「これまで、SaaSの安心を確かめる手段は、個別のセキュリティチェックシート対応がほぼ唯一でした。しかし、『見えるから安心』という状態をつくることができれば、SaaSの導入判断は早まり、比較検討の材料にもなります。SaaSの成長にとって重要なのは、この安心感を支える『透明性』だと考えています」(平山)

その手段のひとつとして誕生したのが、「ITreview SaaSセキュアチェック」です。SaaS事業者は自社製品のセキュリティ情報を無料で掲載でき、ユーザーはボタンひとつで内容を確認できるため、個別のチェックシートをやり取りする必要がなくなります。

「現在は244製品(※2025年12月9日時点)が情報開示に協力してくれていますが、まだまだ増やしていきたいと思っています。SaaS事業者・ユーザー双方にとってメリットのある形で、セキュリティの透明性をSaaS業界に広げていきたいです」(平山)

SaaS事業者の皆さまへ

自社製品の強みに「セキュリティ対策」をプラスしませんか?

ITreview SaaSセキュアチェックでは、SaaSのセキュリティ情報を無料で掲載いただけます。

すでに多くのSaaS事業者が、ユーザーに「見える安心」を提供する手段として活用しています。セキュリティを「コスト」で終わらせず、選ばれる理由として活かすための第一歩として、ぜひITreview SaaSセキュアチェックをご検討ください。

ITreview SaaSセキュアチェック掲載のお申し込みはこちら

投稿 【セミナーレポート】後編:情報を公開しないことが、競争上のペナルティに ― シャノンに学ぶ「セキュリティの透明性」 は ITreview Labo に最初に表示されました。

]]>投稿 【セミナーレポート】前編:なぜ今、「安心して使えるか」がSaaS選定の分岐点になったのか― ユーザー企業の意識変化の背景を読み解く は ITreview Labo に最初に表示されました。

]]>この記事でわかること

- ユーザー企業のSaaS選定基準はどのように変化しているのか

- 海外SaaSと国内SaaSにおける、選ばれやすい理由と構造の違い

- 内SaaSが今、最低限実施すべきセキュリティ対策

Librus株式会社の翁氏、株式会社Conoris Technologiesの井上氏、株式会社シャノンの井上氏をお迎えし、SaaS企業向けのセキュリティセミナーを開催しました。(2025年12月9日開催)

前半となる本記事では、なぜ国内SaaSが海外SaaSに比べてセキュリティ面で不利になりやすいのか、その背景にある市場構造や、ユーザー企業のSaaS選定における評価軸の変化、そして国内SaaSが実施すべきセキュリティ対策を整理します。

前半となる本記事では、なぜ国内SaaSが海外SaaSに比べてセキュリティ面で不利になりやすいのか、その背景にある市場構造とユーザー企業の評価軸の変化を整理します。

また、後編では、強化したセキュリティどのようにユーザー企業に伝え、選定や商談を前に進める力へと変えていくかを解説します。

登壇者紹介

■Librus株式会社 取締役COO 翁駿暁氏

浙江大学卒業後、早稲田大学大学院修了。シンプレクスで金融システム開発を経験後、アビーム・PwCで金融ITコンサルに従事。現在はLibrus取締役COOとして技術戦略とセキュリティ領域を統括。

■株式会社Conoris Technologies 代表取締役 井上幸氏

大学卒業後、2010年にワークスアプリケーションズに入社。ERPの営業、統合ID管理システムの導入・保守に関わる。その後、人材系2社(リクルート・パーソル)にて営業、コンサルタント、新規事業開発、ベンチャーキャピタリストなどの業務に従事。2020年6月より現職。ベンダーリスクマネジメントシステム「Conoris」シリーズを提供。

■株式会社シャノン CTO 井上史彰氏

自社MA製品の立ち上げから開発に携わり、開発および品質管理に従事。インフラのAWS移行やアーキテクチャ刷新を推進し、現在はCTOとして開発組織とプロダクトの成長、ならびに情シス部門の発展を牽引。

近年のセキュリティインシデントの傾向

セミナー冒頭ではLibrus社の翁氏より、近年のランサムウェアの最新動向について解説がありました。同社は総合セキュリティベンダーとして、セキュリティ診断やSOCサービスなどの多角的なセキュリティ支援サービスを提供しています。

「ランサムウェア被害が拡大している背景のひとつに、RaaS(Ransomware as a Service)の登場による攻撃の高度化・ビジネス化があります。業種や企業規模を問わず被害は発生しており、物流や製造ラインの停止、情報漏えいなど、事業継続に直結する深刻なリスクとなっています」(翁氏)

加えて、セキュリティチェック業務の効率化を支援するConoris Technologies社の井上氏からは、サプライチェーン起因のセキュリティインシデントが増加している現実が示されました。

「2020年から2024年までの約4年間で、外部委託先やサービス(サプライチェーン)を起因とするセキュリティインシデントを経験した企業の割合は、9%から24%へと大きく増加しています。こうした状況を受け、大企業を中心に『リスクがあるなら新しいサービスは使いたくない』という本音を耳にする機会が増えています」(井上氏)

両氏の話から、ランサムウェアやサプライチェーンを起因とするセキュリティ被害は、大企業だけの問題ではなく、中堅・中小企業にとっても決して他人事ではないことがわかります。扱うデータの種類や、サービス停止時の影響次第では、企業規模に関わらず高いセキュリティ水準が求められるケースが増えていると言えるでしょう。

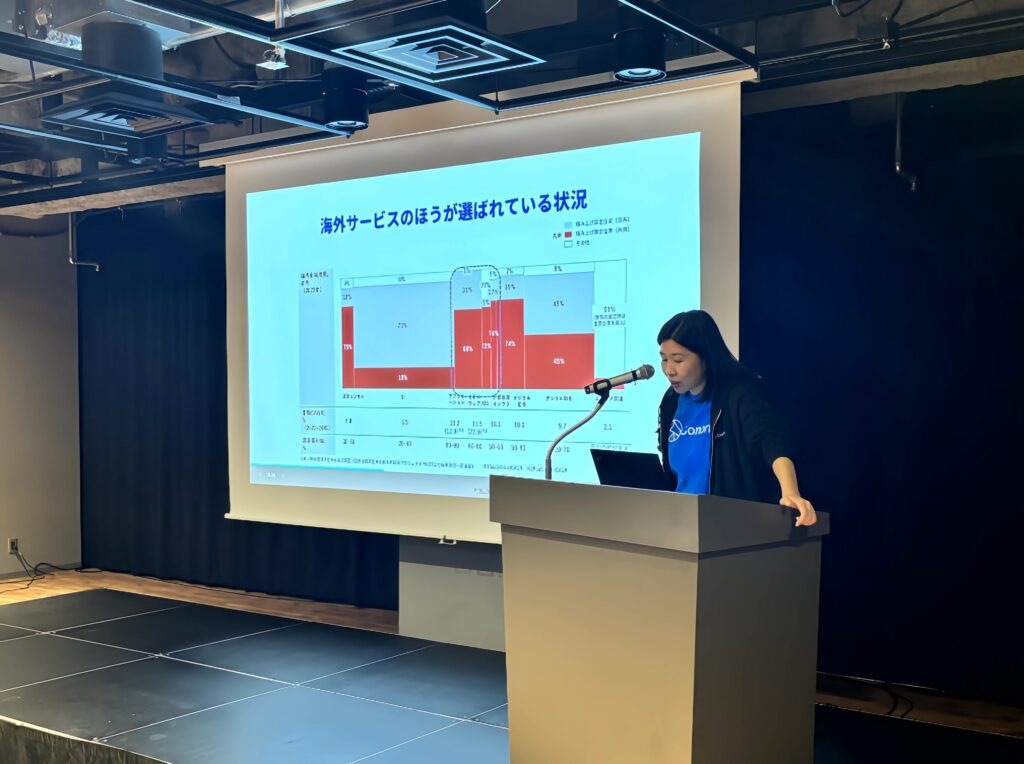

デジタル赤字が示す、「海外SaaSが選ばれる現状」

井上氏は、経済産業省が公表しているデジタル赤字に関するレポートを参照しながら、国内市場において外資系サービスが選ばれる傾向について言及しました。

デジタル赤字は2024年時点で約6.6兆円に達しており、2035年には18兆円規模まで拡大する見通しとされています。

「外資系サービスが選ばれている背景には、ミドルウェアやIaaSなど、もともと外資系が多数を占めるカテゴリがあるという構造的な要因もあります。ただ、それだけでなく、こうした差を生む大きな要因のひとつに『セキュリティ』があると考えています」(井上氏)

ユーザー企業の意識変化―「日本製だから安心」への疑問

ユーザー企業のセキュリティチェック業務を支援する中で、「よく分からない日本の会社のSaaSは、セキュリティ面が不安で使えない」という声を耳にする機会が増えていると井上氏は話します。

この5〜6年で大企業を中心にグローバルSaaSの利用が進んだ結果、「日本製かどうか」ではなく、「グローバル水準のセキュリティを満たしているか」が、SaaS選定における重要な判断軸へと変化してきているとのことです。

なぜ海外SaaSのセキュリティレベルは高いのか

海外SaaSのセキュリティレベルが高い背景には、SaaSへの投資額の差や、市場構造そのものの違いがあると井上氏は指摘しました。

欧米では、ユーザー企業がSaaSに求めるセキュリティ要件の水準が非常に高く、日本では「高い要求レベル」とされる内容が、海外では「できていて当たり前」の前提条件として扱われています。

そのため、スタートアップであっても、基本的なセキュリティ対策に加え、SOC2などの第三者認証を取得しているケースが一般的です。

「初期段階からセキュリティ投資を積み重ねてきた海外SaaSが日本市場に参入することで、国内SaaS、特にスタートアップは、セキュリティ面で大きな差をつけられた状態で競争を強いられることになります」(井上氏)

「情報を出さない国内SaaS」が静かに選択肢から外れていく

近年、国内外のSaaS企業を中心に、「個別のセキュリティチェックシートには回答しない」という動きが見られるようになっています。ただし、海外SaaSの場合は、SOC2レポートなどを通じて十分なセキュリティ情報を公開していることが前提となっています。

一方、日本では最低限の簡易シートのみを提供し、それ以上の情報開示を行わないケースも少なくありません。その結果、ユーザーから「それでは安心して使えない」と判断され、比較検討の土俵にすら上がれなくなるリスクがあります。

井上氏は、「セキュリティに向き合わないことが、気づかないうちに自社の競争機会を奪っていく」と警鐘を鳴らしました。

国内SaaSが対応すべきセキュリティ対策

海外SaaSに大きな差をつけられている中、国内SaaSはどのような対策に取り組むべきなのでしょうか。翁氏・井上氏の登壇内容をもとに、対応すべきポイントをカテゴリ別に整理します。

①認証の取得による信頼性の担保

まず挙げられたのが、第三者認証の取得による信頼性の担保です。ISMS(ISO27001)やPマークは、情報セキュリティや個人情報保護に一定水準で取り組んでいることを対外的に示す有効な手段となります。特に組織規模が小さい段階の方が、手間やコストを抑えて取得しやすい点も指摘されていました。

また、クラウドサービスを提供するSaaSでは、ISO27017/27018といったクラウドに特化した認証も検討対象となります。

さらに、大企業向けや政府系案件、グローバル展開を視野に入れる場合には、ISMAPの取得も将来的な選択肢として挙げられました。

②技術的なセキュリティ対策(予防・検知)

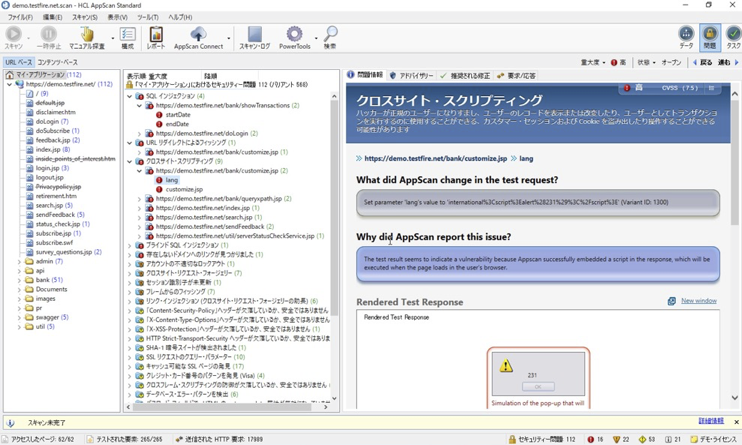

次に重要なのが、システムそのものを守るための技術的対策です。WAFの導入やアプリケーションに対する脆弱性診断は、できるだけ早い段階から定期的に実施することが望ましいとされました。

また、攻撃を完全に防ぐことは難しいため、侵入を前提とした異常検知の体制を整えておくことも重要なポイントです。

あわせて、利用しているOSSやライブラリを把握するためのSBOM(Software Bill of Materials)の考え方も紹介され、サービスを構成する要素を可視化することで、サプライチェーン全体のリスク管理につなげる必要性が示されました。

③ガバナンス・運用ルールの整備

日本のSaaSで課題になりやすい点として挙げられたのが、運用面におけるガバナンスです。具体的には、本番環境(AWS/GCP)の権限管理や、顧客データの閲覧範囲の制御が不十分なケースが多いとされています。誰が、どこまでの情報にアクセスできるのかを明確に定義し、適切に管理することが重要であるとのことでした。

また、再委託が可能な業務・不可能な業務を整理し、「見えてよい情報の範囲」をあらかじめ定義しておくことも、ガバナンス強化のポイントとして挙げられました。

これらの対策は、すべてを一度に実施するものではありません。事業フェーズや顧客層に応じて、できるところから段階的に積み重ねていくことが、国内SaaSにとって現実的かつ重要な取り組みだと言えるでしょう。

前編のまとめ

レポート前編では、近年のセキュリティインシデントを背景としたユーザー企業のSaaS選定の変化や、SaaS事業者が実施すべきセキュリティ対策を整理しました。

続くレポート後編では、本記事で整理した「SaaS事業者が取り組むべきセキュリティ対策」を前提に、強化したセキュリティをいかにユーザーにわかりやすく伝え、選定や商談を前に進める力へと変えていくかを解説します。

上場SaaS企業であるシャノンの取り組みや、セキュリティチェックシート対応の効率化事例をもとに、セキュリティの透明性を競争力へとつなげるための具体的なアクションを見ていきます。

関連リンク

ITreview SaaSセキュアチェックに関するお問い合わせはこちら

投稿 【セミナーレポート】前編:なぜ今、「安心して使えるか」がSaaS選定の分岐点になったのか― ユーザー企業の意識変化の背景を読み解く は ITreview Labo に最初に表示されました。

]]>投稿 EDRを入れても安心できない?情シス担当者の“運用疲れ”を防ぐ3つの工夫を解説! は ITreview Labo に最初に表示されました。

]]>しかし、EDRにはアラート過多の問題や運用の属人化といった課題があり、ツールの選定や運用を誤ってしまうと、最悪の場合、重要な脅威を見逃すリスクすら引き起こしてしまいます。

本記事では、EDRの基本的な役割を整理したうえで、情シス担当者の運用疲れを防ぐ3つの工夫を中心に、実践的な改善策を徹底解説していきます!

この記事を読むだけで、EDR運用の全体像と失敗しない考え方を把握できるため、日々のセキュリティ対応に悩む担当者にとっては必見の内容です!

EDRとは?基本的な概要を確認

EDR(Endpoint Detection and Response)とは、エンドポイント(PCやサーバー)へのサイバー攻撃を検知し、迅速に対応するためのセキュリティ対策手法のことです。

近年、サイバー攻撃の巧妙化によって従来のウイルス対策では、防御できない脅威が増加しており、このような状況に対応するのがEDRシステムと呼ばれるものです。

EDRは、リアルタイムで監視する機能や高度な解析機能を備えているため、エンドポイントにおける不審な活動を早期に発見および対応することを目的としています。

具体的な活用事例としては、未知のマルウェアを検出できることで、感染拡大を防ぐための対策や内部不正による情報漏えいの兆候を早期に発見することができます。

▶ 関連記事:EDRとは?主な機能や導入メリット・選び方までわかりやすく解説!

EDRの導入が重要視される理由

- サイバー攻撃の手段が高度化した

- ゼロトラストの考え方が普及した

- インシデントの重要性が高まった

サイバー攻撃の手段が高度化した

EDRの導入が重要視される理由の1つ目としては「サイバー攻撃の手段が高度化した」というものが挙げられます。

特に、近年のサイバー攻撃は単純なウイルス感染だけではなく、ランサムウェアの登場や標的型攻撃など、より巧妙かつ複雑な攻撃手法が増加してきています。

従来のアンチウイルスソフトでは防御できない攻撃が増加するなか、EDRはエンドポイント上の不審な挙動を検知し、迅速な対応を可能にするため、多くの企業で導入が進んでいます。

ゼロトラストの考え方が普及した

EDRの導入が重要視される理由の2つ目としては「ゼロトラストの考え方が普及した」というものが挙げられます。

ゼロトラストとは「すべてのアクセスを信用しない」という前提のもと、ネットワークの内外を問わず、常に監視・検証するセキュリティモデルのことです。

リモートワークの普及にともない、従来のセキュリティ対策では、内部端末からの脅威を防ぐことが難しくなっているため、エンドポイント単位での監視と対応が重要になっています。

インシデントの重要性が高まった

EDRの導入が重要視される理由の3つ目としては「インシデントの重要性が高まった」というものが挙げられます。

サイバー攻撃が発生した際に迅速な原因分析と対応が求められる中、EDRは攻撃の痕跡を詳細にログとして記録するため、適切なインシデント対応を支援します。

従来のセキュリティ対策では、攻撃の痕跡を見つけるのが困難でしたが、EDRを導入することで不正アクセスの経路や被害範囲を特定しやすくなるため、セキュリティレベル向上につながります。

EDRを導入しても安心できない3つの理由

- ①:アラート過多に陥ってしまう

- ②:属人化リスクを抱えてしまう

- ③:検知と防御を混同してしまう

①:アラート過多に陥ってしまう

EDRを導入しても安心できない理由の1つ目としては「アラート過多に陥ってしまう」という点が挙げられます。

EDRはエンドポイントの挙動を詳細に監視する仕組みであるため、検知精度が高い反面、通知数が非常に多いという特徴があります。実際には、すべてのアラートが重大インシデントにつながるわけではなく、業務アプリの挙動や設定起因の誤検知も多く含まれるのです。

この状態が続くと、情シス担当者は日常的に大量のアラート確認を強いられ、重要なアラートとそうでないものの判断に疲弊してしまいます。その結果、確認が形骸化し、本当に対応すべき脅威を見逃すリスクが高まる点が、EDR導入後も安心できない大きな要因となっています。

②:属人化リスクを抱えてしまう

EDRを導入しても安心できない理由の2つ目としては「属人化リスクを抱えてしまう」という点が挙げられます。

EDRの管理画面やログ分析には一定の専門知識が求められるため、特定の担当者しか運用できない状態になる傾向があります。その結果、夜間や休日の対応が一部の情シス担当者に集中したり、担当者不在時に適切な判断ができなかったりと、運用体制そのものが脆弱化してしまいます。

さらに、異動や退職が発生した場合、運用ノウハウが引き継がれず、ブラックボックス化するケースも少なくありません。このように、EDRが作業者である人間に依存した状態になってしまうと、せっかくツールを導入しているにもかかわらず安心できないという状況が生まれてしまいます。

③:検知と防御を混同してしまう

EDRを導入しても安心できない理由の3つ目としては「検知と防御を混同してしまう」という点が挙げられます。

EDRは、あくまで脅威の兆候を検知し、調査や対応を支援するための仕組みであり、自動的にすべての攻撃を防ぐツールではありません。しかし、現場では「EDRを入れたから大丈夫」という認識が先行し、初動対応の遅れや判断ミスが発生することがしばしばあります。

特に、対応フローが整備されていない場合にいたっては、アラートを確認しただけで対応が止まり、被害が拡大するケースも珍しくありません。このように、EDRの役割を正しく理解しておらず、検知=防御と誤解してしまうことが、導入後も安心できない原因のひとつとなっています。

情シス担当者の”運用疲れ”を解消する3つの工夫

- ①:すべてを情シスで抱え込まない

- ②:アラートを減らす前提で運用する

- ③:外部リソースの活用を前提にする

①:すべてを情シスで抱え込まない

情シス担当者の運用疲れを解消する工夫の1つ目としては「すべてを情シスで抱え込まない」という点が挙げられます。

EDRのアラート対応や判断をすべて情シスが担う前提で運用してしまうと、日常業務に加えて常時監視が求められ、担当者の負担は際限なく増えてしまいます。その結果、精神的な疲弊や対応品質の低下を招くケースも少なくありません。

役割分担や判断基準をあらかじめ整理し、一次対応と最終判断を切り分けることで、情シスが常に最前線に立ち続ける状態を避けることができます。運用を「個人の頑張り」に依存させない設計が、疲れにくい体制づくりの第一歩となります。

②:アラートを減らす前提で運用する

情シス担当者の運用疲れを解消する工夫の2つ目としては「アラートを減らす前提で運用する」という点が挙げられます。

特に、EDRを導入した直後は、検知精度の高さゆえに大量のアラートが発生しやすく、すべてを確認しようとすると大きな負担になります。しかし実際には、すべてのアラートに同じ対応を求める必要はなく、本当に重要なアラートにだけ注視すべきです。

重要度の高いアラートとそうでないものを整理し、誤検知をチューニングによって抑制することで、確認すべき情報量を大幅に減らすことができます。アラートを「我慢して見る」のではなく「見るべきものだけ残す」発想が運用疲れの解消につながります。

③:外部リソースの活用を前提にする

情シス担当者の運用疲れを解消する工夫の3つ目としては「外部リソースの活用を前提にする」という点が挙げられます。

少人数体制の情シスが、24時間365日すべてのアラートを監視し、高度な分析と迅速な対応を行うことは現実的とはいえません。それにもかかわらず、内製だけで完結させようとすると、担当者の負担はすぐに限界に達してしまうでしょう。

そのため、SOCやMDRなどの外部サービスを活用し、監視や初期分析を任せることで、情シスは本来注力すべき判断や社内調整に集中できます。外部の力を前提にした運用設計こそが、長期的に疲れず続けられるEDR運用を実現する鍵となります。

EDR運用改善のポイント整理

ここまで解説してきたとおり、EDRは導入そのものよりも、その後の運用設計によって効果が大きく左右されるセキュリティ対策です。運用が属人的であったり、アラート対応が整理されていなかったりすると、情シス担当者の負担が増えるだけでなく、セキュリティレベルそのものも低下してしまいます。

一方で、運用の考え方を少し見直すだけでも、EDRは「負担の大きいツール」から「安心を支える仕組み」へと変わります。完璧を目指すのではなく、無理なく続けられる仕組みを作ることが重要です。

特に意識すべきポイントは「誰が・どこまで・どのレベルで対応するのか」をあらかじめ明確にし、アラートは見るべきものだけに絞り、必要に応じて外部のリソースを前提に組み込むということです。

| 観点 | 改善前の状態 | 改善後の状態 |

|---|---|---|

| 運用体制 | 情シスがすべて対応 | 役割分担が明確 |

| アラート対応 | 全件確認・手動判断 | 優先度別に対応 |

| ナレッジ管理 | 属人化・ブラックボックス | ルール化・共有 |

| 監視体制 | 内製で常時対応 | 外部活用を前提 |

| 担当者負荷 | 負担が大きく疲弊しやすい | 無理なく継続が可能 |

このように、EDR運用は「高度な設定」よりも現実的な運用設計が何より重要です。情シス担当者が疲弊せず、かつインシデント時には確実に機能する体制を整えることが、EDR導入の価値を最大化するポイントだといえるでしょう。

SaaSのセキュリティ評価ならITreviewの『SaaSセキュアチェック』がおすすめ!

アイティクラウドの提供する『SaaSセキュアチェック Pro』では、SaaSの導入時および導入後のセキュリティ評価を効率化し、標準化された評価項目をもとに、対象のSaaSのセキュリティ対応状況を一元管理することが可能です。

これまで、SaaSベンダーとのセキュリティチェックシートのやり取りは担当者の負担が大きく、SaaS導入の足枷となっていました。こうしたセキュリティ評価ツールを導入することで、SaaSのセキュリティリスクを軽減できるだけでなく、業務の効率化や生産性の改善を図ることができるでしょう。

まとめ:現実的な運用体制の構築が不可欠!

本記事では、EDRの基本的な役割を整理したうえで、情シス担当者の運用疲れを防ぐ3つの工夫を中心に、実践的な改善策を徹底解説していきました。

EDRは、高い検知力というメリットがある一方で、アラートの過多や運用の属人化といった注意点もいくつか存在するため、無理なく続けられる仕組み作りが何より重要です。

運用を成功させるには、記事で紹介してきたような、役割分担やアラートの整理、外部リソースの活用といった工夫を行うことで、担当者の負担を軽減することができます。

本記事を参考に、ぜひ自社に合ったEDR運用体制を見直してみてはいかがでしょうか?

投稿 EDRを入れても安心できない?情シス担当者の“運用疲れ”を防ぐ3つの工夫を解説! は ITreview Labo に最初に表示されました。

]]>投稿 【ウイルス対策だけでは守れない?】いま流行の“会社を狙うサイバー攻撃”とは?主要5類型の事例と対策を解説! は ITreview Labo に最初に表示されました。

]]>特に昨今のサイバー攻撃は、その攻撃手法が多様化を極めており、従来のようなウイルス対策ソフトだけでは、人・運用・取引関係の隙を突く攻撃を防げない事例が相次いで報告されています。

本記事では、近ごろ特に被害が拡大している対企業に向けたサイバー攻撃の代表的な事例を取り上げ、攻撃の概要や仕組み、実際の事件や具体的な対策方法までを網羅的に解説していきます!

この記事を読むことで「なぜセキュリティ対策が必要なのか?」や「何から手を付けるべきか?」を経営・実務の両面から理解することができます。情セキ担当者や経営者は必見の内容です!

▶ 関連記事:【2025年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!

なぜ企業のセキュリティ対策が重要なのか?

企業のセキュリティ対策は、今まさに経営存続に関わる最重要課題となっており、背景としては主に「サイバー攻撃件数の増加」と「億単位の甚大な経済損失」という2つの理由が挙げられます。

①:サイバー攻撃の件数は年々増加している

近年のサイバー攻撃は、生成AIに関わる技術革新の影響もあってか、年々その件数は右肩上がりで増加しているのが実情です。

警察庁が発表した「令和6年サイバー犯罪の情勢」によると、2023年のサイバー犯罪検挙件数は過去最多を更新しており、前年からさらに増加しています。なかでも、ランサムウェア攻撃やフィッシング詐欺が急増しており、企業規模を問わず標的となってしまうケースが多数報告されています。

さらに、総務省の調査によれば、企業1社あたりの年間に受ける不正アクセス件数は数万件規模に到達しており、こうした報告からも、サイバー攻撃がより身近な脅威として常態化していることがわかります。

②:億単位の甚大な経済損失が発生している

サイバー攻撃による被害は、単なるシステムの停止にとどまりません。実際には企業にとって甚大な経済損失を与えています。

IPA(独立行政法人情報処理推進機構)の「情報セキュリティ白書2025」によると、国内企業におけるサイバー攻撃の被害額は1件あたり数億円規模に達するケースも珍しくなく、ランサムウェアによる身代金の要求やシステム復旧費、そこに訴訟や賠償金が加わることで被害額はさらに膨れ上がります。

また、経済産業省の調査によれば、情報漏洩1件あたりの平均損害額は約6億円規模という試算が発表されており、セキュリティ対策を怠った場合、企業は巨額なコスト負担を強いられていることがわかります。

なぜサイバー攻撃の標的が企業に集中するのか?

- ①:金銭化しやすく被害単価が大きい

- ②:業務の停止が経営リスクに直結する

- ③:クラウドの普及で攻撃対象が拡大した

- ④:サプライチェーン全体が攻撃対象になる

- ⑤:ウイルスを仕込まなくても攻撃が成立する

結論から言えば、企業は「最も効率よく金になる攻撃対象」だからです。個人を狙う詐欺とは異なり、企業を攻撃することにより、攻撃者はさまざまなメリットを得ることができます。

特に、BtoB企業では「絶対に止めてはいけない業務」や「守らなければならない顧客情報」が多く蓄積されているため、攻撃者にとっては極めて都合のよい環境となってしまうわけです。

①:金銭化しやすく被害単価が大きい

個人を狙った詐欺や不正行為では、被害額は数万円から数十万円にとどまるケースが一般的ですが、企業を標的にした場合、数千万円から数億円規模の金銭被害が一度に発生する可能性があります。

特に、ランサムウェアやビジネスメール詐欺などのケースでは、単なる身代金や不正送金にとどまらず、業務停止による売上損失や復旧にかかるコスト、顧客対応コストなどが連鎖的に発生します。

このように、一度の攻撃で複数の損失が重なる構造は、攻撃者にとって効率が良く、その結果、攻撃者は「成功確率 × 金銭的リターン」を重視し、個人よりも企業を狙う判断を下しているのが実情です。

②:業務の停止が経営リスクに直結する

企業活動の多くは、基幹システム(メールソフト、会計ソフト、受発注システムなど)のIT基盤によって成り立っており、業務が停止すること=すなわち事業そのものが機能しなくなることを意味します。

特にBtoB企業では、月末処理や納期対応など、止められない業務タイミングが明確に存在するため、攻撃者は「支払わなければ復旧できない」や「取引先に影響が出る」といった圧力をかけてきます。

このように、企業は対応にかかる時間が長くなるほど損失が拡大する構造を持っているため、冷静な状況判断が難しくなり、結果として攻撃者の要求に応じてしまうケースが多くなっているわけです。

③:クラウドの普及で攻撃対象が拡大した

クラウドの普及によって場所を問わず業務が行えるようになった一方で、企業のあらゆる情報はインターネット経由でアクセス可能となり、攻撃者から見た入口は大幅に増加しているのが実情です。

特に、多要素認証のないIDとパスワードだけで利用できるサービスが増えたことで、攻撃者はマルウェアを送り込まなくても、認証情報を奪うだけで簡単に侵入できる環境が整ってしまいました。

このように、テクノロジーの進化による利便性と引き換えに、従来までのような境界防御が機能しにくくなった現代のIT構造こそが、攻撃者が企業を集中的に狙う要因のひとつといえるでしょう。

④:サプライチェーン全体が攻撃対象になる

現代の企業活動のほとんどは、自社単独では完結せず、外部の委託先やクラウド事業者、業務システムベンダーや主要な取引先など、多数の組織や企業との連携によって成り立っているといえます。

こうした状況のなかで、攻撃者はセキュリティ対策が強固な大企業をいきなり正面から狙うのではなく、比較的対策が弱そうな取引先企業を踏み台として侵入するケースが増加しているのです。

その結果「自社は直接攻撃されていないのに被害を受ける」という事態が発生しており、他社のセキュリティ水準が自社のリスクに直結する構造が、企業全体を常に攻撃対象にしているわけです。

⑤:ウイルスを仕込まなくても攻撃が成立する

従来のサイバー攻撃といえば、ウイルスやマルウェアを侵入させる手法が長らく主流となってきましたが、昨今の攻撃では、人為的なミスや設定の穴を突く攻撃が多用されるようになっています。

多い事例としては、標的型攻撃メールやビジネスメール詐欺、アカウント乗っ取りやヘルプデスクを狙ったなりすまし詐欺など、人間による誤操作や誤った判断を起点とする攻撃が急増しています。

そして、これらの攻撃は正規のメールやログインを装うため、ウイルス対策ソフトでは検知できないケースが多く、結果として「対策しているつもり」の企業ほど被害に遭いやすい状況が生まれています。

企業を狙った流行りのサイバー攻撃【主要5類型】

- ①:ランサムウェア攻撃

- ②:サプライチェーン攻撃

- ③:アカウント乗っ取り

- ④:ビジネスメール詐欺

- ⑤:内部不正による情報漏えい

①:ランサムウェア攻撃

ランサムウェア攻撃とは、企業のPCやサーバー内のデータを暗号化し、データの復旧と引き換えに金銭を要求する攻撃のことです。近年では、データを暗号化するだけでなく、事前に情報を盗み出し、身代金を要求するという、二重脅迫型の被害拡大が主流になっています。

この攻撃の厄介な点は、あえて侵入から発動までに一定のタイムラグを設けることで、社内ネットワーク全体に被害を広げてから一気に暗号化するという点です。そのため、気が付いたときには、すでに基幹システムやバックアップ環境まで影響を受けているケースも少なくありません。

ランサムウェア攻撃の事例

実際に起きた事件としては、2024年に発生したKADOKAWAグループのランサムウェア被害が有名でしょう。ロシアに拠点を置く「BlackSuit」と名乗る犯行グループによって、同社の『ニコニコ動画』をはじめとする複数のサービスが長期間の停止に追い込まれたうえ、サイトに登録していた25万人以上の個人情報が漏洩したことで、連日ニュースを騒がせました。結果、24億円もの特別損失が計上され、利用者の信頼失墜を招いた事件として、セキュリティの重要性を世間に知らしめる出来事となりました。

▶ 参考:KADOKAWA、サイバー攻撃で特損36億円 補償・復旧に (日本経済新聞)

ランサムウェア攻撃の対策

ランサムウェア攻撃の対策として有効なのが、EDR(Endpoint Detection and Response)の導入です。EDRを利用することにより、不審な権限昇格や横展開、暗号化の挙動の検知などが可能となるため、感染端末を即座に隔離することができます。

次に不可欠となるのでが、バックアップデータを分離して運用することです。例えば、データの保存先を本番環境とは別のネットワークに設定したり、定期的な復元テストを実施したりすることで、バックアップまで暗号化される事態を防ぐことができます。

最後に見落とされがちなのが、初動対応手順の明文化です。ランサムウェアの発覚時には、誰が判断するのか、ネットワークを切断するのか、いつ社外に連絡するのかを定めておくことが、被害の最小化につながります。ツールの導入とあわせて、机上訓練やインシデント対応フローの整備までを行って、初めて実効性のある対策といえるのです。

②:サプライチェーン攻撃

サプライチェーン攻撃とは、標的となる企業そのものではなく、その企業と取引関係にある関連会社や委託先などを踏み台として侵入する攻撃のことです。自社のセキュリティが強固であっても、取引先の脆弱性を突かれることで、間接的に被害を受けてしまう点が特徴です。

この攻撃の厄介な点は、侵入経路が「正規の取引」に偽装されているため、社内のセキュリティ対策をすり抜けやすいという点にあります。特に、システム更新を通じてマルウェアが配布されるケースでは、異常に気が付かないまま被害が拡大するケースも珍しくありません。

サプライチェーン攻撃の事例

実際に起きた事件としては、2020年に発覚した米国IT企業SolarWinds社のサプライチェーン攻撃が有名でしょう。同社が提供するネットワーク管理ソフト「Orion」の正規アップデートにマルウェアが仕込まれ、それを導入した米国政府機関や大手企業、ITベンダーなど約18,000組織が影響を受けました。この事件では、米国財務省や商務省などの政府機関までもが侵害され、国家安全保障上の問題にまで発展しました。従来の境界型防御の限界が世界的に認識されるきっかけとなった大事件といえるでしょう。

▶ 参考:SolarWindsサプライチェーン攻撃 (フォーティネット)

サプライチェーン攻撃の対策

サプライチェーン攻撃への対策として有効なのが、XDRなどの振る舞い検知型セキュリティの導入です。こうしたツールの導入により、正規のソフトウェアを装った不審な挙動や内部での横展開を早期に検知し、被害拡大を防ぐことができます。

ツールの導入と並んで重要なのが、自社だけ守れば良いという考えを捨てることです。現代のセキュリティにおいては、取引先や委託先を含めたサプライチェーンの全体像を把握し、どこにリスクが存在するのかを可視化することが対策の出発点となります。

また、インシデント発生時の連絡体制や対応方針を事前に定めておくことも大切です。サプライチェーン攻撃は初動対応の遅れが被害の拡大に直結するため、平時からのルール整備と訓練を含めて対策を講じる必要があります。加えて、取引先に対する定期的なセキュリティチェックシートの提出を求めるなど、契約段階からセキュリティ要件を盛り込むことが重要です。

③:アカウント乗っ取り

アカウント乗っ取りとは、利用しているIDやパスワードを不正に入手し、正規ユーザーになりすまして社内システムやクラウドサービスへ侵入する攻撃のことです。フィッシングメールや過去の情報漏えいデータなどを起点として発生するケースが多く、近年急増しています。

この攻撃の厄介な点は、不正アクセスの一種ではあるものの、システム的には「正規のログイン」として処理されてしまう点です。そのため、ウイルス対策ソフトやファイアウォールでは検知されにくく、長期間にわたって攻撃者の侵入に気が付かないケースも少なくありません。

アカウント乗っ取りの事例

実際に起きた事件としては、2022年に発生したUberのアカウント乗っ取り被害が有名でしょう。この事件では、攻撃者が従業員の認証情報を入手したうえで、多要素認証(MFA)の通知を大量に送り付ける「MFA疲労攻撃」を仕掛け、承認させることに成功しました。結果として、社内のSlackやクラウド管理画面、開発関連システムなどに不正アクセスされ、内部情報が閲覧可能な状態となりました。マルウェア感染をともなわず、認証情報と人の操作だけで侵入が成立した事件として大きく報道されました。

▶ 参考:ウーバーも被害に システム侵入「仲介人」の手口と対策 (日本経済新聞)

アカウント乗っ取りの対策

アカウント乗っ取りの対策として有効なのが、多要素認証(MFA)ツールの導入と適切な運用です。単にMFAを導入するだけでなく、プッシュ通知の連打を防ぐ設定や、条件付きアクセスを併用することで、不正なログイン試行を抑止できます。

次に重要になってくるのが、管理者アカウントを分離して運用することです。日常業務用のアカウントと管理者権限を持つアカウントを分けて運用することで、パスワードなどの認証情報が漏えいした場合でも、被害範囲を最小限に抑えることができます。

最後に欠かせないのが、ログインログの監視とアラートの設定です。通常とは異なる国や時間帯からのアクセス、短時間での大量ログイン失敗などを検知できるようにしておくことで、被害を早期に発見できます。以上の技術対策とあわせて、フィッシングへの注意喚起や教育を継続的に行うことが、実効性のあるアカウント乗っ取り対策につながります。

④:ビジネスメール詐欺

ビジネスメール詐欺とは、経営者や取引先、上司などになりすましてメールを送信し、不正な送金指示によって金銭をだまし取る攻撃のことです。ウイルスやマルウェアなどは一切使わず、メールの文面と業務フローの隙だけを突いて被害が成立するのが大きな特徴です。

この攻撃の厄介な点は、システム的には「正規のメールや正規の送金操作」として処理されてしまうため、被害の発覚が遅れやすい点です。その結果、気が付いたときにはすでに多額の金銭が海外の口座へと送金されており、取り返すのが困難になってしまったという事態に陥りがちです。

ビジネスメール詐欺の事例

実際に起きた事件としては、2019年に発覚したFacebookのビジネスメール詐欺被害が有名でしょう。同社は、取引先になりすました偽の請求メールを信じてしまい、約2年間にわたって合計1億ドル以上(日本円で100億円超)を不正送金していたことを公表しました。また国内でも、上場企業や医療法人、地方自治体関連団体などが相次いで被害を公表しており、企業規模や業種を問わず発生している攻撃であることが分かっています。どのような企業でも被害者になり得る現実を示しているといえるでしょう。

▶ 参考:Google and Facebook duped in huge ‘scam’ (BBC)

ビジネスメール詐欺の対策

ビジネスメール詐欺の対策として有効なのが、メールセキュリティ製品や訓練ツールの導入です。これにより、なりすましや不審な差出人を検知しやすくなります。また、SPFやDKIMといったメール認証技術を正しく設定することも重要です。

ツールと並んで重要になるのが、送金に関わる業務フローの見直しを行うことです。具体的には、高額送金が発生する場合には、メールだけで判断せず、電話やチャットなどの別経路での確認を徹底することで、被害を未然に防ぐことができます。

加えて、経理・財務部門を中心とした定期的な注意喚起と訓練も欠かせません。特に「至急」や「極秘」といったキーワードが出た場合に立ち止まる文化を組織として醸成することで、リスクを事前に摘むことができます。ツール導入と運用ルール、従業員の意識改革までをセットで行ってこそ、詐欺に対する実効性のある対策といえるでしょう。

⑤:内部不正による情報漏えい

内部不正による情報漏えいでは、企業の従業員や元従業員、業務委託先など、正規のアクセス権限を持つ内部関係者によって情報が流出してしまいます。外部からのサイバー攻撃とは異なり、業務上正当な操作として行われるケースが多いため、不正が検知されにくいのが特徴です。

この問題の厄介な点は、悪意を持った犯行はもちろん、操作ミスやルール違反といった過失によっても発生する点にあります。例えば、業務データを私用クラウドに保存したり、誤って社外にメール送信したりといった行為が重大な流出につながるケースも珍しくありません。

内部不正による情報漏えいの事例

実際に起きた事件としては、2014年に発覚したベネッセコーポレーションの個人情報漏えい事件が有名でしょう。この事件では、同社の業務委託社員が顧客データベースに不正アクセスし、約3,500万件もの個人情報を持ち出して名簿業者に売却していたことが明らかになりました。被害規模の大きさから社会的な注目を集め、ベネッセは多額の補償費用を負担することになったほか、企業のブランドにも深刻な影響を与えました。内部管理の甘さが重大な経営リスクに直結することを象徴する出来事といえます。

▶ 参考:空前の2300万件漏洩、いま教訓にすべき2014年の「内部犯行事件」 (日経クロステック)

内部不正による情報漏えいの対策

内部不正による情報漏えいの対策として有効なのが、DLP(Data Loss Prevention)製品の導入です。例えば、USBメモリへのコピーや私用クラウドへのアップロード、社外メールへの添付といった操作を監視することで、情報の持ち出しを防ぐことができます。

次に重要になってくるのが、アクセス権限の最小化(最小権限の原則)を徹底することです。業務に必要な範囲だけアクセスを許可し、担当者の部署異動や退職時には、速やかに権限を見直し、修正することで、不正や事故のリスクを最小限に抑えることができます。

加えて、従業員への教育とルール整備も欠かせません。情報の取り扱いに関する社内規程を明確にし、定期的な研修や注意喚起を行うことで「知らなかった」や「うっかりしていた」といった過失を減らすことができます。技術対策と運用ルール、そして従業員の意識向上までを一体で進めてこそ、内部の情報漏えいに対する実効性のある対策といえるでしょう。

SaaSのセキュリティ評価ならITreviewの『SaaSセキュアチェック』がおすすめ!

アイティクラウドの提供する『SaaSセキュアチェック Pro』では、SaaSの導入時および導入後のセキュリティ評価を効率化し、標準化された評価項目をもとに、対象のSaaSのセキュリティ対応状況を一元管理することが可能です。

これまで、SaaSベンダーとのセキュリティチェックシートのやり取りは担当者の負担が大きく、SaaS導入の足枷となっていました。こうしたセキュリティ評価ツールを導入することで、SaaSのセキュリティリスクを軽減できるだけでなく、業務の効率化や生産性の改善を図ることができるでしょう。

まとめ:従業員一人ひとりのリテラシー向上が不可欠!

本記事では、近ごろ特に被害が拡大している対企業に向けたサイバー攻撃の代表的な事例を取り上げ、攻撃の概要や仕組み、実際の事件や具体的な対策方法までを網羅的に解説していきました。

紹介してきた実際の事例からもわかるように、昨今のサイバー攻撃は、人間の判断ミスや運用の隙を突くような巧妙なやり口に進化してきており、その手法も多様化と複雑化を極めています。

各種ツールの導入はもちろん大切ですが、それ以上に、従業員一人ひとりがセキュリティに対するリテラシーを高めることで、組織全体で会社の資産を守っていこうとする文化の醸成が重要です。

本記事を参考に、ぜひ今一度、自社のセキュリティ対策やインシデント発生時の対応フローを見直すことで、リスクに強い体制を築いてみてはいかがでしょうか?

▶ 関連記事:【2025年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!

投稿 【ウイルス対策だけでは守れない?】いま流行の“会社を狙うサイバー攻撃”とは?主要5類型の事例と対策を解説! は ITreview Labo に最初に表示されました。

]]>投稿 【無料で使えるSaaSは本当に安全?】企業利用における無料サービスの危険性と意外な落とし穴とは? は ITreview Labo に最初に表示されました。

]]>一見すると非常に便利なようにも思える無料プランの数々ですが、とりわけ企業での利用においては、その中に潜むセキュリティリスクと継続性のリスクを正しく理解することが不可欠です。

なぜなら、無料で使えるサービスの多くは、障害時の保証がなかったり、ログの保存期間が短かったりといった様々な制約があり、使い方を誤ってしまうと、情報漏洩や業務停止などの重大なリスクを引き起こしてしまう可能性があるからです。

本記事では、無料のクラウドサービスが安全ではない理由の解説に加えて、企業が誤解しやすいポイントや無料製品にありがちな失敗事例など、現場担当者に役立つポイントを徹底解説していきます!

この記事を読むだけで、無料のサービスに潜む危険性や安全な使い方までの全体像を把握することができるため、コストとセキュリティの両立に悩む情報システム担当者にとっては必見の内容です!

【結論】無料で使えるサービスは安全とは言えない!

結論から言えば、SaaSやクラウドサービスの無料プランは「まずは使ってもらって価値を感じてもらう」ための提供形態であり、可用性やサポート、損害補償までを約束するものでは到底ありません。

これは、製品やプランそのものの善し悪しに関わらず、ビジネスモデルの性質から起こることであって、特に企業での利用においては、製品の利便性と責任の所在を区別して判断する必要があります。

無料プランは原則お試し用

多くの無料サービスは「お試し用」あるいは「マーケティング目的」で提供されており、機能・容量・サポートが制限されているケースが一般的です。また、有償プランへのアップセルを前提として提供されているため、ミッションクリティカルな業務には不向きな前提条件を抱えていることが多いです。

例えば、無料プランの多くには、ログの保存期間が短く過去の操作履歴が追えない、SLA(サービス品質保証)が明示されておらず障害時の補償がないなどといった構造的な制約があります。IPAが公表するクラウドサービス安全利用の手引きでも「サービスの内容とリスクの事前確認は利用者側の責任である」として、その重要性が指摘されています。

利用者側の責任が問われる

また、内閣サイバーセキュリティセンター(NISC)が発信しているガイダンスでは、クラウドサービスの利用にあたっては、仕様や約款などの変更点を確認し、必要に応じて事業者に問い合わせることが求められています。これらは裏を返せば「仕様変更が頻繁なサービスでは利用者側の監視と判断が不可欠」であるということにほかなりません。

特に企業利用では、情報漏洩や業務停止時の損害の責任は誰が負うのかという問題が常に付いて回ります。無料だからといって安全だと短絡的に判断するのではなく、無料のサービスを利用する場合は「どの業務にどこまでの範囲で利用するのか」適切な利用のためのルール設計が重要といえるでしょう。

無料サービスで企業が誤解しやすい3つの落とし穴

- ①:障害や停止などで「保証がある」という思い込み

- ②:仕様や規約などは「変更されない」という思い込み

- ③:支援やサポートは「なんとかなる」という思い込み

①:障害や停止などで「保証がある」という思い込み

無料のサービスで企業が誤解しやすいポイントの1つ目は「無料でもビジネス用途ならそれなりに保証されるだろう」という思い込みです。

多くの無料プランでは、サービス停止時の補償やサポートを否定する旨の利用規約が明文化されているケースが多く、システム停止時は業務が滞ってしまうリスクが存在します。

例えば、システム障害により業務が停止したり、データが消失したりといった場合であっても、事業者側からの補償は期待できないものと考えた方が良いでしょう。また、問い合わせ窓口すら用意されていないケースや返信まで数日かかるといったサービスも多くあります。

一般的なSaaSの利用規約には「サービスは現状有姿(As is)で提供される」や「いかなる損害についても事業者は責任を負わない」といった文言が盛り込まれており、特に無料プランではその傾向が顕著です。IPAのクラウド安全利用ガイドでも、利用者は提供条件からリスクを許容できるか確認すべきだとされていますが、規約やSLAを読まずに使い始める企業は少なくありません。

②:仕様や規約などは「変更されない」という思い込み

無料のサービスで企業が誤解しやすいポイントの2つ目は「無料だけど頻繁な仕様変更はそこまで起こらないだろう」という思い込みです。

こちらも実際には、無料プランは有償プランに比べて仕様変更やサービス終了のリスクが高い傾向にあり、突然の機能制限やAPI廃止に振り回される運用リスクが存在します。

例えば、業務で使っているダッシュボードやアラート機能が仕様変更により利用できなくなってしまった場合には、短期間で代替手段を用意しなければならず、開発や運用の現場では、無料サービスの前提が変わることによる隠れた移行コストがしばしば問題になっています。

NISCのクラウドガイダンスでも、クラウド事業者側の仕様変更や約款変更がある場合には、変更内容と業務への影響を利用者側で確認することが重要だと述べられています。ただし、無料プランでは、そもそも変更の事前通知が十分でないケースも見られ、ある日を境にログの出力機能が削減されたり、保存期間が短縮されたりといったリスク事例もしばしば耳にします。

③:支援やサポートは「なんとかなる」という思い込み

無料プランで企業が誤解しやすいポイントの3つ目は「困ったときには問い合わせすればなんとかなるだろう」という思い込みです。

無料プランのなかには、メールやチャットでの有人サポートや電話サポートを提供していない製品も多く、トラブル発生時には、自己解決しか選択肢がない状況も珍しくありません。

例えば、障害が発生したときの切り分けや、ログの調査のやり方、各種設定のベストプラクティスなどが分からず、社内にいる限られたメンバーが情報を探し回ることになります。無料のサービスに過度に依存したワークフローはセキュリティ事故の温床になりかねません。

総務省のクラウドセキュリティガイドラインでは、クラウドサービスを安全に提供・利用するためには、事業者と利用者がそれぞれの役割を果たすことが重要だと述べられています。しかし、無料サービスでは、事業者側がユーザー企業との個別コミュニケーションに十分なコストをかけられないため、双方向的なコミュニケーションが難しいというのが実情です。

無料サービスで企業が陥りがちな実際のトラブル事例

- ログが残っていないため原因調査ができない

- 保存期間の問題で法令や規制に対応できない

- 障害や仕様の変更で業務が一時的に停止する

ログが残っていないため原因調査ができない

無料サービスの利用で起こりがちなトラブルの1つ目としては「ログ保存期間の短さによってインシデント調査ができない」という事例が挙げられます。

多くの無料サービスでは、保存される監査ログや操作履歴が数日〜数週間に限定されていることがあります。特にセキュリティ事故は、発生から発覚まで時間がかかることも多く「不正アクセスに気付いた時にはすでにログが削除されていた」という状況は珍しくありません。

社内から「なぜこのファイルが削除されたのか」や「誰が設定を変更したのか」といった疑問が出ても、証拠が残っていなければ原因究明は困難です。証跡が残らないサービスに依存した監査体制の脆弱性は、コンプライアンスの観点から見ても大きな問題になります。

保存期間の問題で法令や規制に対応できない

無料サービスの利用で起こりがちなトラブルの2つ目としては「法令や業界ガイドラインが求めるログ保存期間を満たせない」という事例が挙げられます。

例えば、金融分野では、取引履歴や監査ログを一定期間保管することが法令で定められており、こうしたルールは、医療や行政分野でも類似の要求があります。こうした業種で30日分しかログを保持しない無料サービスに重要なデータを預けるのは、現実的な選択肢とは言えません。

また最近では、取引先や親会社からサプライチェーン全体のセキュリティ水準をチェックされるケースも増えています。ログ保存期間が要件を満たしていないことが判明すると「このサービスを使っているなら取引範囲を限定する」といったビジネス上の制約を受ける恐れもあります。

障害や仕様の変更で業務が一時的に停止する

無料サービスの利用で起こりがちなトラブルの3つ目としては「サービス障害や仕様変更によって業務が一時停止してしまった」という事例が挙げられます。

例えば、チームで使っている無料のタスク管理ツールが突如ダウンし、1日中アクセスできない状況を想像してみてください。バックアップもエクスポートもしていなければ、誰が何を担当していたのか分からなくなり、最悪プロジェクト全体が停止してしまう可能性だってあります。

無料プランでは、こうした緊急事態に対する補償や個別対応を期待することは難しく、復旧を待つしかない状況に陥りがちです。無料プランを利用する場合は、単一のサービスに依存した業務プロセスの停止リスクを前提として、代替手段やバックアップを用意しておく必要があります。

無料サービスでも安全に使える製品はある?

結論から言えば「無料でも安全か?」という問いに対しては「一律にYES/NOで答えることはできない」というのが答えです。

なぜなら「どの要素について安全と言えるのか?」や「その前提でどこまでの業務に利用するのか?」を議論する必要があるからです。そしてこれは、技術面の安全性だけでなく、ガバナンス面を含めたトータルリスクを評価したうえで、自社のポリシーを満たしているかを判断する必要があります。

技術的な安全性とサービスの安全性は別軸で評価すべき

まずはじめに「無料でも安全」という考え方は、特定の条件を満たす場合にのみ成り立つ「極めて限定的な安全性の概念」だと考えるべきです。ここで言う「安全」とは、暗号化や認証方式などの技術的な安全性だけでなく、継続性や可用性、サポート体制や証跡管理といった運用面を含めた総合的な概念です。

例えば、E2EE(エンドツーエンド暗号化)メッセンジャーのような製品は、送信者と受信者の端末間でのみ復号できる仕組みであるため、通信路の秘匿性は期待することができます。一方で、メッセージの保存期間やログの取得範囲、障害発生時の復旧や問い合わせ対応などは、サービスごとに大きくバラつきがあります。

このように、企業利用の観点では、技術的なセキュリティとサービスそのものの安全性を切り分けて評価する多面的な見方が欠かせません。E2EEであれば何でも安全というわけではなく、何が守られていて、何が守られていないのかを具体的に把握したうえで、利用する範囲を慎重に定めることが重要です。

自己責任で利用するという言葉の意味を正しく理解しよう

一見ありきたりなようにも思えますが、無料で使えるサービスの利用規約には、しばしば「利用は自己責任で行うものとします」という一文が含まれている場合があります。しかしこれは、企業で使う場合「事故で生じた損害や責任などの一切はサービスを利用した企業が負担する」ということにほかなりません。

例えば「なぜこのデータが消えたのか」や「どの時点で誰が誤操作したのか」を問われたとき、無料サービスの仕様上、十分なログが残っていなければ、説明責任を果たすことはできません。結果として、リスクの大部分は利用者側が負うことになる自己責任型の構図となり、その是非を判断するのは利用者自身です。

そして、この構図をコントロールする唯一の手段が社内ルールや運用ポリシーです。具体的には「無料サービスでは機密情報を扱わない」や「重要データは必ずバックアップを取得する」といった運用上のルールを事前に定義しておくことで、自己責任を組織としてマネジメントすることができるでしょう。

無料サービスを使うときの注意すべきポイントは?

無料サービスの公開情報を確認する

まずは、公式に公開されている情報をどこまで読み込めるかが出発点です。トップページだけでなく、サービスのトラストページや利用規約などから、以下の情報を一通り確認することが重要です。

| 必ず確認しておくべき公開情報 |

|---|

| 会社概要・運営者情報 |

| 利用規約・プライバシーポリシー |

| セキュリティに関するページ |

| コンプライアンスに関するページ |

| 有料プラン・無料プランの機能比較 |

| データ削除・エクスポートについての説明 |

| 障害情報・ステータスページ・更新履歴 など |

そのうえで「公開情報からわかること」と「公開情報からはわからないこと」を切り分けておくと、後々のリスクの判断がしやすくなります。こうした最低限の確認を怠っている企業も珍しくはないため、必ず確認するようにしましょう。

無料サービスの公開情報からわかること

公開情報は「このサービスに何の業務をどこまで任せてよいか」を考えるための土台になります。特に、以下のような項目は、公式サイトや利用規約、プライバシーポリシーなどから、ある程度までは読み取ることができます。

| 運営主体の情報 | 所在地や連絡先は明示されているか |

| 個人による運営か法人による運営か | |

| 想定される利用目的 | 商用利用可か個人利用のみか |

| 禁止されている用途はあるか | |

| 無料プランの制限内容 | ユーザー数やアカウント数に制限はあるか |

| 利用できる回数やデータ容量に制限はあるか | |

| データの取り扱いに関して | どのようなデータを収集するか (入力データ / ログ / クッキーなど) |

| どのようにデータを取り扱うか (第三者提供 / 広告利用の有無など) | |

| セキュリティ・コンプライアンス | 認証方式の対応状況 (SSO / 二要素認証の有無) |

| 外部認証の取得状況 (ISO / SOCの取得の有無) | |

| サポート体制・問い合わせ窓口 | 無料プランにサポートは含まれるか |

| 問い合わせ窓口は設置されているか |

無料サービスの公開情報からはわからないこと

一方で、どれだけ公開情報を読み込んでも、外部からは見えない領域も少なくありません。特に、以下のような項目は「原則わからない」と考えておいた方が安全です。今の規約は問題なくとも、将来的な規約がどうなるかは外部からはわかりません。

| 内部統制の実態 | 非公開の内部統制ルールや運用の状況 |

| 権限管理や職務分掌がどこまで遵守されているか | |

| 監査結果の詳細 | 公表されていない監査報告書の全文 |

| 報告書内の具体的な指摘事項や是正内容 | |

| 環境固有の情報 | 自社テナントやアカウントの個別の設定値 |

| 管理者がどこまで本番データにアクセスできるか | |

| トラブル対応の優先度 | 障害発生時に優先して対応する機能や復旧にかかる時間 |

| 重大インシデントと判断されないレベルの小さな障害の扱い | |

| 将来的な変更の可能性 | いつどのタイミングで料金や利用規約が変わるのか |

| どの機能が急に廃止・縮小される可能性があるのか |

SaaSのセキュリティ評価なら?ITreviewの『SaaSセキュアチェック』がおすすめ!

SaaSやクラウドサービスのセキュリティ評価なら、アイティクラウド株式会社が提供する『SaaSセキュアチェック Pro』がおすすめです。このセキュアチェックでは、SaaSの導入時および導入後のセキュリティ評価を効率化し、標準化された評価項目をもとに、対象のSaaSのセキュリティ対応状況を一括で取得・管理することが可能です。

これまで、SaaSベンダーとのセキュリティチェックシートのやり取りは担当者の負担が大きく、SaaS導入の足枷となっていました。こうしたセキュリティ評価ツールを導入することで、SaaSのセキュリティリスクを軽減できるだけでなく、業務の効率化や生産性の改善を図ることができるでしょう。

無料サービスの個別の問い合わせは不可

セキュアチェックの方針としては「無償プランに対する個別のベンダー照会(問い合わせ)は不可」としており、公開されている情報の確認・整理・転記に限定して対応を行っています。

弊社では、公開情報を「企業が自社のリスクを自己判断するために必要となる最低限の一次情報」と位置付けています。本サービスは、その公開情報の整備・可視化に特化し、非公開情報の確認や詳細な条件調整については「契約で解決していただく」という役割分担を推奨しています。

| 対応不可の無料プランの問い合わせ例 |

|---|

| ベンダー公式の公開情報を収集・整理してほしい (トラストページ、利用規約、プラポリ、機能比較、公開FAQ など) |

| 公式の公開情報から“分かること/分からないこと”を仕分けしてほしい (SLA有無、監査ログ可否、認証機能 など) |

個別の問い合わせ対応が難しい5つの理由

- ①:契約上の前提の問題

- ②:回答責任の所在の問題

- ③:有償版との差別化の問題

- ④:継続性と再現性の確保の問題

- ⑤:リスクの適切な配分の問題

個別のベンダー照会を非対応とする理由は、以下の通りです。

①:契約上の前提の問題

無償プランは保証しない前提で提供されているため、ベンダー側に回答義務は通常ありません。当社が第三者として照会しても、正確性や完全性を担保する回答は得られないことが多いです。

②:回答責任の所在の問題

ベンダーからの口頭かつ非公式での回答は、将来の変更や解釈違いが発生し得ます。誤情報の伝達リスクや責任の錯綜を避けるため、一次情報は公開ドキュメントに限定しています。

③:有償版との差別化の問題

仕様詳細・監査報告・SLA・個別見解などは、有償契約で初めて入手できる差別化資産であります。無償の前提で“有償相当の回答”を期待するのは、モデルとしての齟齬が生じます。

④:継続性と再現性の確保の問題

個別照会は、どうしても担当者依存・非再現的になりがちです。公開情報ベースなら、引用・保全・更新トラッキングが可能で、社内監査や将来の説明にも耐えることができます。

⑤:リスクの適切な配分の問題

企業は公開情報で判断し、受容できない不確実性は契約(有償)で低減するのが原則です。無償のまま不確実性を低減することは、ビジネス上とても困難なことなのです。

無料サービスでよくある質問|Q&A

Q:無料でも通信を暗号化していれば安全ですよね?

A:いいえ。

HTTPSなどの通信の暗号化は「やっていて当たり前の前提条件」であって「それだけで安全」とは到底いえません。暗号化で守ることができるのは、対象の端末からサービスの入口までの通信経路だけです。

Q:会社が小さいから狙われる心配は少ないですよね?

A:いいえ。

会社の規模が小さいことと狙われにくいことは、あまり関係がありません。むしろ、最近のサイバー攻撃の多くは、いきなり本社システムを狙うのではなく、セキュリティが弱そうな取引先や中小企業が狙われる傾向にあります。

Q:トラブル発生時は誰が助けてくれますか?

A:無償プランのサポートは限定的な場合がほとんどです。

無償プランのサポートは、個別に問い合わせても回答までに時間がかかったり、返信がなかったりすることが多いため、過度な期待は厳禁です。いざというときは「自分たちで何とかする」という前提で使用するのが無難でしょう。

まとめ:重要なのは“会社としての線引き”

本記事では、無料のクラウドサービスが安全ではない理由の解説に加えて、企業が誤解しやすいポイントや無料製品にありがちな失敗事例など、現場担当者に役立つポイントを徹底解説していきました。

無料のサービスは、コストをかけずに業務を効率化できるという大きなメリットがある一方で、その安全性については、利用者側が負うべき責任として、ある程度のリスクは許容することが求められます。

- どのような業務に使用してよいのか

- どの用途までなら使用してよいのか

- 使う前にどの公開情報を確認するのか

無料のサービスを利用する際には、あらかじめ利用のルールと線引きをしっかりと決め、公開情報のチェックから、受け入れられる範囲を明確にすることが重要です。

そして、どうしても不確実性を受け入れられない領域については、無料のサービスに任せるのではなく、契約にもとづく有償サービスでリスクを下げるのが鉄則です。

無料の便利さを上手に活かしながら「どこから先は契約で守るべきか」という境界線を、会社としてキチンと決めておくことが、これからのSaaS活用には求められるのではないでしょうか。

セキュリティ用語ミニ解説

利用規約

サービス利用の前提条件を定める基本契約文書です。ユーザーの権利義務、禁止事項、責任制限、知的財産・データ取扱、料金・解約/停止、準拠法・裁判管轄などを規定します。特に、改定手続(通知方法・発効日)と事前同意の扱い、事業者の変更権限と免責範囲などは必ず確認するようにしましょう。

約款

不特定多数との取引に用いる定型契約条項の総称です。適用範囲・料金・免責・準拠法・紛争解決等を定め、個別交渉なく一律適用されるのが特徴です。特に、サービスを導入する企業側は、変更権限や通知方法を確認し、受容できない条項がないかを事前に点検することが重要です。

SLA

Service Level Agreement(サービス品質保証)の略称です。稼働率、応答・復旧目標、サポート体制(窓口・優先度)、測定方法や除外条件、違反時の救済(クレジット等)を定めます。無償プランでは未提供や参考値が多いため、対象範囲・測定定義・例外などを必ず確認するようにしましょう。

監査ログ

だれが・いつ・どこから・何を操作したかを記録する証跡です。評価指標としては、改ざん耐性(書換防止/署名)、時刻同期、保持期間、出力粒度(管理操作・認証/権限変更・データ閲覧/削除)やエクスポート可否などがあり、ログによってインシデント対応や不正調査、法令/監査での再現性を担保することができます。

プライバシーポリシー

事業者が行う個人情報の取り扱い方針です。個人情報の取得・利用目的・保存期間・第三者提供・共同利用・国外移転、安全管理措置、開示/訂正/削除手続、問い合わせ窓口等を示します。クッキー/行動計測の扱いと同意・撤回方法、改定時の通知と発効などは必ず確認するようにしましょう。

多要素認証

ログイン時の認証方法として、2つ以上の要素を組み合わせて本人確認を行う仕組みです。パスワードだけでなく、スマホアプリの承認やワンタイムコード、ICカードや指紋認証など、パスワードが漏えいしたとしても、追加の要素がなければログインすることができないため、なりすましや不正アクセスのリスクを大幅に低減することができます。

IPアドレス接続制限

あらかじめ許可したIPアドレスの通信だけを受け付ける仕組みです。会社拠点やVPN経由のアドレスなど、許可するIPアドレスを事前に設定しておくことで、不正な場所からのアクセスを遮断することができます。また、IDやパスワードが盗まれたとしても、許可されていないネットワークからはそもそもシステムに接続することができないため、リモート攻撃に対する防波堤としての役割を果たします。

パスワード堅牢性

パスワードに設定する文字列の複雑性を表す言葉です。パスワードの設定においては、他者に類推されにくい複雑なパスワードにすることが重要です。例えば「123456」や「password」のような単純な文字列は、攻撃者が使うリストやプログラムであっという間に突破されてしまうため危険です。そのため、パスワードを十分な長さにしつつ、英大文字・小文字・数字・記号を混ぜて作ると安全性が高まります。

特権管理者と一般ユーザーの違い

「特権管理者」とは、ユーザーの追加や権限の変更、システム設定の変更やログの閲覧など、システム全体へ影響を及ぼす強力な操作ができるユーザーを指します。一方の「一般ユーザー」は、自分の業務に必要な範囲だけ操作できるよう権限が絞られているユーザーを指します。適切な権限設定を行うことで、誤操作やアカウントの乗っ取りが発生した場合でも、システム全体ではなく限定的な範囲に被害を抑えることができます。

投稿 【無料で使えるSaaSは本当に安全?】企業利用における無料サービスの危険性と意外な落とし穴とは? は ITreview Labo に最初に表示されました。

]]>投稿 セキュリティ事故ってどれくらい損するの?実際にあった中小企業の被害事例を解説! は ITreview Labo に最初に表示されました。

]]>特に中小企業ほど、人的リソースの不足により技術的なセキュリティ対策が遅れがちであるため、攻撃者にとっては格好の標的となりやすく、被害を受けた場合の事業への影響も甚大です。

本記事では、中小企業におけるセキュリティ事故の被害額や実際の被害事例の解説に加えて、そこから学ぶ最低限とるべき対策についても詳しく解説していきます!

この記事を読むことで、中小企業に起こりがちなセキュリティ事故の全体像を把握し、自社に適した対策を検討するためのヒントを得ることができるでしょう!

中小企業のセキュリティ被害額の実態

中小企業がセキュリティ事故によって被る損害額は、規模や業種によって異なりますが、平均的な被害額は数百万円から数千万円に及ぶことが多いです。

例えば、独立行政法人情報処理推進機構(IPA)が発表した『情報セキュリティ白書』によると、中小企業のセキュリティ事故による平均被害額は約1,000万円とされています。この金額には、業務停止による売上損失や、顧客情報漏洩に伴う賠償金、復旧費用などが含まれます。

さらに、ランサムウェア攻撃の場合、身代金の要求額が数百万円に達することもあり、これに加えてシステム復旧費用や信用回復のためのマーケティング費用が発生するため、中小企業にとっては非常に深刻な被害です。最悪の場合には、事業継続が困難になるケースも少なくありません。

中小企業のセキュリティ被害額の内訳

セキュリティ事故による被害の内訳と発生する費用については、主に以下のような項目に分けられます。

| 項目 | 内容 | 平均費用(目安) |

|---|---|---|

| 顧客情報の漏洩 | 顧客データの流出にともなう賠償金や信用回復のための費用 | 500万円~1,000万円 |

| 業務停止の損失 | サイバー攻撃によるシステム停止や業務中断による売上損失 | 300万円~500万円 |

| 復旧対応の費用 | システムの復旧やデータの復元にかかる費用 | 200万円~400万円 |

| 身代金の支払い | ランサムウェア攻撃による身代金の要求額 | 100万円~300万円 |

| 法的対応の費用 | 訴訟や法的責任にともなう弁護士費用 | 100万円~200万円 |

企業の規模や業種によって異なりますが、上記のような費用は中小企業にとっては非常に大きな負担となります。特に、顧客情報漏洩による信用失墜は、長期的な売上減少や顧客離れを引き起こす可能性があります。

また、業務停止による損失は、製造業やサービス業など、日々の業務が売上に直結する業種においては特に深刻な問題です。このような被害を最小化するためにも、最低限のセキュリティ対策は必要不可欠というわけです。

実際にあった中小企業のセキュリティ被害事例

- 株式会社イセトー:ランサムウェア攻撃の被害事例

- 株式会社ベルソニカ:不正アクセス攻撃の被害事例

- 株式会社マリンネット:SQLインジェクション攻撃の被害事例

株式会社イセトー:ランサムウェア攻撃の被害事例

京都市に本社を置く印刷/データ処理業の株式会社イセトーは、2024年5月26日、同社のサーバーや端末がランサムウェアに感染し、システムが暗号化される重大インシデントを公表しました。

この攻撃の特徴は、自社だけでなく、同社が扱っていた多数の委託先データまで影響が拡大したことで、一部の報道によると150万件規模の個人情報が外部流出した可能性が指摘されています。

ランサムウェアの被害は、直接的なデータの暗号化だけでなく、業務委託先の信用問題にも発展するため、委託元と委託先の双方でサプライチェーンを意識したセキュリティ対策が不可欠です。

特に、受託業務に大量データが集中しがちな中小企業は、攻撃者にとって“高い価値を持つデータの集積点”となりやすく、優先的な標的になりうるという現実を強く浮き彫りにしました。

▶ 出典:ランサムウェア被害の発生について|株式会社イセトー

株式会社ベルソニカ:不正アクセス攻撃の被害事例

静岡県にある自動車部品メーカーの株式会社ベルソニカは、2023年9月に発生した不正アクセスによって、社員・元社員・取引先などの個人情報1,035件が流出した可能性を公表しました。

同社の発表によると、9月22日にサーバーへの不正侵入を検知し、調査の結果、取引先担当者467件と社員および元社員568件の情報が持ち出された可能性があることが判明しました。

流出した情報には、氏名や住所、生年月日や電話番号、メールアドレスなど、個人を特定できる項目が多分に含まれているということで、管理体制の脆弱性が指摘された事件となりました。

特に製造業では、工場停止が甚大な損害に直結するため、攻撃者にとっては魅力的な標的です。中小規模の部品メーカーにおいても、セキュリティ対策が必須であることを示した事例といえます。

株式会社マリンネット:SQLインジェクション攻撃の被害事例

Webサイトの運営やオンラインサービスの提供を行う株式会社マリンネットでは、2024年の上半期に第三者からのサイバー攻撃である、SQLインジェクション攻撃を受けたことを公表しています。

SQLインジェクションとは、Webサービスやアプリケーションなどの入力フォームに悪意あるコードを注入することで、データベースに対して不正な操作を行う古典的なサイバー攻撃手法のことです。

SQLインジェクションは古典的な攻撃手法でありながら、フレームワークの更新不足や入力チェックの欠如、適切なWAFの未導入などの理由で、現在も有効に機能してしまうことがあります。

今回のマリンネットの公表では、流出件数や停止期間などの詳細は明かされていませんが、中小規模のWeb企業でも、技術的な脆弱性を狙った攻撃は日常的に発生していることがわかります。

▶ 当サイトへの不正アクセスによるメールアドレス流出の可能性に関するお詫びとお知らせ|マリンネット

中小企業が最低限やるべきセキュリティ対策5選

- ①:パスワード管理を徹底する

- ②:ファイアウォールを設定する

- ③:ソフトウェアの更新を定期的に行う

- ④:データバックアップを定期的に行う

- ⑤:従業員へのセキュリティ教育を行う

①:パスワード管理を徹底する

中小企業が最低限やるべきセキュリティ対策の1つ目としては「パスワード管理を徹底する」という方法が挙げられます。パスワードは企業の情報資産を守るための最初の防御線であり、定期的な更新や類推されにくい文字列の設定など、適切に管理することが重要です。

特に中小企業では、パスワードの使い回しや共有アカウントの乱用が弱点になりがちです。昨今では、中小企業を踏み台に大企業のサーバーへと侵入し、不正アクセスや情報流出に繋がってしまうケースが多いため、必ず対策しておきたい項目と言えます。

▶ 解決できるサービス:パスワード管理アプリ

パスワード管理アプリとは、ユーザーが複数のオンラインサービスやクラウドサービス、Webサイトなどに登録している各種パスワードを安全に管理するためのツールです。

パスワード管理アプリの導入によって、ユーザーが使用するパスワードを一元管理し、パスワードを自動生成したり、暗号化して保存したり、あるいはサイトごとに異なる強力なパスワードを使用するための手助けをします。

②:ファイアウォールを設定する

中小企業が最低限やるべきセキュリティ対策の2つ目としては「ファイアウォールを設定する」という方法が挙げられます。ファイアウォールはネットワーク内外の通信を監視し、不正なアクセスをブロックすることができるため、非常に重要かつ初歩的なセキュリティ対策です。

特に中小企業では、外部からの攻撃に対するセキュリティ防御が不十分な場合が多いため、ファイアウォールの導入は必須と言えます。さらに、定期的な設定の見直しやバージョンの更新などを行うことで、最新の脅威にも対応することができます。

▶ 解決できるサービス:セキュリティソフト

セキュリティソフトとは、コンピュータやスマートフォン、タブレットなどのデバイスをウイルスやマルウェア(悪意のあるソフトウェア)から守るためのソフトウェアです。

セキュリティソフトの導入によって、デバイスに侵入してくる危険なプログラムを検出し、削除したり、隔離したり、またはその動作を防止したりすることができるため、企業のデバイスを保護するためには欠かせないツールです。

③:ソフトウェアの更新を定期的に行う

中小企業が最低限やるべきセキュリティ対策の3つ目としては「ソフトウェアの更新を定期的に行う」という方法が挙げられます。おろそかになりがちなソフトウェアのアップデートですが、セキュリティホールを修正し、最新の脅威に対応するために重要な役割を果たします。

例えば、OSやアプリケーションの更新を怠ってしまうと、既知の脆弱性を悪用されるリスクが高まります。こうした脆弱性を放置してしまうと、企業のネットワークやデータが攻撃の対象となる可能性が高まってしまうため、忘れずに更新しましょう。

▶ 解決できるサービス:セキュリティ診断サービス

セキュリティ診断サービスとは、企業や個人のITシステムのセキュリティ状態を評価し、潜在的な脆弱性やリスクを発見して対策を講じるための専門的なサービスです。

セキュリティ診断サービスでは、一般的には専門のセキュリティエキスパート(ホワイトハッカー)が診断を実施するものであり、診断の結果をもとに社内に潜むセキュリティリスクを評価し、それぞれのリスクに合った改善策を提案します。

④:データバックアップを定期的に行う

中小企業が最低限やるべきセキュリティ対策の4つ目としては「データバックアップを定期的に行う」という方法が挙げられます。クラウドストレージや外部のハードディスクにデータのバックアップを保存することは、万が一のデータ消失に備えるための重要な施策です。

例えば、ランサムウェア攻撃やハードウェアの故障、物理的な災害などによって大切なデータが失われた場合でも、あらかじめバックアップを取っておくことで迅速な復旧が可能です。これにより、業務停止のリスクを最小限に抑えることができます。

▶ 解決できるサービス:クラウドバックアップツール

クラウドバックアップツールとは、ローカル環境にある社内のデータをインターネット上の「クラウド」にバックアップするためのツールやサービスのことです。

ローカルのハードディスクや物理的なストレージデバイスではなく、インターネットを介してリモートのサーバーにデータを保存することで、万が一の事態が発生した場合でもデータ損失のリスクを大幅に軽減することができます。

⑤:従業員へのセキュリティ教育を行う

中小企業が最低限やるべきセキュリティ対策の5つ目としては「従業員へのセキュリティ教育を行う」という方法が挙げられます。標的型の攻撃が流行している昨今、従業員一人ひとりがセキュリティ意識を高く持つことは、企業全体の防御力を高めるためには必要不可欠です。

例えば、フィッシング詐欺やマルウェア感染を防ぐためには、従業員が攻撃手口を理解し、適切に対応できるスキルを身につける必要があります。訓練によって、怪しいファイルやURLを開くなど、人的ミスによるセキュリティ事故を防ぐことが可能です。

▶ 解決できるサービス:セキュリティ意識向上トレーニング

セキュリティ意識向上トレーニングとは、社員や関係者が日常業務で直面するサイバー脅威を理解し、安全な行動を取れるようにするための教育・啓発プログラムです。

一見するとアナログな手法に見えてしまいますが、近年頻発しているランサムウェア攻撃や標的型メール攻撃など、ファイアウォールやウイルス対策ソフトなどの技術対策だけでは防げない「人のミス」を減らす上では非常に効果的です。

まとめ:事故のリスクを最小化するための工夫が必要!

本記事では、中小企業に起こりがちなセキュリティ事故の被害額や実際の事例、そして、被害事例から学ぶ最低限とるべき対策について詳しく解説してきました。

セキュリティ事故は、業務停止や顧客情報漏洩といった重大なリスクをともなう一方で、対策システムの導入やバックアップ体制の構築、外部専門家の活用など、適切な対策を講じることでリスクを大幅に軽減することが可能です。

そのため、セキュリティ対策を成功させるためには、従業員への教育やシステムの定期的な見直しといった導入前の工夫が不可欠です。また、限られた予算の中で効果的な対策方法を選ぶことも重要なポイントのひとつといえます。

本記事を参考に、ぜひ自社に合ったセキュリティ対策を検討し、セキュリティ事故のリスクを最小化するための第一歩を踏み出してみてはいかがでしょうか?

投稿 セキュリティ事故ってどれくらい損するの?実際にあった中小企業の被害事例を解説! は ITreview Labo に最初に表示されました。

]]>投稿 【ウイルス対策だけで十分?】クラウド利用が増えた中堅企業が抱える新しいサイバー脅威とは は ITreview Labo に最初に表示されました。

]]>しかし、多くの中堅企業では、予算や人材の不足、セキュリティに関する知識の欠如などが原因で、十分な対策を講じることができていません。その結果、サイバー攻撃のリスクが高まり、事業継続に深刻な影響を及ぼす可能性があるのです。

本記事では、クラウド環境の普及による新しいサイバー脅威を解説するとともに、中堅企業が抱えるセキュリティ課題や、クラウド環境で必須となるセキュリティ対策について詳しく解説していきます!

この記事を読むことで、クラウド利用におけるセキュリティの重要性を理解し、適切な対策を講じるための知識を得ることがでるため、セキュリティ対策を強化したい企業にとっては必見の内容です!

クラウド利用が進む中堅企業の現状

昨今の中堅企業の現状として、業務効率化やコスト削減を目的に、クラウドサービスを導入する企業が増加しています。クラウドは、データの共有や保存、リモートワークの推進において非常に有効な手段であり、多くの企業がその利便性を活用しています。

しかし、クラウド利用が進む一方で、セキュリティ対策が不十分な企業も少なくありません。特に中堅企業では、予算やセキュリティ人材の制約から、クラウド環境のセキュリティを十分に評価せずに導入してしまうケースが多発しています。

クラウド環境下でのセキュリティ対策を軽視してしまうと、サイバー攻撃のリスクの高まりから企業の情報資産が脅かされる可能性があります。今一度、クラウド利用におけるセキュリティ対策の重要性を認識し、適切な対策を講じることが求められているのです。

▶ 関連記事:【2025年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!

①:サイバー攻撃の件数は年々増加している

近年のサイバー攻撃は、生成AIに関わる技術革新の影響もあってか、年々その件数は右肩上がりで増加しているのが実情です。

警察庁が発表した「令和6年サイバー犯罪の情勢」によると、2023年のサイバー犯罪検挙件数は過去最多を更新しており、前年からさらに増加しています。なかでも、ランサムウェア攻撃やフィッシング詐欺が急増しており、企業規模を問わず標的となってしまうケースが多数報告されています。

さらに、総務省の調査によれば、企業1社あたりの年間に受ける不正アクセス件数は数万件規模に到達しており、こうした報告からも、サイバー攻撃がより身近な脅威として常態化していることがわかります。

②:億単位の甚大な経済損失が発生している

サイバー攻撃による被害は、単なるシステムの停止にとどまりません。実際には企業にとって甚大な経済損失を与えています。

IPA(独立行政法人情報処理推進機構)の「情報セキュリティ白書2025」によると、国内企業におけるサイバー攻撃の被害額は1件あたり数億円規模に達するケースも珍しくなく、ランサムウェアによる身代金の要求やシステム復旧費、そこに訴訟や賠償金が加わることで被害額はさらに膨れ上がります。

また、経済産業省の調査によれば、情報漏洩1件あたりの平均損害額は約6億円規模という試算が発表されており、セキュリティ対策を怠った場合、企業は巨額なコスト負担を強いられていることがわかります。

クラウド環境の普及による新しいサイバー脅威

- ランサムウェア攻撃の増加

- ビジネスメール詐欺の増加

- サプライチェーン攻撃の増加

- VPNの脆弱性を狙った攻撃の増加

ランサムウェア攻撃の増加

クラウド環境の普及による新しいサイバー脅威の1つ目としては「ランサムウェア攻撃の増加」が挙げられます。ランサムウェア攻撃とは、ハッキングなどによって企業のデータを暗号化し、復旧のために身代金を要求する攻撃手法です。

特にクラウド環境では、データが集中して保存されているため、攻撃者にとっては魅力的な標的となります。ランサムウェア攻撃の増加は、企業の事業継続に深刻な影響を及ぼす可能性があるため、早急な対策が必要です。

ビジネスメール詐欺の増加

クラウド環境の普及による新しいサイバー脅威の2つ目としては「ビジネスメール詐欺の増加」が挙げられます。ビジネスメール詐欺とは、取引先や関連会社を装った偽のメールを利用して有害なURLをクリックさせ、企業の資金や情報を盗む手口です。

クラウドサービスを利用する企業では、メールを通じたコミュニケーションが増えるため、ビジネスメール詐欺のリスクが高まっています。企業の財務状況や信用に深刻な影響を及ぼす可能性があるのです。

サプライチェーン攻撃の増加

クラウド環境の普及による新しいサイバー脅威の3つ目としては「サプライチェーン攻撃の増加」が挙げられます。サプライチェーン攻撃とは、企業の取引先やパートナー会社を通じて攻撃を仕掛ける手法のことで、近年増加傾向にある攻撃手法です。

クラウド環境では、複数の企業が同じプラットフォームを利用することが多いため、サプライチェーン攻撃のリスクが高まります。企業間の信頼関係が損なわれる可能性があるため、こちらも対策の優先度が高いです。

VPNの脆弱性を狙った攻撃の増加

クラウド環境の普及による新しいサイバー脅威の4つ目としては「VPNの脆弱性を狙った攻撃の増加」が挙げられます。VPNは、リモートワーク環境でのセキュリティを確保するために利用されるツールですが、脆弱性が存在する場合、攻撃者に悪用される可能性があります。

特にクラウド環境では、VPNを通じたアクセスが増えるため、VPNの脆弱性を狙った攻撃のリスクが高まります。実際に、リモートワークが増加したコロナ禍以降では、被害の報告件数が爆発的に増えています。

中堅企業が抱えるセキュリティ課題

- 予算不足によりセキュリティ対策を実施できていない

- 人材不足によりセキュリティ教育を実施できていない

- クラウド選定でセキュリティ項目をチェックしていない

予算不足によりセキュリティ対策を実施できていない

中堅企業が抱えるセキュリティ課題の1つ目としては「予算不足によりセキュリティ対策を実施できていない」という点が挙げられます。多くの中堅企業では、限られた予算の中で業務を運営しているため、セキュリティ対策に十分な資金を割くことが難しい状況です。

人材不足によりセキュリティ教育を実施できていない

中堅企業が抱えるセキュリティ課題の2つ目としては「人材不足によりセキュリティ教育を実施できていない」という点が挙げられます。セキュリティ教育は、従業員の意識を高めるために重要ですが、専門知識を持つ人材が不足している場合、教育を実施することが難しくなります。

クラウド選定でセキュリティ項目をチェックしていない

中堅企業が抱えるセキュリティ課題の3つ目としては「クラウド選定でセキュリティ項目をチェックしていない」という点が挙げられます。クラウドサービスを選定する際に、セキュリティ項目を十分に評価しない場合、脆弱性が存在するサービスを導入してしまう可能性があります。

クラウド環境下における必須のセキュリティ対策

- ①:アクセス権限を適切に管理する

- ②:クラウド環境の監視体制を強化する

- ③:サプライチェーンの管理を徹底する

- ④:社員のセキュリティ教育を強化する

- ⑤:クラウドのセキュリティを評価する

①:アクセス権限を適切に管理する

クラウド環境では、複数のユーザーが同時にアクセスするのが一般的であるため、アクセス権限の適切な設定と管理が最重要です。例えば、従業員ごとにアクセス権限を設定し、必要最低限の権限のみを付与することで、情報漏洩のリスクを軽減できます。また、管理者権限を持つユーザーを限定することで、誤操作や不正アクセスを防ぐことも可能です。

▶ 解決できるサービス:ID管理システム

ID管理システムとは、従業員やシステムのアクセス権限を一元管理し、誰がどの情報にアクセスできるかを制御するためのツールです。製品によっては、シングルサインオン(SSO)機能や多要素認証の設定を一元管理できるものも存在しています。

②:クラウド環境の監視体制を強化する

クラウド環境では、常に動的なデータのやり取りが行われているため、リアルタイムでの監視も重要になります。例えば、クラウドサービスにおけるログデータを収集・分析することで、不審なアクセスや異常な動作を早期に検知することが可能です。これにより、攻撃の兆候を迅速に把握し、被害を最小限に抑えることができます。

▶ 解決できるサービス:CSPM(Cloud Security Posture Management)

CSPMとは、クラウド環境の設定ミスやセキュリティポリシーの不備を検出することで、そうした脆弱性を修正するためのツールです。クラウド環境では、設定ミスが原因で脆弱性が生じることが多く、これを放置すると重大なセキュリティリスクにつながります。

③:サプライチェーンの管理を徹底する

サプライチェーン攻撃とは、取引先や関連会社、パートナー企業などを通じて大企業の情報を狙う攻撃手法のことであり、クラウド環境では特に注意が必要です。例えば、取引先やパートナーが利用しているクラウドサービスのセキュリティ状況を定期的に確認し、脆弱性が存在する場合には、適宜適切な対策を講じることが重要になります。

▶ 解決できるサービス:SCMシステム(Supply Chain Management)

SCMシステムとは、サプライチェーン全体を管理し、取引先やパートナーのセキュリティ状況を監視するためのツールです。近年、サプライチェーン攻撃の増加にともない、取引先を通じたセキュリティリスクへの対応ニーズが急速に高まっています。

④:社員のセキュリティ教育を強化する

企業の従業員をピンポイントで狙い撃ちする標的型メール攻撃の増加により、最近では、従業員のセキュリティ意識の向上が大きな課題となっています。例えば、フィッシング詐欺やマルウェア感染を防ぐためには、従業員が攻撃手口を理解し、適切に対応できるスキルを身につける必要があり、人的ミスによるセキュリティ事故を防ぐことに繋がります。

▶ 解決できるサービス:セキュリティ意識向上トレーニング

セキュリティ意識向上トレーニングとは、従業員が最新の脅威に対応するスキルを身につけ、人的ミスによる情報漏洩を防ぐための教育プログラムです。従業員のセキュリティ意識が低いと、どれだけ優れたセキュリティツールを導入しても、リスクを完全に排除することは難しいです。

⑤:クラウドのセキュリティを評価する

クラウドサービスのセキュリティ項目を十分に評価することも重要なセキュリティ対策です。例えば、クラウドサービスが提供するセキュリティ機能(暗号化、アクセス制御、監視機能など)を確認し、自社の要件を満たしているかを評価する必要があります。また、第三者機関によるセキュリティ認証(ISO 27001など)を取得しているサービスを選ぶことで、より高いセキュリティを確保することが可能です。

▶ 解決できるサービス:SaaSセキュリティ評価サービス

SaaSセキュリティ評価サービスとは、クラウドベースのSaaSアプリケーションのセキュリティを評価し、リスクを軽減するためのツールです。SaaSアプリケーションは便利な代物ですが、セキュリティリスクをともなうことも多いため、定期的な評価と更新が不可欠です。

SaaSのセキュリティ評価ならITreviewの『SaaSセキュアチェック』がおすすめ!

例えば、ITcrowdの提供する『SaaSセキュアチェック Pro』では、SaaSの導入時および導入後のセキュリティ評価を効率化し、標準化された評価項目をもとに、対象のSaaSのセキュリティ対応状況を一元管理することが可能です。

これまで、SaaSベンダーとのセキュリティチェックシートのやり取りは担当者の負担が大きく、SaaS導入の足枷となっていました。こうしたセキュリティ評価ツールを導入することで、SaaSのセキュリティリスクを軽減できるだけでなく、業務の効率化や生産性の改善を図ることができるでしょう。

中堅企業のセキュリティ対策でよくある質問|Q&A

- Q:クラウドセキュリティの基本的な仕組みは?

- Q:ランサムウェア攻撃を効果的に防ぐには?

- Q:セキュリティサービスの適切な選び方は?

Q:クラウドセキュリティの基本的な仕組みは?

クラウドセキュリティの基本的な仕組みは、データの暗号化、アクセス制御、監視機能などを通じて、クラウド環境内の情報を保護することです。これにより、外部からの不正アクセスやデータ漏洩のリスクを軽減することができます。

Q:ランサムウェア攻撃を効果的に防ぐには?

ランサムウェア攻撃を防ぐためには、定期的なデータバックアップやセキュリティソフトの導入が効果的です。また、従業員に対してフィッシング詐欺の手口を教育し、怪しいメールを開かないようにすることも重要な対策と言えます。

Q:セキュリティサービスの適切な選び方は?

セキュリティサービスを選ぶ際には、企業の規模や業務内容に応じた機能を提供するサービスを選定することが重要です。例えば、クラウド環境に特化した機能を持つサービスや、導入後のサポートが充実したサービスを選ぶのが良いでしょう。

まとめ:クラウド環境下ではセキュリティの対策が必須!

本記事では、クラウド環境の普及による新しいサイバー脅威を解説するとともに、中堅企業が抱えるセキュリティ課題や、クラウド環境で必須となるセキュリティ対策について詳しく解説していきました。

クラウド環境では、従来のウイルス対策だけでは十分ではなく、ランサムウェアやビジネスメール詐欺など、新しい脅威に対応するための対策が求められていることが理解できたかと思います。

一方で、予算やセキュリティ人材の不足、クラウドサービスのセキュリティ評価などが課題となる中堅企業では、効率的かつ効果的なセキュリティ対策を講じることが何よりも重要です。

本記事を参考に、ぜひ自社に合ったセキュリティ対策を導入し、安心してクラウドを活用してみてください!

投稿 【ウイルス対策だけで十分?】クラウド利用が増えた中堅企業が抱える新しいサイバー脅威とは は ITreview Labo に最初に表示されました。

]]>投稿 【セキュリティ担当じゃなくてもわかる!】中小企業が最低限やるべきセキュリティ対策5選 は ITreview Labo に最初に表示されました。

]]>しかし、中小企業では予算や人材の制約から、十分なセキュリティ対策を講じることが難しい場合があります。その結果、攻撃の標的となりやすく、事業継続に深刻な影響を及ぼすリスクが存在します。

本記事では、中小企業が最低限やるべきセキュリティ対策を5つに絞り、それぞれの具体的な方法や注意点なども含めて徹底的に解説していきます!

この記事を読むことで、セキュリティ対策の全体像を把握し、自社に最適な対策を選定するための知識を得ることができるため、必見の内容です!

なぜ今、企業のセキュリティ対策が重要なのか?

企業のセキュリティ対策は、今まさに経営存続に関わる最重要課題となっており、背景としては主に「サイバー攻撃件数の増加」と「億単位の甚大な経済損失」という2つの理由が挙げられるでしょう。

▶ 関連記事:【2025年】いま企業が取るべきセキュリティ対策とは?最新の被害事例から企業規模別のおすすめツールまで徹底解説!

①:サイバー攻撃の件数は年々増加している

近年のサイバー攻撃は、生成AIに関わる技術革新の影響もあってか、年々その件数は右肩上がりで増加しているのが実情です。

警察庁が発表した「令和6年サイバー犯罪の情勢」によると、2023年のサイバー犯罪検挙件数は過去最多を更新しており、前年からさらに増加しています。なかでも、ランサムウェア攻撃やフィッシング詐欺が急増しており、企業規模を問わず標的となってしまうケースが多数報告されています。

さらに、総務省の調査によれば、企業1社あたりの年間に受ける不正アクセス件数は数万件規模に到達しており、こうした報告からも、サイバー攻撃がより身近な脅威として常態化していることがわかります。

②:億単位の甚大な経済損失が発生している

サイバー攻撃による被害は、単なるシステムの停止にとどまりません。実際には企業にとって甚大な経済損失を与えています。

IPA(独立行政法人情報処理推進機構)の「情報セキュリティ白書2025」によると、国内企業におけるサイバー攻撃の被害額は1件あたり数億円規模に達するケースも珍しくなく、ランサムウェアによる身代金の要求やシステム復旧費、そこに訴訟や賠償金が加わることで被害額はさらに膨れ上がります。

また、経済産業省の調査によれば、情報漏洩1件あたりの平均損害額は約6億円規模という試算が発表されており、セキュリティ対策を怠った場合、企業は巨額なコスト負担を強いられていることがわかります。

中小企業が最低限やるべきセキュリティ対策5選

- ①:パスワード管理を徹底する

- ②:ファイアウォールを設定する

- ③:ソフトウェアの更新を定期的に行う

- ④:データバックアップを定期的に行う

- ⑤:従業員へのセキュリティ教育を行う

①:パスワード管理を徹底する

中小企業が最低限やるべきセキュリティ対策の1つ目としては「パスワード管理を徹底する」という方法が挙げられます。パスワードは企業の情報資産を守るための最初の防御線であり、定期的な更新や類推されにくい文字列の設定など、適切に管理することが重要です。

特に中小企業では、パスワードの使い回しや共有アカウントの乱用が弱点になりがちです。昨今では、中小企業を踏み台に大企業のサーバーへと侵入し、不正アクセスや情報流出に繋がってしまうケースが多いため、必ず対策しておきたい項目と言えます。

▶ 解決できるサービス:パスワード管理アプリ

パスワード管理アプリとは、ユーザーが複数のオンラインサービスやクラウドサービス、Webサイトなどに登録している各種パスワードを安全に管理するためのツールです。

パスワード管理アプリの導入によって、ユーザーが使用するパスワードを一元管理し、パスワードを自動生成したり、暗号化して保存したり、あるいはサイトごとに異なる強力なパスワードを使用するための手助けをします。

②:ファイアウォールを設定する

中小企業が最低限やるべきセキュリティ対策の2つ目としては「ファイアウォールを設定する」という方法が挙げられます。ファイアウォールはネットワーク内外の通信を監視し、不正なアクセスをブロックすることができるため、非常に重要かつ初歩的なセキュリティ対策です。

特に中小企業では、外部からの攻撃に対するセキュリティ防御が不十分な場合が多いため、ファイアウォールの導入は必須と言えます。さらに、定期的な設定の見直しやバージョンの更新などを行うことで、最新の脅威にも対応することができます。

▶ 解決できるサービス:セキュリティソフト

セキュリティソフトとは、コンピュータやスマートフォン、タブレットなどのデバイスをウイルスやマルウェア(悪意のあるソフトウェア)から守るためのソフトウェアです。

セキュリティソフトの導入によって、デバイスに侵入してくる危険なプログラムを検出し、削除したり、隔離したり、またはその動作を防止したりすることができるため、企業のデバイスを保護するためには欠かせないツールです。

③:ソフトウェアの更新を定期的に行う

中小企業が最低限やるべきセキュリティ対策の3つ目としては「ソフトウェアの更新を定期的に行う」という方法が挙げられます。おろそかになりがちなソフトウェアのアップデートですが、セキュリティホールを修正し、最新の脅威に対応するために重要な役割を果たします。

例えば、OSやアプリケーションの更新を怠ってしまうと、既知の脆弱性を悪用されるリスクが高まります。こうした脆弱性を放置してしまうと、企業のネットワークやデータが攻撃の対象となる可能性が高まってしまうため、忘れずに更新しましょう。

▶ 解決できるサービス:セキュリティ診断サービス

セキュリティ診断サービスとは、企業や個人のITシステムのセキュリティ状態を評価し、潜在的な脆弱性やリスクを発見して対策を講じるための専門的なサービスです。

セキュリティ診断サービスでは、一般的には専門のセキュリティエキスパート(ホワイトハッカー)が診断を実施するものであり、診断の結果をもとに社内に潜むセキュリティリスクを評価し、それぞれのリスクに合った改善策を提案します。

④:データバックアップを定期的に行う

中小企業が最低限やるべきセキュリティ対策の4つ目としては「データバックアップを定期的に行う」という方法が挙げられます。クラウドストレージや外部のハードディスクにデータのバックアップを保存することは、万が一のデータ消失に備えるための重要な施策です。

例えば、ランサムウェア攻撃やハードウェアの故障、物理的な災害などによって大切なデータが失われた場合でも、あらかじめバックアップを取っておくことで迅速な復旧が可能です。これにより、業務停止のリスクを最小限に抑えることができます。

▶ 解決できるサービス:クラウドバックアップツール

クラウドバックアップツールとは、ローカル環境にある社内のデータをインターネット上の「クラウド」にバックアップするためのツールやサービスのことです。

ローカルのハードディスクや物理的なストレージデバイスではなく、インターネットを介してリモートのサーバーにデータを保存することで、万が一の事態が発生した場合でもデータ損失のリスクを大幅に軽減することができます。

⑤:従業員へのセキュリティ教育を行う

中小企業が最低限やるべきセキュリティ対策の5つ目としては「従業員へのセキュリティ教育を行う」という方法が挙げられます。標的型の攻撃が流行している昨今、従業員一人ひとりがセキュリティ意識を高く持つことは、企業全体の防御力を高めるためには必要不可欠です。

例えば、フィッシング詐欺やマルウェア感染を防ぐためには、従業員が攻撃手口を理解し、適切に対応できるスキルを身につける必要があります。訓練によって、怪しいファイルやURLを開くなど、人的ミスによるセキュリティ事故を防ぐことが可能です。

▶ 解決できるサービス:セキュリティ意識向上トレーニング

セキュリティ意識向上トレーニングとは、社員や関係者が日常業務で直面するサイバー脅威を理解し、安全な行動を取れるようにするための教育・啓発プログラムです。

一見するとアナログな手法に見えてしまいますが、近年頻発しているランサムウェア攻撃や標的型メール攻撃など、ファイアウォールやウイルス対策ソフトなどの技術対策だけでは防げない「人のミス」を減らす上では非常に効果的です。

セキュリティ対策を実施するときの注意点

- ①:費用対効果のバランスを考える

- ②:従業員の理解と協力を得る

- ③:継続的な見直しと改善を行う

- ④:導入前にリスクを明確化する

- ⑤:導入後の運用体制を整備する

①:費用対効果のバランスを考える

セキュリティ対策を実施するときの注意点の1つ目としては「費用対効果のバランスを考える」という点が挙げられます。中小企業では、限られた予算の中で効率的な対策を講じることが求められます。

例えば、高額なセキュリティツールを導入しても、実際の効果が期待以下であれば、コストパフォーマンスが悪化してしまいます。そのため、企業の規模や業務内容に応じた適切なツールを選定することが重要です。

また、無料のセキュリティツールを活用することで、初期費用を抑えることができます。ただし、無料ツールには機能制限がある場合が多いため、導入前に十分な検討が必要です。

②:従業員の理解と協力を得る

セキュリティ対策を実施するときの注意点の2つ目としては「従業員の理解と協力を得る」という点が挙げられます。セキュリティ対策は、企業全体で取り組むべき課題であり、従業員の協力が不可欠です。

例えば、従業員がセキュリティポリシーを理解していない場合、人的ミスによる情報漏洩のリスクが高まります。これを防ぐためには、定期的なセキュリティ教育や研修を実施し、従業員が対策の重要性を認識することが重要です。

さらに、従業員がセキュリティ対策を負担に感じてしまわないよう、使いやすいパスワード管理ツールや自動更新システムを活用することも大切なポイントのひとつです。

③:継続的な見直しと改善を行う

セキュリティ対策を実施するときの注意点の3つ目としては「継続的な見直しと改善を行う」という点が挙げられます。セキュリティの脅威は日々進化しており、一度対策を導入しただけでは不十分です。

例えば、新たなサイバー攻撃の手口が登場するたびに、既存のセキュリティ対策が無効化される可能性があります。そのため、定期的にセキュリティポリシーやツールの効果を評価し、必要に応じて改善を行うことが重要です。

また、外部のセキュリティ専門家に相談することで、最新の脅威に対応するためのアドバイスを得ることができます。これにより、企業のセキュリティ体制を常に最適化することが可能です。

④:導入前にリスクを明確化する

セキュリティ対策を実施するときの注意点の4つ目としては「導入前にリスクを明確化する」という点が挙げられます。効果的な対策のためには、まずは自社が抱えているリスクを把握することが重要です。

例えば、企業の業務内容や規模、業界などによって、直面するセキュリティリスクの種類や対策難易度は異なります。そのため、リスクアセスメントを実施し、どの部分が最も脆弱であるかを特定する必要があるのです。

また、リスクを明確化しておくことで、優先的に対策を講じるべきポイントが明らかになります。これにより、限られたリソースを効率的に活用することが可能です。

⑤:導入後の運用体制を整備する

セキュリティ対策を実施するときの注意点の5つ目としては「導入後の運用体制を整備する」という点が挙げられます。セキュリティ対策は、導入しただけでは効果を発揮せず、適切な運用体制が必要です。

例えば、セキュリティツールを導入した後に、運用ルールが曖昧な場合、従業員が正しく利用できず、効果が半減してしまいます。そのため、運用ルールを明確にし、従業員が遵守できる仕組みを整えることが重要です。

さらに、運用体制を整備することで、セキュリティ対策の効果を最大化することが可能です。例えば、定期的な監査や報告を行うことで、問題が発生した際に迅速に対応することができます。

中小企業のセキュリティ対策でよくある質問|Q&A

- Q:セキュリティ対策はどこまで必要?

- Q:無料のセキュリティツールは安全?

- Q:従業員がセキュリティを守らない場合の対策は?

Q:セキュリティ対策はどこまで必要?

基本的には、企業の規模や業務内容に応じた最低限の対策を講じることが重要です。例えば、パスワード管理やファイアウォールの設定、ソフトウェアの更新など、比較的低コストで実施可能な対策から始めることをおすすめします。

また、業界や取引先の要求に応じて、追加の対策を検討することも必要です。特に顧客情報を扱うような企業では、データ暗号化やアクセス制御の導入が求められる場合があります。

Q:無料のセキュリティツールは安全?

無料ツールは、基本的な機能を提供するものが多く初期段階の対策としては有効です。しかし、無料で使えるツールには機能制限がある場合があり、高度なセキュリティ対策が必要な場合には不十分なことがあります。

加えて、一部の無料ツールには、広告や不要なソフトウェアが含まれている場合があるため、信頼性の高い提供元からダウンロードすることが重要です。レビューや評価を確認し、慎重に選定することをおすすめします。

Q:従業員がセキュリティを守らない場合の対策は?

まず、従業員がセキュリティポリシーを守らない原因を特定することが重要です。例えば、ポリシーが複雑すぎる場合、従業員が理解しづらく、守ることが難しくなります。そのため、ポリシーを簡潔で分かりやすいものにすることがポイントです。

さらに、従業員に対して定期的なセキュリティ教育を行い、ポリシーの重要性を理解してもらうことも必要です。教育を通じて従業員がセキュリティ意識を高めることで、ポリシーを遵守する意識が向上します。

まとめ:セキュリティ対策は努力義務ではなく必須投資!

本記事では、中小企業が最低限やるべきセキュリティ対策を5つに絞り、それぞれの具体的な方法や注意点なども含めて徹底的に解説していきました。

セキュリティ対策は、企業の情報資産を守るための基本的な施策であり、事業継続性を確保するための必須投資です。一方で、費用や運用体制など、注意すべきポイントもいくつか存在します。

そのため、セキュリティ対策を成功させるためには、従業員の協力を得ることや、継続的な見直しを行うこと、さらには導入前にリスクを明確化し、適切な対策を選定することが大切になってきます。

本記事を参考に、ぜひ自社に合ったセキュリティ対策を検討し、安心して事業を展開してみてはいかがでしょうか?

投稿 【セキュリティ担当じゃなくてもわかる!】中小企業が最低限やるべきセキュリティ対策5選 は ITreview Labo に最初に表示されました。

]]>投稿 CNAPP(シーナップ)とは?最新のクラウドセキュリティ基盤を徹底解説! は ITreview Labo に最初に表示されました。

]]>近年、クラウド環境の複雑化やセキュリティリスクの増加を背景に、多くの企業で「CNAPP(シーナップ)」の導入が進んでいます。特に、DevSecOpsの普及にともない、セキュリティと開発の統合が求められるようになりました。

しかし、CNAPPには、導入コストや運用の複雑化といった課題もあり、適切なサービスを選定するためには、CNAPPの持つ機能やメリット・デメリットを正しく理解することが重要です。

本記事では、CNAPPの基本的な概要や機能、導入メリットに加えて、選び方やおすすめサービス、導入事例まで徹底的に解説していきます。

この記事を読むだけで、CNAPPの全体像をまるごと把握できるため、クラウドセキュリティの強化を検討している担当者には必見の内容です!

CNAPPとは?

CNAPP(Cloud-Native Application Protection Platform)とは、クラウド環境のセキュリティを統合的に管理するためのプラットフォームです。読み方は「シーナップ」と読みます。

重要なのは、CNAPPは単一の製品を指すものではなく、CSPM(Cloud Security Posture Management)、CWPP(Cloud Workload Protection Platform)、CIEM(Cloud Infrastructure Entitlement Management)などの機能を統合し、クラウド環境のセキュリティを包括的に管理するプラットフォームであるという点です。

主に、クラウドインフラ、アプリケーション、開発プロセス(CI/CD)を横断的に保護することを目的としたもので、クラウド環境全体の可視化やリスク管理を可能にします。特に、DevSecOpsの推進において重要な役割を果たすとして期待されており、クラウドセキュリティの新たなインフラ基盤として注目が集まっています。

CNAPPのメリット

- DevSecOpsの普及や推進につながる

- クラウド環境の全体を可視化できる

- セキュリティのリスクを低減できる

DevSecOpsの普及や推進につながる

CNAPPのメリットの1つ目としては「DevSecOpsの普及や推進につながる」というものが挙げられます。DevOpsとは、開発チームと運用チームが協力して開発を進めるアプローチであり、DevSecOpsは、そのDevOpsにセキュリティの要件を初期段階から組み込むことを指す概念です。

CNAPPの導入によって、開発プロセスの初期段階からセキュリティを組み込むことができるようになるため、このDevSecOpsを実現するための重要なポジションとして、開発担当チームとセキュリティ担当チームの間の摩擦を軽減させながら、より効率的でムダのない運用を可能にしています。

クラウド環境の全体を可視化できる

CNAPPのメリットの2つ目としては「クラウド環境の全体を可視化できる」というものが挙げられます。近年、多くの企業がSaaSやクラウドを活用するようになった結果、クラウド環境の構成や権限、リソースの全体像などが見えにくくなり、セキュリティリスクが増加しています。

CNAPPは、これらのクラウドインフラからアプリケーション、権限設定までを統合的に可視化し、セキュリティリスクを早期に発見できるソリューションです。複雑なクラウド環境を統合的に管理し、権限の最適化などセキュリティリスクを軽減するためのソリューションとして注目されています。

セキュリティのリスクを低減できる

CNAPPのメリットの3つ目としては「セキュリティのリスクを低減できる」というものが挙げられます。昨今のサイバー攻撃は、従来のマルウェア攻撃に加えて、クラウドの設定ミスや標的型メール攻撃など、論理的な脆弱性よりもヒューマンエラーに起因する穴を突く傾向にあります。

CNAPPは、これらのヒューマンエラーに起因する脆弱性や誤設定、権限の過剰付与など、クラウド環境における主要なセキュリティリスクを検出し、是正する機能を備えています。これにより、攻撃者による悪用を防ぎ、クラウド環境全体の安全性の確保とセキュリティの強化を実現することができます。

CNAPPのデメリット

- 導入コストが高騰しやすい

- 管理運用が複雑化しやすい

- 専門人材の存在が必要不可欠

導入コストが高騰しやすい

CNAPPのデメリットの1つ目としては「導入コストが高騰しやすい」というものが挙げられます。CNAPPは高度な機能を備えているがゆえに、初期導入にかかる費用や運用コストが高くなる傾向にあります。特に、セキュリティに大きな予算を割けない中小企業にとっては、コスト面での負担が課題となる場合があります。

解決策としては、段階的な導入とスモールスタートを心がけることが効果的です。すべてのクラウド環境やセキュリティ機能を一度に導入するのではなく、まずは最も重要度の高いワークロードやリスクの高い領域から優先的に適用し、効果を確認しながら徐々に範囲を拡大していくことで、初期投資を抑えつつROI(投資対効果)を実証できます。

また、必要な機能を見極め、オーバースペックを避けることも重要です。CNAPPソリューションには多様な機能が搭載されていますが、自社のクラウド環境の規模や複雑さに応じて、実際に必要な機能だけを選択することでコストを最適化できます。ベンダーと相談しながら、自社の要件に合ったプランやライセンスを選ぶことが求められます。

管理運用が複雑化しやすい

CNAPPのデメリットの2つ目としては「管理運用が複雑化しやすい」というものが挙げられます。

CNAPPは利用できる機能数が多いゆえに、運用や管理のフローが複雑化しやすい傾向にあります。特に複数のクラウドサービスを利用している場合、統合管理のための設定や運用が煩雑になることが往々にしてあるのです。

解決策としては、明確な運用ルールとガイドラインを策定することが基本となります。CNAPPの導入前には、どの機能をどのチームが管理するのか、また、アラートの優先順位はどうするか?対応フローはどのようにして運用していくのか?など、あらかじめ運用体制を明文化しておくことで、混乱を防ぎながら効率的な運用が可能になります。

また、ダッシュボードのカスタマイズと重要指標の絞り込みを行うことも重要です。CNAPPが提供する膨大なデータやアラートの中から、自社にとって本当に重要なリスクに焦点を当て、ダッシュボードを見やすくすることで、管理者の負担を軽減し、迅速な意思決定が可能になります。ノイズとなるアラートは適切にフィルタリングしましょう。

専門人材の存在が必要不可欠

CNAPPのデメリットの3つ目としては「専門人材の存在が必要不可欠」というものが挙げられます。

CNAPPを効果的に活用するためには、クラウドセキュリティやDevSecOpsに関する専門知識を有した人材の手助けが必要不可欠です。そのため、導入初期段階での学習コストや採用コスト、運用負担が増加する可能性があります。

解決策としては、既存の社内人材を段階的に育成する計画を立てることが大切です。外部から即戦力を採用するだけでなく、現在のセキュリティチームやインフラチームのメンバーに対して、CNAPPやクラウドセキュリティに関する研修プログラムを提供し、中長期的な視点で専門性を高めていくなど、採用コストを抑えた工夫が重要になります。

また、ベンダーのマネージドサービスやテクニカルサポートを活用することも有効です。多くのCNAPPベンダーは、導入支援や初期設定、継続的な運用支援サービスを提供しています。特に導入初期においては、ベンダーの専門家のサポートを受けながら運用を開始し、徐々に社内での自走体制を整えていくハイブリッドなアプローチが効果的です。

CNAPPの選び方と比較のポイント

- ①:機能の統合性で選ぶ

- ②:導入のコストで選ぶ

- ③:運用の難易度で選ぶ

- ④:セキュリティで選ぶ

- ⑤:サポート体制で選ぶ

①:機能の統合性で選ぶ

CNAPPの選び方の1つ目としては「機能の統合性で選ぶ」という方法が挙げられます。

CNAPPは、CSPMやCIEMなどの機能を統合したプラットフォームです。これらの機能がどの程度統合されているか、運用効率を向上させるための連携はスムーズかを確認することが重要です。

特に、単一のダッシュボードから複数のセキュリティ機能を一元管理できるかを確認しましょう。異なる機能間でデータやアラートがバラバラに表示されるのではなく、統合されたビューで包括的なセキュリティ状況を把握できることが、運用負荷の軽減につながります。画面を切り替えることなく、クラウドの設定ミス、脆弱性、権限の問題などを横断的に確認できる製品が理想的です。

②:導入のコストで選ぶ

CNAPPの選び方の2つ目としては「導入のコストで選ぶ」という方法が挙げられます。

CNAPPの導入には、それ相応の初期導入費用や運用コストが発生します。自社の予算に応じて、必要な機能を優先的に選定し、段階的に導入することでコストを抑えることが可能です。

特に、ライセンス体系や料金モデルを詳細に比較することは重要です。CNAPPベンダーによって、ワークロード数に応じた従量課金制、スケールアップ時の料金変動、ユーザー数ベースの課金、月額固定料金など、さまざまな料金体系が存在しています。自社のクラウド環境の規模や成長予測に照らし合わせながら、どのモデルが最もコスト効率が良いかを慎重に見極めましょう。

③:運用の難易度で選ぶ

CNAPPの選び方の3つ目としては「運用の難易度で選ぶ」という方法が挙げられます。

CNAPPは多機能であるがゆえに、運用や管理が複雑になる傾向にあります。運用のしやすさや操作方法の習得難易度、管理画面の使いやすさ、サポート体制などを確認することが重要です。

特に、UIの直感性と使いやすさは実際に確認しておくのが望ましいでしょう。具体的には、デモやトライアルを通じて、ダッシュボードが視覚的にわかりやすいか、必要な情報にすぐアクセスできるか、アラートの内容が理解しやすく表示されるかなどを評価します。専門知識がない担当者でも基本的な操作ができるかなど、実際の運用シーンを想定した使い勝手のチェックが重要です。

④:セキュリティで選ぶ

CNAPPの選び方の4つ目としては「セキュリティで選ぶ」という方法が挙げられます。

CNAPPはセキュリティリスクを軽減するためのプラットフォームであるため、脆弱性検出や権限管理、ランタイム防御などのセキュリティ機能が充実しているかを確認する必要があります。

特に、脅威検出の精度とカバレッジの広さを評価することは重要です。既知の脆弱性だけでなく、ゼロデイ攻撃や未知の脅威にも対応できるか、誤検知(False Positive)や検知漏れ(False Negative)の発生率はどの程度か、実際の検出精度を確認しましょう。また、OWASP Top 10やMITRE ATT&CKフレームワークなど、業界標準の脅威分類にどの程度対応しているのかも重要な指標となります。

⑤:サポート体制で選ぶ

CNAPPの選び方の5つ目としては「サポート体制で選ぶ」という方法が挙げられます。

CNAPPの導入や運用には、専門知識を有したセキュリティ人材が必要となるため、ベンダーによるサポート体制やトレーニング提供が充実しているかどうかを確認することも重要な要素です。

特に、導入支援とオンボーディングのサポート内容は詳しく確認しましょう。初期設定やクラウド環境との接続、ポリシーのカスタマイズなど、導入フェーズでどこまでベンダーがサポートしてくれるのか、専任の担当者がアサインされるのか、オンサイトでの支援も可能かなどを事前に把握しておくことが、初めてCNAPPを導入する企業にとっての導入成功の鍵となります。

CNAPPでよくある質問|Q&A

Q:CNAPPとCSPMの違いは?

A:CNAPPは、CSPMを含む統合的なセキュリティプラットフォームです。

CSPMはクラウド環境の設定ミスやコンプライアンス違反を監視する機能に特化していますが、CNAPPはこれに加えて、CWPPやCIEMなどの機能を統合し、クラウド環境全体のセキュリティを包括的に管理します。

Q:CNAPPはどのような企業に向いている?

A:CNAPPは、クラウド環境を利用しているすべての企業に向いています。

特に、複数のクラウドサービスを利用している企業や、セキュリティリスクの軽減を目指している企業にとって、CNAPPは効果的なソリューションとなります。

Q:CNAPPの導入費用は?

A:CNAPPの導入費用は、ベンダーや機能の範囲によって異なります。

一般的には、数万円から数十万円の初期導入費用と運用コストが発生しますが、段階的な導入や必要な機能を優先的に選定することで、コストを抑えることが可能です。

Q:CNAPPの導入期間は?

A:CNAPPの導入期間も、ベンダーや機能の範囲によって異なります。

一般的には、数週間から数ヶ月程度かかるのが標準的ですが、導入規模や環境の複雑さによって大きく変動するため、まずは必要な機能の定義を明確にしておきましょう。

まとめ:CNAPPの導入でクラウドセキュリティを強化!

本記事では、CNAPPの基本的な概要や機能、導入メリットに加えて、選び方やおすすめサービス、導入事例まで徹底的に解説していきました。

CNAPPは、クラウド環境の可視化やセキュリティリスクの軽減、DevSecOpsの推進といったメリットがある一方で、導入コストや運用の複雑化など注意すべきポイントも存在します。